Команда Daixin — це група програм-вимагачів, яка стала серйозною загрозою, націленою в основному на сектор охорони здоров’я та спричиняючи значні збої з червня 2022 року. Особливо небезпечним є те, що їхній метод передбачає розгортання програм-вимагачів для шифрування основних серверів, на яких розміщено конфіденційну інформацію, як-от інформація про здоров’я пацієнтів (PHI). Лікарні, як уразливі місця, де зберігаються важливі дані пацієнтів, стають головними цілями. Зловмисники використовують обсяг конфіденційної інформації, широке використання підключених пристроїв і потенційні збої в важливих процедурах як важіль для отримання викупу. Це безпосередньо впливає на обслуговування пацієнтів, що робить сектор охорони здоров’я привабливим і прибутковим об’єктом. Мотивація групи виходить за межі зриву, оскільки інформація про стан здоров’я пацієнта коштує високо в темній мережі, забезпечуючи команді Daixin додатковий потік доходу.

Експерти SalvageData рекомендують профілактичні заходи безпеки даних, такі як регулярне резервне копіювання, ефективні методи кібербезпеки та оновлення програмного забезпечення для захисту від атак програм-вимагачів. і,у разі атаки програм-вимагачів негайно зв’яжіться з нашими експертами з відновлення програм-вимагачів.

Підтверджене ім'я

- Вірус Дайсін

Тип загрози

Рекомендовано прочитати:Anonymous Sudan: повний путівник по групі хакерів

- програми-вимагачі

- Криптовірус

- Шафка для файлів

- Подвійне вимагання

Чи є безкоштовний дешифратор?Ні, загальнодоступного дешифрувальника програм-вимагачів Daixin немає.Методи розповсюдження

- Фішингові листи

- Використання вразливостей

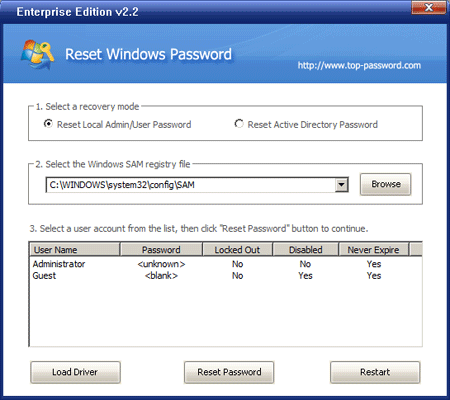

- Ненадійні паролі або паролі за замовчуванням у протоколі віддаленого робочого стола (RDP)

Наслідки

- Файли зашифровані та заблоковані до виплати викупу

- Витік даних

- Подвійне вимагання

Що таке програми-вимагачі Daixin IOC

Індикатори компрометації (IOC) — це цифрові підказки, які фахівці з кібербезпеки використовують для виявлення компрометації системи та зловмисної діяльності в мережі чи ІТ-середовищі. Коли IOC виявляється, групи безпеки оцінюють можливі загрози або перевіряють його автентичність. IOC також надають докази того, до чого мав доступ зловмисник, якщо вони проникли в мережу. Це, по суті, цифрові версії доказів, залишених на місці злочину, і потенційні IOC включають незвичайний мережевий трафік, привілейований вхід користувачів з інших країн, дивні запити DNS, зміни системних файлів тощо.

Записка про викуп Daixin

У заяві про викуп команда Daixin погрожує жертвам опублікувати викрадені дані протягом 5 днів, якщо вони не сплатять вимогу викупу. Вони також дають жертві особистий PIN-код, який буде використовуватися для зв’язку зі загрозливими особами.

Якщо ви розумієте, що стали жертвою програм-вимагачів, зв’яжіться з експертами SalvageData з видалення програм-вимагачів, які нададуть вам безпечну послугу відновлення даних і видалення програм-вимагачів після атаки.

Як працює програма-вимагач Daixin

Порядок роботи команди Daixin включає багатоетапний процес, який починається з використання сервера віртуальної приватної мережі (VPN) за допомогою різних засобів, включаючи фішингові електронні листи та використання вразливостей в інфраструктурі VPN цільової мережі. Опинившись усередині, група використовує Secure Shell (SSH) і протокол віддаленого робочого стола (RDP) із програмним забезпеченням на основі вихідного коду Babuk Locker, що забезпечує бічні переміщення. у системі. Привілейованими обліковими записами маніпулюють, щоб отримати доступ до критично важливих серверів, включаючи сервери VMware vCenter. Згодом зловмисники скидають паролі облікових записів для серверів ESXi, прокладаючи шлях для розгортання програм-вимагачів. Перш ніж зашифрувати систему, команда Daixin стратегічно вилучає особисту інформацію (PII) та PHI, використовуючи викрадені дані як додатковий важіль під час переговорів про викуп.

Як протистояти атаці програм-вимагачів Daixin

Першим кроком до відновлення після атаки Daixin є ізоляція зараженого комп’ютера, від’єднання від Інтернету та видалення всіх підключених пристроїв. Потім необхідно звернутися до місцевої влади. У випадку з резидентами та підприємствами США цеФБРіЦентр скарг на злочини в Інтернеті (IC3).Щоб повідомити про атаку програм-вимагачів, ви повинні зібрати всю можливу інформацію про неї, зокрема:

- Скріншоти записки про викуп

- Зв'язок із загрозливими суб'єктами (якщо вони у вас є)

- Зразок зашифрованого файлу

Однак, якщо ви віддаєте перевагузверніться до професіоналів, тоді нічого не робити.Залиште кожну інфіковану машину такою, як вона єі попроситислужба екстреного видалення програм-вимагачів. Перезапуск або завершення роботи системи може порушити роботу служби відновлення. Захоплення оперативної пам’яті живої системи може допомогти отримати ключ шифрування, а перехоплення файлу-дропера, тобто файлу, який виконує зловмисне корисне навантаження (програмний код або програми, які виконують неавторизовані дії в цільовій системі), може бути оброблено назад і призвести до дешифрування даних або розуміння того, як він працює. Ви повинніне видаляти програму-вимагач, і зберігати всі докази нападу. Це важливо дляцифрова криміналістикащоб експерти могли відстежити хакерську групу та ідентифікувати їх. Органи влади можуть використовувати дані вашої зараженої системирозслідувати напад і знайти відповідальних.Розслідування кібератак не відрізняється від будь-якого іншого кримінального розслідування: воно потребує доказів, щоб знайти зловмисників.

1. Зверніться до свого постачальника служби реагування на інциденти

Реагування на кіберінциденти — це процес реагування на інциденти кібербезпеки та управління ними. Incident Response Retainer — це угода про надання послуг із постачальником кібербезпеки, яка дозволяє організаціям отримувати зовнішню допомогу щодо інцидентів кібербезпеки. Він надає організаціям структурований досвід і підтримку через партнера з безпеки, що дозволяє їм швидко й ефективно реагувати під час кіберінциденту. Фіксатор реагування на інцидент забезпечує спокій для організацій, пропонуючи експертну підтримку до та після інциденту кібербезпеки. Специфічний характер і структура служби реагування на інциденти залежатимуть від постачальника та вимог організації. Хороший механізм реагування на інциденти має бути надійним, але гнучким, надавати перевірені послуги для підвищення довгострокової безпеки організації.Якщо ви зв’яжетеся зі своїм постачальником ІЧ-послуг, він негайно візьме на себе роботу та проведе вас на кожному етапі відновлення програми-вимагача.Однак якщо ви вирішите самостійно видалити програму-вимагач і відновити файли разом зі своєю командою ІТ, ви можете виконати наступні кроки.

2. Визначте зараження програмою-вимагачем

Визначити програму-вимагач, яка заразила ваш комп’ютер, можна за допомогою перевірки розширення файлу (деякі програми-вимагачі використовують розширення файлу як назву),використання інструменту ідентифікації програм-вимагачів, або це буде на записці про викуп. Маючи цю інформацію, ви можете шукати відкритий ключ дешифрування. Ви також можете перевірити тип програми-вимагача за її IOC.

3. Видаліть програми-вимагачі та ліквідуйте набори експлойтів

Перш ніж відновлювати свої дані, ви повинні переконатися, що ваш пристрій вільний від програм-вимагачів і що зловмисники не зможуть здійснити нову атаку за допомогою наборів експлойтів або інших уразливостей. Служба видалення програм-вимагачів може видалити програми-вимагачі, створити документ криміналістики для дослідження, усунути вразливості та відновити ваші дані.

4. Використовуйте резервну копію для відновлення даних

Важливість резервного копіювання для відновлення даних важко переоцінити, особливо в контексті різних потенційних ризиків і загроз для цілісності даних. Резервне копіювання є критично важливим компонентом комплексної стратегії захисту даних. Вони забезпечують засоби для відновлення після різноманітних загроз, забезпечуючи безперервність операцій і збереження цінної інформації. Перед лицем атак програм-вимагачів, коли зловмисне програмне забезпечення шифрує ваші дані та вимагає плату за їх розповсюдження, наявність резервної копії дає змогу відновити вашу інформацію, не піддаючись вимогам зловмисника. Обов’язково регулярно перевіряйте та оновлюйте процедури резервного копіювання, щоб підвищити їхню ефективність у захисті від можливих сценаріїв втрати даних. Існує кілька способів створення резервної копії, тому ви повинні вибрати правильний носій резервної копії та мати принаймні одну копію ваших даних, збережену за межами сайту та в автономному режимі.

5. Зверніться до служби відновлення програм-вимагачів

Якщо у вас немає резервної копії або вам потрібна допомога з видаленням програми-вимагача та усуненням уразливостей, зверніться до служби відновлення даних. Сплата викупу не гарантує повернення ваших даних. Єдиний гарантований спосіб відновлення кожного файлу – це наявність резервної копії. Якщо ви цього не зробите, служби відновлення даних програм-вимагачів можуть допомогти вам розшифрувати та відновити файли. Експерти SalvageData можуть безпечно відновити ваші файли та запобігти повторним атакам програм-вимагачів Daixin на вашу мережу. Зв’яжіться з нашими експертами з відновлення цілодобово.

Запобігайте атаці програм-вимагачів Daixin

Запобігання програмам-вимагачам є найкращим рішенням для безпеки даних. легше і дешевше, ніж відновлюватися після них. Програми-вимагачі Daixin можуть коштувати майбутнього вашому бізнесу та навіть закрити його двері. Ось кілька порад, які допоможуть вамуникайте атак програм-вимагачів:

- Підтримуйте програмне забезпечення в актуальному стані, щоб запобігти вразливостям, якими можуть скористатися програми-вимагачі.

- Використовуйте надійні паролі та двофакторну автентифікацію, щоб запобігти несанкціонованому доступу до систем.

- Регулярно створюйте резервні копії важливих файлів і зберігайте їх у безпечному місці.

- Будьте обережні, відкриваючи вкладення електронної пошти або натискаючи посилання з невідомих джерел.

- Використовуйте перевірене антивірусне програмне забезпечення та оновлюйте його.