Ryuk ransomware er en type malware, som hackere sigter mod mål af høj værdi for at inficere systemer og kryptere filer, indtil en løsesum er betalt. Opkaldt efter en berømt manga-karakter i filmen Death Note, har Ryuk ransomware-angreb ramt virksomheder, regeringer og offentlige institutioner som hospitaler og skoler.

Ryuk ransomware kan, som al ransomware, have en ødelæggende indvirkning, især på målrettede enheder med kritiske digitale aktiver - hospitaler, der er afhængige af elektroniske filer til at levere nøjagtig medicin, eller forsyningsanlæg, der fjernstyrer vandfaciliteter.

Se også:NoEscape Ransomware: Den komplette guide

For nylig har cyberkriminelle fordoblet antallet af hensynsløse angreb, og sårbare befolkningsgrupper er ikke af bordet, når det kommer til et Ryuk-angreb. Det er ukendt, hvem der står bag Ryuk ransomware, men de fleste kilder peger på Wizard Spider, et underjordisk netværk af cyberkriminelle baseret primært i Rusland.

Hvad er historien om Ryuk ransomware?

Ryuk ransomware dukkede første gang op i august 2018, da den krypterede filerne fra hundredvis af små kommuner, logistikvirksomheder og teknologivirksomheder rundt om i verden. Selvom dette var Ryuk-virussens første offentlige optræden under navnet Ryuk ransomware, har cybersikkerhedseksperter knyttet kodestrukturen til Hermes ransomware-stammen, opdaget i 2017.

I 2021 tog Ryuk ransomware en bekymrende drejning, da en ny variant dukkede op med funktioner som computerorme, der kan spredes mellem computere og systemer uden at have brug for en menneskelig agent. Dette gør angrebskæden hurtigere og gør det lettere for hackere at forårsage ødelæggelser på hele systemet.

Hvordan opstod Ryuk, og hvordan spredes det?

Ryuk ransomware-angreb begynder ofte med phishing-e-mails. Fordi de søger store udbetalinger, implementerer Ryuk-angribere ofte spear-phishing-kampagner rettet mod personer med adgang til software eller systemer på virksomhedsniveau.

Hackere starter med at undersøge mål af høj værdi for at afgøre, om et angreb er det værd. De angriber ved at sende e-mail til ofre, der ser harmløse e-mails med vedhæftede ondsindede links. Den vedhæftede fil kan ligne et normalt Word-dokument, men når den åbnes, udløses en type trojansk malware (som Trickbot eller Emotet).

Den oprindelige malware er faktisk ikke ransomware. Det er det, der lader angriberen overtage kommandoen og kontrollen over din maskine, så den kan implementere sin ransomware-nyttelast senere. I mellemtiden spreder Ryuk sig sideværts inden for netværket og inficerer flere og flere ofre.

Ryuk-hackere, der ligger dybt i et system, indsamler hemmeligt administratoroplysninger og identificerer domænecontrollere. Det gør det muligt for det eventuelle Ryuk ransomware-angreb at ramme så bredt som muligt, hvilket sikrer en maksimal angrebsoverflade, når ransomware-nyttelasten endelig frigives.

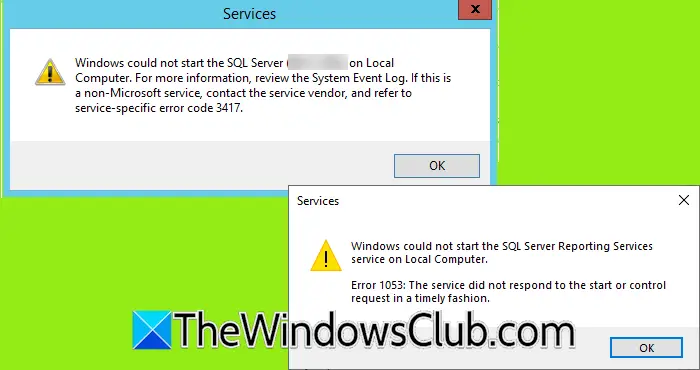

Ryuk ransomware krypterer en computers filer, data og systemadgang, hvilket gør det umuligt at hente information eller få adgang til programmer. Det bryder også Windows Systemgendannelse, hvilket tvinger ofre til at vælge mellem at miste data eller betale løsesum. Angrebet er så brat og ødelæggende, at mange vælger at betale, hvilket resulterer i nogle af de største ransomware-angreb i nyere tid.

Som et menneske-drevet angreb bruger hackerne bag Ryuk manuelle hacking-teknikker for at få adgang og sprede sig på tværs af netværk. Dette angrebskædemønster blev observeret i 2018, 2019 og 2020.

Nylige angreb indikerer, at Ryuk ransomware har udviklet sig og nu kan spredes uden menneskelig interaktion, som en mere typisk orm frem for en computervirus. Alligevel stammer det indledende databrud fra klassiske social engineering-taktikker som phishing, spam og spoofing.

Ryuk ransomware-angreb begynder ofte med phishing-e-mails, der kan installere trojanske heste eller anden malware. Når nok computere er inficeret, frigives ransomwaren i hele systemet.

For at lære mere om andre stammer af ransomware, tjek vores guider til Locky, Petya, Cerber og Wannacry.

Eksempler på Ryuk ransomware-angreb

Ryuk ransomware-angreb følger et lignende mønster. Store offentlige eller private enheder er målrettet og ramt på en raid-lignende måde. Ryuk-angreb har været rettet mod mål i USA, Storbritannien, Tyskland, Spanien, Frankrig og Australien.

I begyndelsen af 2021 afslørede en analyse af Bitcoin-transaktioner fra kendte Ryuk-adresser, at Ryuk-hackere har snydt over $150 millioner i løsepenge. De mest bemærkelsesværdige Ryuk ransomware-angreb har ramt kommuner, skolesystemer, teknologi- og energiselskaber og hospitaler.

December 2018: Amerikanske medier, der bruger Tribune Publishing-software, blev ramt, herunder LA Times og West Coast-udgaverne af The Wall Street Journal og New York Times. Angrebene havde tilsyneladende til formål at deaktivere infrastruktur i stedet for at stjæle data.

Marts 2019: Jackson County, Georgia fik taget hele deres kommunale netværk offline, heldigvis med undtagelse af nødtjenester. Efter at have rådført sig med cybersikkerhedseksperter besluttede lokale embedsmænd at betale den forhandlede løsesum på $400.000.

Juni 2019: To byer i Florida, Riviera Beach og Lake City, blev ramt af Ryuk ransomware med ugers afstand fra hinanden. Angrebene påvirkede nødtjenester, vandpumpestationer og administrative systemer. Begge byer valgte at betale løsesummen for at genoprette tjenester (henholdsvis $600.000 og $460.000).

Juli 2019: La Porte County, Indiana var endnu en kommune ramt af et Ryuk ransomware-angreb i sommeren 2019. Gruppen betalte $130.000 for at få deres systemer til at køre normalt igen.

Juli 2019: New Bedford, Massachusetts fik deres it-system tilbageholdt løsesum for hidtil usete $5,3 millioner. Byen tilbød $400.000 til hackerne, hvilket blev afvist, og derfor besluttede byen at forsøge at gendanne dataene på egen hånd.

December 2019: Over 700 spanske regeringskontorer blev samtidigt angrebet af Ryuk ransomware, hvilket forstyrrede hundredtusindvis af borgeraftaler og portaladgang til statens offentlige arbejdsformidling.

Januar 2020: Electronic Warfare Associates (EWA), en velkendt leverandør af elektronik til det amerikanske forsvarsministerium, blev ramt af et Ryuk ransomware-angreb. Virksomheden forsøgte at holde databruddet stille, men historien brød, da nogen fandt krypterede filer og løsesumsedler på virksomhedens cachelagrede Google-søgeresultater.

Marts 2020: Juridisk virksomhed Epiq Global så 80 kontorer rundt om i verden ramt af et Ryuk-angreb, der blokerede klientadgang til kritiske juridiske dokumenter. Virksomheden vil ikke sige, om en løsesum blev betalt.

September 2020: Over 250 medicinske faciliteter administreret af Universal Health Services (UHS), en af de største private sundhedsudbydere i USA, blev angrebet, hvilket tvang patienter til at blive omdirigeret til andre skadestuer og forsinkede testresultater og aftaler. At komme sig efter angrebet kostede angiveligt UHS 67 millioner dollars.

November 2020: Da K12 Inc., en online uddannelsesplatform, der betjener over en million studerende, blev angrebet, fik Ryuk-hackere adgang til store dele af personlige data og truede med at lække dem. K12 bekræftede, at en uspecificeret løsesum blev foretaget for at beskytte deres elevers privatliv.

November 2020: Baltimore County Public School system, som betjener over 115.000 elever og har et budget på 1,5 milliarder dollars, blev ramt af Ryuk ransomware et par dage før Thanksgiving Day, hvilket massivt forstyrrede deres fjernundervisningstjenester. Selvom der ikke blev betalt løsesum, kostede genopretning efter sigende skolesystemet næsten 10 millioner dollars. Dette Ryuk ransomware 2020-angreb fremhæver risikoen for at blive digital uden først at sikre sårbare systemer ordentligt.

Maj 2021: Da det norske energiteknologifirma Volue blev angrebet af Ryuk, blev systeminfrastrukturen for deres vand- og spildevandsanlæg i over 200 norske kommuner påvirket. Dette angreb ramte næsten 85% af landets befolkning.

Juni 2021: Liège, den tredjestørste by i Belgien, var vidne til et Ryuk ransomware-angreb på deres it-netværk og -tjenester. Det forstyrrede administrative tjenester i forbindelse med identitetskort, pas og aftaler om ægteskaber, fødsler og opholdstilladelser.

Hvordan beskytter du dig selv mod Ryuk?

Som med de fleste ransomware, får Ryuk almindeligvis adgang gennem dårlig it-praksis, såsom utilstrækkelig personaleuddannelse, svage adgangskoder, mangel på effektive firewalls eller anden manglende sikkerhedsinfrastruktur.

Løsning af disse problemer, implementering af sikkerhedskopier, opsætning af adgang på tilladelsesniveau og installation af serversikkerhed er de bedste trin til at forhindre ransomware-angreb.

Uddannelse bør ikke undervurderes for at forsvare sig mod Ryuk ransomware og andre malware-stammer. Det eneste, der skal til, er en smutter - at klikke på et ondsindet link eller åbne et inficeret dokument - for at ødelægge et helt system.

Menneskelige fejl er uundgåelige, men sund digital hygiejne sammen med et ransomware-beskyttelsesværktøj kan stoppe ransomware, før det krypterer dine filer og deaktiverer kritiske systemer. Avast One har kraftfuld anti-ransomware-software, der understøttes af verdens største trusselsdetektionsnetværk.

Hvordan fjerner jeg Ryuk?

Det er muligt at fjerne ransomware fra din pc og fjerne ransomware fra din Mac. Det første skridt, uanset enhed, er at isolere de inficerede enheder. Frakobl din enhed, inklusive eventuelle netværksdrev, eksterne harddiske, skylagerkonti osv. Kør derefter en antivirusscanning for at identificere og fjerne malwaren.

Beskyt dig selv mod ransomware med Avast Antivirus

Nedfaldet fra et ransomware-angreb er smertefuldt. Men ved at følge bedste it-praksis og bruge stærk ransomware-beskyttelsessoftware kan du minimere truslen betydeligt.

Avast One bruger den bedste maskinlærings-malwarebeskyttelse, der bliver bedre hver dag. Vores team af cybersikkerhedseksperter overvåger konstant ransomware-trusselbilledet og opdaterer vores trusselsdetektionsnetværk i overensstemmelse hermed. Betroet af over 400 millioner brugere stopper Avast ransomware i sine spor.