CloAk Ransomware ist eine relativ neue Ransomware-Gruppe, die zwischen Ende 2022 und Anfang 2023 entstanden ist. Die Ursprünge und Identitäten der Gruppe hinter der Ransomware sind derzeit unbekannt. Diese Ransomware nutzt die eigenen Ressourcen des infizierten Computers, um Datenexfiltration durchzuführen, und seine eigenen Ressourcen, um die Dateien zu verschlüsseln Erpressungsseite, auf der sie Daten ihrer Opfer verkaufen und preisgeben. Die auf der Cloak-Leak-Site aufgeführten Opfer weisen auf einen gewissen geografischen Schwerpunkt hin, wobei die Hauptzielländer Deutschland, Italien, Taiwan und Frankreich sind.

SalvageData-Experten empfehlen proaktive Datensicherheitsmaßnahmen, wie regelmäßige Backups, strenge Cybersicherheitspraktiken und die Aktualisierung der Software, um sich vor Ransomware-Angriffen zu schützen. Und,Im Falle eines Ransomware-Angriffs wenden Sie sich bitte an unsExperten für Ransomware-Wiederherstellungsofort.

Was für eine Malware ist CloAk?

Cloak- oder CloAk-Ransomware ist eine Art Malware, die die Daten eines Opfers verschlüsselt und im Austausch für den Entschlüsselungsschlüssel ein Lösegeld verlangt. Die Ransomware-Gruppe Cloak verfügt über eine bekannte Erpressungsseite, auf der sie Daten ihrer Opfer verkauft und preisgibt. Die Ransomware versucht außerdem, Volumenschattenkopien (VSS) mithilfe des Befehls vssadmin.exe deleteshadows /all /quiet zu entfernen. Die betroffenen Dateien werden nach der Verschlüsselung mit den Erweiterungen .crYptA oder .crYptB umbenannt. Dieses Muster kann sich bis zu .crYptE erstrecken und folgt dem Alphabet in Reihe mit dem letzten Buchstaben in der Erweiterung. Die Ransomware verzögert außerdem die Ausführung der Payload über den versteckten Befehl: ¬/c TIMEOUT /T.

Alles, was wir über CloAk Ransomware wissen

Bestätigter Name

- CloAk-Virus

Bedrohungstyp

- Ransomware

- Kryptovirus

- Aktenschrank

- Doppelte Erpressung

Erweiterung für verschlüsselte Dateien

- .crYptA

- .crYptB

- .crYptC

- .crYptD

- .Krypta

Lösegeldfordernde Nachricht

- readme_for_unlock.txt

Gibt es einen kostenlosen Entschlüsseler?Nein, es gibt keinen öffentlichen Entschlüsseler für die CloAk-Ransomware.Verteilungsmethoden

- Sozialtechnik

- Malvertising

- Exploit-Kits

- Malvertising

- Remotedesktopprotokoll (RDP)

- Gestohlene Zugangsdaten

- Drive-By-Download

- Raubkopien von Software

Konsequenzen

- Dateien werden bis zur Lösegeldzahlung verschlüsselt und gesperrt

- Datenleck

- Doppelte Erpressung

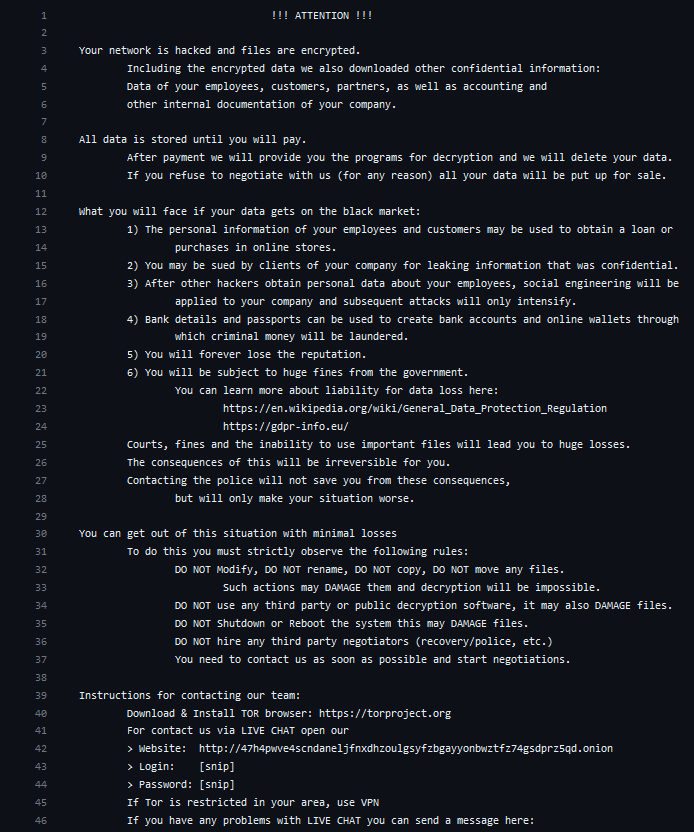

Was steht im CloAk-Lösegeldschein?

Cloak Ransomware zeigt eine Lösegeldnachricht mit dem Namen readme_for_unlock.txt an, in der eine Zahlung im Austausch für den Entschlüsselungsschlüssel gefordert wird. Die Lösegeldforderung soll das Opfer einschüchtern, das Lösegeld zu zahlen. Beispiel für den Inhalt der CloAk-Lösegeldforderung:

Wenn Sie feststellen, dass Sie ein Opfer von Ransomware sind, wenden Sie sich an die Ransomware-Entfernungsexperten von SalvageData, die Ihnen einen sicheren Datenwiederherstellungsdienst und die Entfernung von Ransomware nach einem Angriff bieten.

Wie infiziert die CloAk-Ransomware eine Maschine oder ein Netzwerk?

Sozialtechnik

Phishing ist die häufigste Methode von Ransomware-Gruppen, um Systeme zu infizieren. Der Angreifer sendet eine E-Mail, die scheinbar von einer legitimen Quelle stammt, beispielsweise einer Bank oder einem Versandunternehmen, und bringt das Opfer dazu, auf einen Link zu klicken oder einen Anhang herunterzuladen, der die Ransomware enthält.

Malvertising- und Exploit-Kits

Unter Malvertising versteht man den Einsatz legitim erscheinender Online-Werbung zur Verbreitung von Schadsoftware. Exploit-Kits sind vorgefertigte Software, mit der sich Schwachstellen in einem System ausnutzen lassen.

Remotedesktopprotokoll (RDP)

Angreifer können bekannte Schwachstellen oder Brute-Force-Angriffe nutzen, um über RDP Zugriff auf ein System zu erhalten. Sobald sie Zugriff haben, können sie Ransomware auf dem System installieren.

Drive-By-Downloads

Dies ist eine Methode, bei der Angreifer eine Website mit Malware infizieren. Wenn ein Opfer die Website besucht, wird die Malware ohne sein Wissen auf sein System heruntergeladen.

Raubkopien von Software

Angreifer können Raubkopien mit Ransomware infizieren und diese über Torrent-Sites oder andere Filesharing-Plattformen verbreiten.

Wie funktioniert die CloAk-Ransomware?

Erster Zugriff

Der Cyber-Akteur verschafft sich Zugriff auf das Netzwerk oder die Maschine mithilfe verschiedener Methoden wie Social Engineering, Malvertising, Exploit-Kits, Remote Desktop Protocol (RDP), gestohlenen Anmeldeinformationen, Drive-by-Downloads oder Raubkopien von Software.

Siehe auch:Scarab Ransomware: Vollständiger Leitfaden

Aufklärung

Sobald der Angreifer Zugriff erhält, beginnt er mit der Aufklärung, um das Netzwerk und die Geräte des Ziels zu identifizieren.

Seitliche Bewegung

Der Angreifer bewegt sich seitlich durch das Netzwerk, um Zugriff auf alle Geräte und Systeme zu erhalten.

Exfiltration

Der Angreifer exfiltriert Daten aus dem Netzwerk oder der Maschine, die dann dazu verwendet werden, dem Opfer zu drohen, ein Lösegeld zu zahlen.

Bereitstellung von Ransomware

Der Angreifer setzt die Cloak-Ransomware-Payload ein, um die Daten des Opfers zu verschlüsseln.

Lösegeldforderungen und Datenlecks

Die Ransomware zeigt dem Opfer eine Nachricht an, in der sie erklärt, dass auf die Dateien nicht zugegriffen werden kann und nur dann wieder darauf zugegriffen werden kann, wenn den Angreifern ein Lösegeld gezahlt wird. Die Ransomware-Gruppe Cloak verfügt über eine bekannte Erpressungsseite, auf der sie Daten ihrer Opfer verkauft und preisgibt.

Zahlen Sie nicht das Lösegeld!Wenn Sie sich an einen Ransomware-Entfernungsdienst wenden, können Sie nicht nur Ihre Dateien wiederherstellen, sondern auch potenzielle Bedrohungen entfernen.

Wie man mit einem CloAk-Ransomware-Angriff umgeht

Der erste Schritt zur Wiederherstellung nach einem CloAk-Angriff besteht darin, den infizierten Computer zu isolieren, indem man ihn vom Internet trennt und alle angeschlossenen Geräte entfernt. Dann müssen Sie sich an die örtlichen Behörden wenden. Im Fall von US-Bürgern und Unternehmen ist dies der Fallörtliche FBI-Außenstelleund dieBeschwerdestelle für Internetkriminalität (IC3).Um einen Ransomware-Angriff zu melden, müssen Sie alle verfügbaren Informationen darüber sammeln, einschließlich:

- Screenshots der Lösegeldforderung

- Kommunikation mit Bedrohungsakteuren (falls vorhanden)

- Ein Beispiel einer verschlüsselten Datei

Allerdings, wenn Sie es vorziehenwenden Sie sich an Fachleute, dann tun Sie nichts.Lassen Sie jeden infizierten Computer so, wie er istund bitte um eineNotfall-Ransomware-Entfernungsdienst. Ein Neustart oder Herunterfahren des Systems kann den Wiederherstellungsdienst beeinträchtigen. Das Erfassen des RAM eines Live-Systems kann dabei helfen, den Verschlüsselungsschlüssel zu erhalten, und das Erfassen einer Dropper-Datei, d. h. einer Datei, die die bösartige Nutzlast ausführt, könnte ein Reverse Engineering sein und zur Entschlüsselung der Daten oder zum Verständnis ihrer Funktionsweise führen. Sie müssenLöschen Sie die Ransomware nicht, und bewahren Sie alle Beweise des Angriffs auf. Das ist wichtig fürDigitale ForensikSo können Experten die Hackergruppe zurückverfolgen und identifizieren. Durch die Nutzung der Daten auf Ihrem infizierten System können Behörden dies tunUntersuchen Sie den Angriff und finden Sie die Verantwortlichen.Eine Untersuchung eines Cyberangriffs unterscheidet sich nicht von jeder anderen strafrechtlichen Untersuchung: Es werden Beweise benötigt, um die Angreifer zu finden.

1. Kontaktieren Sie Ihren Incident Response-Anbieter

Bei einer Cyber Incident Response handelt es sich um den Prozess der Reaktion auf und Bewältigung eines Cybersicherheitsvorfalls. Ein Incident Response Retainer ist ein Servicevertrag mit einem Cybersicherheitsanbieter, der es Unternehmen ermöglicht, bei Cybersicherheitsvorfällen externe Hilfe in Anspruch zu nehmen. Es bietet Organisationen eine strukturierte Form von Fachwissen und Unterstützung durch einen Sicherheitspartner, sodass sie bei einem Cyber-Vorfall schnell und effektiv reagieren können. Ein Incident-Response-Retainer gibt Organisationen Sicherheit und bietet fachkundige Unterstützung vor und nach einem Cyber-Sicherheitsvorfall. Die spezifische Art und Struktur eines Incident-Response-Retainers variiert je nach Anbieter und Anforderungen der Organisation. Ein guter Incident Response Retainer sollte robust, aber flexibel sein und bewährte Dienste bereitstellen, um die langfristige Sicherheitslage eines Unternehmens zu verbessern.Wenn Sie sich an Ihren IR-Dienstleister wenden, kann dieser sofort übernehmen und Sie durch jeden Schritt der Ransomware-Wiederherstellung führen.Wenn Sie sich jedoch dazu entschließen, die Ransomware selbst zu entfernen und die Dateien gemeinsam mit Ihrem IT-Team wiederherzustellen, können Sie die nächsten Schritte befolgen.

2. Identifizieren Sie die Ransomware-Infektion

Sie können anhand der Dateierweiterung erkennen, welche Ransomware Ihren Computer infiziert hat (manche Ransomware verwendet die Dateierweiterung als Namen).Verwendung eines Ransomware-ID-Tools, oder es wird auf dem Lösegeldschein stehen. Mit diesen Informationen können Sie nach einem öffentlichen Entschlüsselungsschlüssel suchen. Sie können den Ransomware-Typ auch anhand seiner IOCs überprüfen. Indicators of Compromise (IOCs) sind digitale Hinweise, die Cybersicherheitsexperten verwenden, um Systemkompromittierungen und böswillige Aktivitäten innerhalb eines Netzwerks oder einer IT-Umgebung zu identifizieren. Dabei handelt es sich im Wesentlichen um digitale Versionen von Beweisen, die an einem Tatort zurückgelassen wurden. Zu den potenziellen IOCs gehören ungewöhnlicher Netzwerkverkehr, privilegierte Benutzeranmeldungen aus dem Ausland, seltsame DNS-Anfragen, Änderungen an Systemdateien und mehr. Wenn ein IOC entdeckt wird, bewerten Sicherheitsteams mögliche Bedrohungen oder überprüfen seine Authentizität. IOCs liefern auch Hinweise darauf, worauf ein Angreifer Zugriff hatte, wenn er tatsächlich in das Netzwerk eindrang.

3. Entfernen Sie die Ransomware und beseitigen Sie Exploit-Kits

Bevor Sie Ihre Daten wiederherstellen, müssen Sie sicherstellen, dass Ihr Gerät frei von Ransomware ist und dass die Angreifer keinen neuen Angriff durch Exploit-Kits oder andere Schwachstellen starten können. Ein Ransomware-Entfernungsdienst kann die Ransomware löschen, ein forensisches Dokument zur Untersuchung erstellen, Schwachstellen beseitigen und Ihre Daten wiederherstellen.

4. Verwenden Sie ein Backup, um die Daten wiederherzustellen

Backups sind die effizienteste Möglichkeit, Daten wiederherzustellen. Stellen Sie sicher, dass Sie abhängig von Ihrer Datennutzung tägliche oder wöchentliche Backups erstellen.

5. Wenden Sie sich an einen Ransomware-Wiederherstellungsdienst

Wenn Sie kein Backup haben oder Hilfe beim Entfernen der Ransomware und der Beseitigung von Schwachstellen benötigen, wenden Sie sich an einen Datenrettungsdienst. Die Zahlung des Lösegelds ist keine Garantie dafür, dass Ihre Daten an Sie zurückgegeben werden. Die einzige garantierte Möglichkeit, jede Datei wiederherzustellen, besteht darin, ein Backup zu haben. Wenn Sie dies nicht tun, können Ihnen Ransomware-Datenrettungsdienste dabei helfen, die Dateien zu entschlüsseln und wiederherzustellen. SalvageData-Experten können Ihre Dateien sicher wiederherstellen und verhindern, dass die CloAk-Ransomware Ihr Netzwerk erneut angreift. Kontaktieren Sie unsere Experten rund um die Uhr für Ransomware-Wiederherstellungsdienste.

Verhindern Sie den CloAk-Ransomware-Angriff

Die beste Lösung für die Datensicherheit ist die Verhinderung von Ransomware. ist einfacher und billiger, als sich davon zu erholen. CloAk-Ransomware kann die Zukunft Ihres Unternehmens kosten und sogar die Türen schließen. Dies sind ein paar Tipps, um sicherzustellen, dass Sie es könnenVermeiden Sie Ransomware-Angriffe:

- Behalten Sie Ihre Betriebssystem und Software auf dem neuesten Standmit den neuesten Sicherheitspatches und Updates. Dies kann dazu beitragen, Schwachstellen zu verhindern, die von Angreifern ausgenutzt werden können.

- Verwenden Sie starke und eindeutige Passwörterfür alle Konten und aktivieren Sie nach Möglichkeit die Zwei-Faktor-Authentifizierung. Dies kann dazu beitragen, dass Angreifer keinen Zugriff auf Ihre Konten erhalten.

- Seien Sie vorsichtig bei verdächtigen E-Mails, Links und Anhängen.Öffnen Sie keine E-Mails und klicken Sie nicht auf Links oder Anhänge aus unbekannten oder verdächtigen Quellen.

- Verwenden Sie seriöse Antiviren- und Anti-Malware-Softwareund halten Sie es auf dem neuesten Stand. Dies kann dabei helfen, Malware zu erkennen und zu entfernen, bevor sie Schaden anrichten kann.

- Verwenden Sie eine Firewallum unbefugten Zugriff auf Ihr Netzwerk und Ihre Systeme zu blockieren.

- NetzwerksegmentierungUm ein größeres Netzwerk in kleinere Teilnetzwerke mit begrenzter Interkonnektivität zwischen ihnen aufzuteilen. Es schränkt die seitliche Bewegung von Angreifern ein und verhindert, dass unbefugte Benutzer auf das geistige Eigentum und die Daten des Unternehmens zugreifen.

- Beschränken Sie die Benutzerrechteum zu verhindern, dass Angreifer Zugriff auf sensible Daten und Systeme erhalten.

- Mitarbeiter und Personal schulenwie man Phishing-E-Mails und andere Social-Engineering-Angriffe erkennt und vermeidet.