Die Multi-Factor-Authentifizierung (MFA) ist eine sichere Technik für Informationssysteme und Online-Konten. Es ermöglicht Benutzern, auf ihre Konten zugreifen zu können, nachdem sie ihre Identität durch eine Kombination von zwei oder mehr Faktoren ordnungsgemäß überprüft haben, anstatt nur eine Einzel-Faktor-Identifizierung zu verwenden (IdentifikationWie Passwörter). Es fehlen die komplizierten Systeme, die MFA zum Hinzufügen von Schutz verwendet, wodurch das MFA effizienter und sicherer wird.

MFA ist stark von drei Hauptkategorien von Faktoren abhängig, die häufig als:

- Etwas, das du weißt

- Etwas, das du hast

- Etwas, das du bist

Um mehr zu verstehen, lassen Sie uns tiefer in diese Faktoren eintauchen und ihre Rolle bei der Sicherheitsverbesserung hervorheben.

1. etwas, das Sie wissen (Wissensfaktor)

Dies ist die grundlegendste und am häufigsten verwendete Autorisierung (Authentifizierung) Faktor. Es handelt sich um etwas, das von dem Benutzer erwartet wird, dass er wissen wird, wie z. B. in ihrem Speicher gespeicherte Informationen. Daher kennen Benutzer bereits eine bestimmte Zeichenfolge oder ein bestimmtes Wort, das sie beim Anmelden oder zugreifen müssen oder auf ein System zugreifen müssen.

Beispiele:

- Passwörter: Eine zufällige Kombination aus Zeichen, Zahlen und Symbolen, in die nur der Benutzer vertraut sein sollte.

- Stifte (persönliche Identifikationsnummern):Dies sind kurze numerische Codes, die zur Identifizierung und Authentifizierung von Benutzern verwendet werden.

- Sicherheitsfragen:Dies können Antworten auf persönliche Fragen enthalten, wie z. B. "Wie heißt der Mädchenname Ihrer Mutter?"

Vorteile:

- Kostengünstig:Es ist keine zusätzliche Software oder Hardware erforderlich.

- Benutzerfreundlichkeit: Diese Faktoren sind für Benutzer unkompliziert, da sie sich auswendig an sie erinnern oder sie aufschreiben.

Nachteile:

- Anfälligkeit für Angriffe:

- Phishing: Angreifer täuschen den Benutzer, seine Paraphrasen oder Antworten auf die Sicherheitsfrage bereitzustellen.

- Rohe Kraft: Das automatisierte System versucht, die Passwörter zu erraten.

- Social Engineering: Menschen dazu bringen, private Details zu geben, ohne dass sie es wissen.

- Passwortschwächen:Viele Verbraucher verwenden tendenziell schwache oder missbräuchliche Passwörter, wodurch sie einfach zu Kompromisse eingehen.

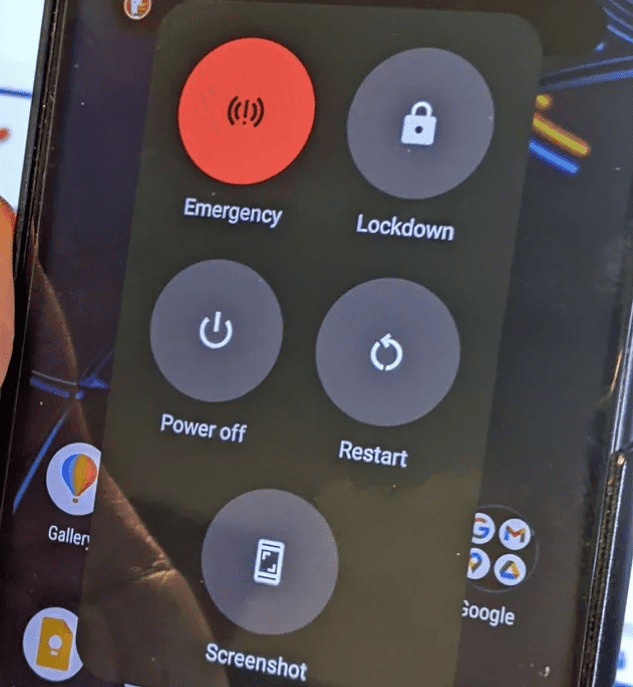

2. etwas, das Sie haben (Besitzfaktor)

Dieser Faktor umfasst digitale oder physische Elemente, die dem Benutzer gehören. Mit anderen Worten, ein Benutzer muss viele sich selbst identifizierende Elemente besitzen.

Beispiele:

- Einmaliger Passwort:Diese können über einen Kurznachrichtendienst, eine E -Mail oder einen Authentikator gesendet werden.

- Sicherheitstoken:Benutzerdefinierte elektronische Komponenten, die einst gleiche Passwörter für Benutzer bieten.

- Smartcards:Regelmäßig verwendete Karten mit einem eingebetteten Chip, um den Authentifizierungsprozess zu erleichtern.

- Mobiltelefone:Wird verwendet, um die Push -Benachrichtigungen anzuzeigen oder die QR -Codes zur Authentifizierung zu scannen.

Vorteile:

Der physische Besitz verbessert die Sicherheit und erschwert die Duplikation durch Hacker. Beispielsweise sind Smartphones und Authentifizierungs -Apps für Benutzer leicht zugänglich.

Nachteile:

Geräte oder Token können verlegt oder gestohlen werden, wodurch der Benutzer eine Weile aus dem Konto abgeschlossen wird, wenn keine dauerhafte Lösung festgelegt ist. Benutzer müssen möglicherweise auch zusätzliche Geräte tragen oder sich auf ihre Smartphones verlassen.

3. Etwas, das Sie sind (Erbfaktor)

Dieser Faktor wird mit einem System an die physiologischen oder Verhaltensmerkmale eines Individuums verbunden. Im Gegensatz zu den meisten Merkmalen ist es schwierig zu fälschen.

Um es zu verstehen, berücksichtigen wir diese Beispiele:

- Ein biometrisches AuthentifizierungssystemDas beinhaltet Folgendes:

- VerschiedenFingerabdruck -Scanmethodenwerden üblicherweise in Mobiltelefonen, Zugangskontrollsystemen usw. verwendet.

- Gesichtserkennung:IdentifizierungABenutzer aus einer Reihe von Gesichtsfunktionen.

- Iris oder Retina Scannen:Ein einzigartiges Muster, das in unseren Augen verfügbar ist und vom Sicherheitssystem verwendet wirdBestätigen Sie die Identität der Benutzer und lassen Sie sie auf das Konto oder ein anderes System zugreifen.

- Spracherkennung:Validierung der Identifizierung des Benutzers durch eine Sprachprobe oder deren Sprachmuster.

- Verhaltensbiometrie: Es geht ein tieferes Niveau mit den Schreibmustern, der Ganganalyse und anderen Verhaltensmerkmalen.

Jetzt,AproposVorteile,Hier sind einige der Vorteile des Einsatzes des Erbenfaktors.

- Hohe Sicherheitsniveau: In erster Linie sind die Biometrie aufgrund der Einzigartigkeit, die jeder Einzelne besitzt, in der Regel sehr sicher, und macht es fast unmöglich zu replizieren.

- Ein weiterer Vorteil ist einfach derBequemlichkeit,Da es keine Kennwörter auswendig lernte oder sogar zusätzliche Geräte tragen muss.

Im Gegenteil,Diese Systeme haben jedoch einige bemerkenswerteNachteile:

- Die Kosten sind ein großer Faktor für fortschrittliche biometrische Systeme, die möglicherweise teure Geräte erfordern.

- Außerdem werden die Bedenken hinsichtlich des Datenschutzes in der Regel um das bloße Volumen der gespeicherten und verarbeiteten biometrischen Daten ausgerichtet, was neben Datenverletzungen zu Missbrauch führen kann.

- Ein häufiges Problem ist das von falsch positiven/negativen, bei denen legitime Benutzer nicht erkannt werden, während nicht autorisierte Personen fälschlicherweise authentifiziert werden.

Warum sind diese Faktoren kombiniert?

Jeder dieser Faktoren hat seine eigenen Stärken und Schwächen. Mit der Kombination von zwei oder mehr Faktoren schafft MFA jedoch ein robustes System, bei dem die Chancen eines nicht autorisierten Zugangs erheblich gesenkt werden.

Als anBeispielBetrachten Sie die Kombination eines Passworts (Etwas, das du weißt) und ein OTP, das an das Smartphone des Benutzers gesendet wurde ((etwas, das du hast), was den Schutz erheblich verbessert. Zuletzt Hinzufügen von Fingerabdruckerkennung (Etwas, das du bist) Verbessert die Sicherheit weiter und erhöht den Schutz erheblich.

In MFA müssen alle Komponenten vorhanden sein, was bedeutet, was bedeutetAngreifer können keinen Zugang erhaltenMit nur einem Faktor, da die anderen, wie z. B. Passwörter, weiterhin geschützt sind.

MFA in der realen Welt

- Online -Banking:Benutzer benötigen ein Passwort und einen Code von einem OTP, der an ihr Telefon gesendet wird.

- Unternehmenssysteme: Benutzer melden sich über kennwortgeschützte Konten an und authentifizieren sich mit SmartCards oder biometrischen Daten.

- Cloud -Dienste:Google, Microsoft und andere Unternehmen verwenden Authentifizierungs -Apps oder Hardware -Token, um MFA -Dienste bereitzustellen.

- Social Media:Facebook, Instagram und ähnliche Netzwerke unterstützen SMS-basierte Codes und Authentikatoranwendungen, um MFA zu aktivieren.

Vorteile der Multi-Faktor-Authentifizierung

- Verbesserte Sicherheit: Die Verwendung von MFA macht es Hackern nicht nur schwer, anzugreifen, sondern minimiert auch das Risiko von Datenverletzungen und unbefugten Zugriffs.

- Einhaltung: Erfüllt die regulatorischen Anforderungen für den Datenschutz in Branchen wie Gesundheitswesen und Finanzen.

- Benutzervertrauen: Unternehmen oder Organisationen, die MFA verwenden, können das Vertrauen der Benutzer gewinnen, indem sie sicherstellen, dass Konten und sensible Daten gut geschützt sind.

Abschluss

Dies waren also die drei Faktoren der Multi-Faktor-Authentifizierung-Etwas, das du weißtAnwesendetwas, das du hast, UndEtwas, das du bist- Was, wenn sie zusammengearbeitet werden, einen sicheren und zuverlässigen Authentifizierungsprozess erstellen kann. Eine breite Palette von Cyber -Angriffen kann von Organisationen und Einzelpersonen ausgewichen werden, um ihre Daten und Konten zu schützen. Unabhängig davon, ob Sie ein persönliches Konto oder ein Unternehmensnetzwerk sicherstellen, ist MFA eine wesentliche Schutzschicht in der heutigen digitalen Welt.