Les mots de passe n'ont pas besoin d'explication. Si vous êtes ici, vous devez avoir saisi unidentifiant et mot de passe utilisésquelque temps dans le passé. Il pourrait s'agir du mot de passe de votre compte utilisateurou autre chose. Se souvenir des mots de passe n'est pas une tâche écrasante pour la plupart des utilisateurs férus de technologie, mais vous ne pouvez pas nier que c'est un casse-tête supplémentaire. C'est principalementcar les mots de passe constituent la forme de sécurité la plus simple à laquelle vous puissiez penser. Même s’il s’agit de la forme de sécurité la plus simple, elle reste un problème majeur pour les seniors qui nous entourent et qui ont récemment adopté la technologie.

Aux débuts de l’informatique, lorsque le clavier était le seul périphérique de saisie important, les mots de passe semblaient être un moyen révolutionnaire de garantir la confidentialité. Même aujourd'hui,l'ordinateur le plus simple aura un clavier pour envoyer des entrées et une souris pour pointer vers les éléments à l'écran. Cela dit, pour garantir la confidentialité, un mot de passe ou un code PIN est la seule solution de sécurité qui s'adapte à toutes les tailles. Mais pour plus de commodité, les mots de passe ont leurlimites. J’en discuterai quelques-uns plus tard dans cet article. Mais parlons un peu deauthentification sans mot de passe.

Vous avez déjà l'idée du nom lui-même. L'authentification consiste à prouver que vous êtes la personne authentique permettant d'accéder à un site Web, un portail ou un service similaire. Ainsi, si vous prouvez votre identité par autre chose qu’un mot de passe, il s’agit d’un exemple d’authentification sans mot de passe.

Mais c'est presque depuis la création des ordinateurs et de la sécurité qu'un mot de passe est l'une des méthodes les plus fiables pour garantir la confidentialité, et même certains systèmes haut de gamme n'utilisent encore qu'une authentification par facteur supplémentaire après la saisie du mot de passe.Alors, quel est le problème avec les mots de passe traditionnels? Avant de passer à quelques cas d'authentification sans mot de passe, je parlerai de lales limites et les défis et ce que font les géants de la technologie.

Le problème des mots de passe

Commençons par pourquoi nous avons besoin d'une authentification sans mot de passe ou par les problèmes liés aux mots de passe traditionnels.

Problèmes de mémorisation

Quoi qu’il en soit, les experts en sécurité recommandent de définir des mots de passe complexes mais uniques pour tous les portails en ligne. Cela garantit simplement que les autres sites Web sont à l’abri des attaques si votre mot de passe est divulgué lors d’une violation de données. Cependant, avec les utilisateurs qui s'inscrivent sur de nouveaux portails qui croisent des voitures sur une autoroute, cela peut devenir difficile.pour mémoriser les mots de passe. Pour les utilisateurs férus de technologie comme nous, nous pouvons créer une logique pour mémoriser les mots de passe, ce qui comporte également des risques. Pensez aux autres qui doivent cliquer sur le 'Mot de passe oublié'lien du bouton chaque fois qu’ils ont besoin de se connecter.

Risques de sécurité

Même si les mots de passe sont un ensemble privé de caractères utilisés pour l'authentification, vous ne pouvez pas nier qu'ils peuvent être devinés. Les données indiquent que la plupart des gens utilisent des mots de passe tels que 12345, pass@1234 ou des combinaisons simples similaires. Bien qu’ils soient faciles à retenir, ils peuvent également être facilement devinés. Cela pose de sérieux risques de sécurité et dévalorise tout le concept de mots de passe.

Attaques de phishing et enregistreurs de frappe

Si vous voyez un site Web ou un portail en ligne qui ressemble à celui que vous utilisez quotidiennement, mais que quelque chose ne va pas,vérifiez à nouveau l'URL, car il peut s'agir d'un site Web de phishing visant à exploiter vos informations d'identification. Même si les choses sont identiques, il est essentiel de vérifier attentivement l’URL. Les attaques de phishing peuvent voler vos mots de passe, même s'il est difficile de les mémoriser ou de les deviner. Vous pourriez ensuite être redirigé et connecté au site Web d'origine sansconnaître votre mot de passe. Il va désormais se vendre comme du petit pain chaud sur le dark web.

Si vous vous connectez à un site Web en utilisant l'ordinateur de quelqu'un d'autre, il existe un risque qu'un enregistreur de frappe enregistre vos frappes, notammentvotre mot de passe. Les claviers virtuels peuvent restreindre les enregistreurs de frappe, mais un utilitaire d'enregistrement d'écran caché peut faire l'affaire. La plupart des gens ne connaissent pas les claviers virtuels, en partie parce qu'il est plus pratique d'appuyer sur les touches pour saisir un mot de passe..

Il existe donc de graves problèmes avec les mots de passe. Cependant, la plupart d’entre eux peuvent être résolus par d’autres moyens.

Options d'authentification sans mot de passe

J'ai déjà expliqué pourquoi les mots de passe traditionnels sont si courants et pratiques. Vous pouvez vous authentifier sur votre portail en ligne préféré ou accéder au Web depuis n'importe quel appareil, car vous avez besoin d'un clavier pour saisir le mot de passe. Jetons un coup d'œil à d'autres solutions.

Utilisation de mots de passe à usage unique

De nos jours, la plupart des sites Web proposent une authentification multifacteur, dans laquelle l'utilisateur doit saisir un mot de passe à usage unique envoyé par SMS ou par e-mail après avoir saisi le mot de passe. Il est possible d'effacer les mots de passe et d'utiliser uniquement l'OTP à des fins de connexion. Cependant, les tentatives de connexion peuvent échouer dans les zones éloignées où la connectivité est mauvaise..

La solution peut consister à utiliser des applications comme Authenticator qui génèrent des OTP ou des TOTP basés sur le temps qui fonctionneront, que vous soyez connecté ou non. Si vous pensez que vous devez toujours avoir votre téléphone sur vous pour vous connecter si vous utilisez l'authentification basée sur TOTP, vous vous trompez. Des applications et extensions de navigateur similaires sont également disponibles et vous pouvez obtenir le même OTP sur plusieurs applications grâce à une configuration appropriée.

Les OTP par SMS ou par e-mail peuvent également être utilisés avec les TOTP pour une connexion plus sécurisée sans utiliser de mots de passe pour l'authentification.

Biométrie

Les mots de passe peuvent être devinés et les OTP peuvent être volés si vous ne le savez pas, mais il est difficile de voler vos données biométriques, car c'est principalement le cas.hors de votre contrôle et peut conduire à une authentification unique. En utilisant votre empreinte digitale, l'image de votre iris, votre voix et votre visage pour l'authentification,vous n'aurez jamais besoin de saisir de mots de passe, ni de vous inscrire et de vous connecter de manière transparente à autant de services que vous le souhaitez, sans surcharge de mémoire et presque instantanément, ou du moins plus rapidement que la saisie de mots de passe ou de codes PIN.

Alors que la plupart des ordinateurs portables et des smartphones économiques sont aujourd'hui équipés de capteurs d'empreintes digitales, les entreprises technologiques peuvent l'adopter et faire de l'authentification par empreinte digitale une norme. Cependant, si d’autres données biométriques sont utilisées, du matériel et des logiciels spécialisés seront nécessaires, et la sauvegarde des images nécessitera de l’espace supplémentaire, ce qui pourrait empêcher la plupart des petites entreprises de s’adapter à d’autres modes de biométrie.

Clés et jetons de sécurité physique

Et si vous pouviez avoir sur vous vos mots de passe, tout comme vous transportez vos clés de porte ? Oui, c'est possible, et la plupart des services Web comme Google vous permettent de configurer une sécurité physique que vous pouvez utiliser pour vous connecter à votre compte. Cependant, vous devez faire attention à vos clés physiques pour des raisons que je n'ai pas besoin d'expliquer.

Liens magiques

Lors de la connexion, les utilisateurs recevront un lien magique par e-mail ou SMS qui mènera à une page demandant des détails à l'utilisateur pour s'authentifier.Par exemple, quandEn se connectant, l'utilisateur verra un numéro, et le même numéro doit être saisi sur la page de destination du lien magique pour s'authentifier. Cependant, tout comme les OTP, l'utilisateur doit se trouver dans un environnement connecté, car il doit recevoir le lien par SMS ou par e-mail avant de procéder au processus de connexion.

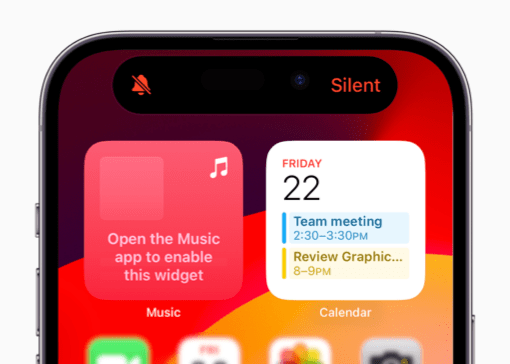

Biométrie de l'appareil

Avec la biométrie basée sur l'appareil, l'utilisateur doit accéder au portail à partir d'un appareil spécifique ou au moins avoir accès à un appareil particulier.appareil pour se connecter. Mais à notre époque, où les utilisateurs changent si fréquemment de smartphone et d'ordinateur portable, ils peuvent avoir du mal à se débarrasser des anciens appareils pour commencer à utiliser les nouveaux. La connexion peut être un problème grave, même si un appareil est volé. Voilà donc quelques-unes des solutions si le monde veut être sans mot de passe.

Cependant, passer au sans mot de passe ne sera pas sans défis. Certains doivent être résolus avant que la transition vers la technologie sans mot de passe ne se fasse en douceur.

Défis de mise en œuvre

Cela ne veut pas dire qu’il n’y a aucune difficulté à mettre en œuvre une authentification sans mot de passe. En voici quelques-uns

Défis de mise en œuvre

Il est excellent d’explorer les options. Cependant, il peut être tout aussi difficile pour les développeurs de mettre en œuvre ou d’intégrer un nouveau système à un système existant. Sur la base des éléments internes, certains systèmes nécessiteront une refonte massive pour intégrer et appliquer des outils d'authentification sans mot de passe sur plusieurs appareils.Par exemple,un ordinateur doit disposer d'un capteur d'empreintes digitales ou d'une webcam pour enregistrer et numériser les empreintes digitales et les visages avant de pouvoir accéder à un système. Cela peut poser un problème pour les ordinateurs qui fonctionnent avec un minimum de périphériques.

Les utilisateurs pourraient trouver cela difficile.

Comme je viens de le dire, la nécessité d'un nouveau matériel ou de changements dans la méthode de connexion quotidienneCela pourrait avoir un impact sur la productivité des utilisateurs et ils pourraient trouver cela régressif. L’acceptation par les utilisateurs constituera donc là encore un véritable défi, car ce ne sont pas seulement les entreprises qui doivent investir dans la technologie. Pourtant, leles utilisateurs doivent également investir dans du nouveau matériel, ce qui peut sembler un investissement inutile pour la plupart.

Toutefois, cela ne signifie pas que la porte de la technologie sans mot de passe est verrouillée pour toujours. L’adoption de la technologie sans mot de passe devrait être progressive et une prise de contrôle complète pourrait prendre une décennie.

La plupart des géants de la technologie tentent de mettre en œuvre diverses méthodes d'authentification sans mot de passe comme facteur supplémentaire en plus de l'utilisation de mots de passe, le plus souvent pour vérifier l'efficacité de l'authentification.les utilisateurs s'y adaptent. Cependant, les entreprises doivent essayer d’autres moyens intéressants de s’authentifier et laisser les mots de passe bien dormir dans les livres d’histoire., faisant connaître le bon vieux temps à la prochaine génération.

Il s’agit donc de technologie sans mot de passe. Avez-vous quelque chose à dire ? N'hésitez pas à commenter ci-dessous.