Először 2023 márciusában jelent meg, az Akira egy zsarolóprogram, amely Windows és Linux rendszereket céloz meg. Gyorsan megjelent, és több áldozatot is hozott különböző országok szervezeteiben. Az Akira különböző iparágakat is megcéloz. Fontos figyelmeztetni, hogy ennek az Akirának nincs ismert bizonyítéka egy másik, azonos nevű, 2017-es zsarolóvírus-törzzsel való kapcsolatra. A szakértők hasonlóságokat találtak az Akira és a Conti ransomware között, például a fájltípus-kizárási listát, a könyvtárkizárási listát és a fájlfarok szerkezetét. Ez arra utal, hogy a szerzők kiszivárgott Conti ransomware forráskódot használtak. 2023 júniusábanAz Avast kiadott egy ingyenes Akira visszafejtőt a Windows számáraés a Linux-változat dekódolóján dolgozik. Ez azonban nem jelenti azt, hogy az Akira ne jelentene veszélyt a vállalkozásokra és szervezetekre világszerte. Ennek az az oka, hogy az Akira ransomware szereplői azzal fenyegetőznek, hogy kiszivárogtatják az ellopott adatokat. Ezért a megelőzésen való munka a legjobb megoldás az Akira ransomware ellen.

Milyen rosszindulatú program az Akira?

Az Akira ransomware egy kriptográfiai zsarolóprogram, amely titkosítja az adatokat, és módosítja az összes érintett fájl fájlnevét az „.akira” kiterjesztéssel. Ez egy új zsarolóprogram-család, amelyet először 2023 márciusában használtak kiberbűnözés elleni támadásokban. Az Akira ransomware vállalati hálózaton belül terjed, és több eszközt is megcéloz, amint hozzáférést nyert. A fájlok titkosítása előtt a zsarolóprogram elkerül bizonyos mappákat, beleértve a Lomtárat, a Rendszerkötet Információkat, a Windows rendszerindítást, a ProgramData fájlokat, és az exe-t. .dll, .msi és .sys kiterjesztések. Az Akira ransomware Windows és Linux verziói nagyon hasonlóak az eszközök titkosítási módjában, de a Linux verzió a Crypto++ könyvtárat használja a Windows CryptoAPI helyett. Kiszűri az áldozatok érzékeny és kritikus adatait, mielőtt titkosítaná azokat, majd kiszivárogtatással fenyegetőzik, hacsak nem fizetik a futárt. Ez a kettős zsarolásnak nevezett taktika egy gyakori hacker-profit módszer. Az Akira az AES és az RSA titkosítás kombinációját használja az áldozatok fájljainak zárolására. Az Advanced Encryption Standard (AES) egy erős titkosítás, amelyet a kiberbiztonsághoz is használnak. A Rivest–Shamir–Adleman (RSA) titkosítási algoritmus egy aszimmetrikus titkosítási algoritmus.

Minden, amit az Akira ransomware-ről tudunk

Ez a lista az Akira néven ismert új zsarolóvírustörzsről tartalmazza az alapvető információkat.Megerősített név

- Akira vírus

Fenyegetés típusa

- Ransomware

- Kriptovírus

- Fájlszekrény

- Kettős zsarolás

Titkosított fájlok kiterjesztés

- .akira

Váltságdíjat követelő üzenet

- akira_readme.txt

Észlelési nevek

- AvastWin64:RansomX-gen [Ransom]

- AVGWin64:RansomX-gen [Ransom]

- EmsisoftGen: Variant.Midie.124870 (B)

- KasperskyTrojan-Ransom.Win64.Akira.a

- MalwarebytesMalware.as.21800722

- MicrosoftVáltságdíj:Win64/Akira.GID!MTB

Ransomware család, típus és változat

- Az Akira ransomware a Conti ransomware kiszivárgott forráskódján alapul

- Ez nem ugyanaz az Akira ransomware 2017-ből

Elosztási módszerek

- trójaiak

- Gyenge hitelesítő adatok

- Drive-by letöltési támadások

- Adathalász e-mailek

- Rosszindulatú webhelyek

Következmények

Javasolt olvasmány:BlackSuit Ransomware: A teljes útmutató

- Adatok kiszűrése

- Fájl titkosítás

- A Ransomware oldalirányú mozgással terjed

Elérhető ingyenes visszafejtő?

Igen. Bár az Akira egy újabb rosszindulatú program (először 2023 márciusában jelent meg), az Avast 2023 júniusában jelent meg.ingyenes visszafejtő kulcs64 bites és 32 bites Windows rendszerekhez.Az Avast erősen ajánlja a64 bites visszafejtő, mivel a zsarolóprogram is 64 bites. Ha azonban a rendszer nem támogatja ezt, akkor kiadták a32 bites visszafejtő.

Akira ransomware tünetei

- Az összes érintett fájl fájlnevéhez hozzáadott titkosított adatok .akira kiterjesztéssel

- Az asztalon és minden mappában megjelenik egy váltságdíj-cédula, amely leereszkedő hangon elmagyarázza, hogy a váltságdíj kifizetése a legegyszerűbb út a normálisan működő céghez.

- A kettős zsarolási technika, amikor a támadók kiszivárogtatják és titkosítják az áldozat adatait, és azzal fenyegetnek, hogy eladják vagy kiszivárogtatják az ellopott adatokat a sötét weben, ha nem fizetik ki a váltságdíjat.

- A vállalati hálózatok beszivárgása és oldalirányú átterjedése más eszközökre

- Legális tartalomnak álcázva, ami azt eredményezi, hogy az áldozatok tudtukon kívül maguk hajtják végre a rosszindulatú programot

Mi van Akira váltságdíjában?

Az Akira váltságdíj-jegyzet leereszkedő hangon szól, és elmagyarázza, hogy az áldozatoknak milyen lépéseket kell tenniük adataik visszaszerzéséhez. Ezenkívül minden áldozatnak van egy egyedi jelszava, amellyel a hackercsoporttal tárgyalhat. A feljegyzés szerint a váltságdíj kifizetése a legegyszerűbb út a normális működéshez.Ne fizesse ki a váltságdíjat, és ne tárgyaljon a fenyegetés szereplőivel. Azonnal lépjen kapcsolatba a SalvageData szakértőivel a fájlok visszaállítása érdekében, és forduljon a helyi hatóságokhoz, hogy jelentsék a zsarolóprogramot.

Hogyan fertőz meg Akira egy számítógépet vagy hálózatot

Az Akira ransomware egy veszélyes rosszindulatú program, amely számos módon megfertőzheti a számítógépet vagy a hálózatot, többek között:

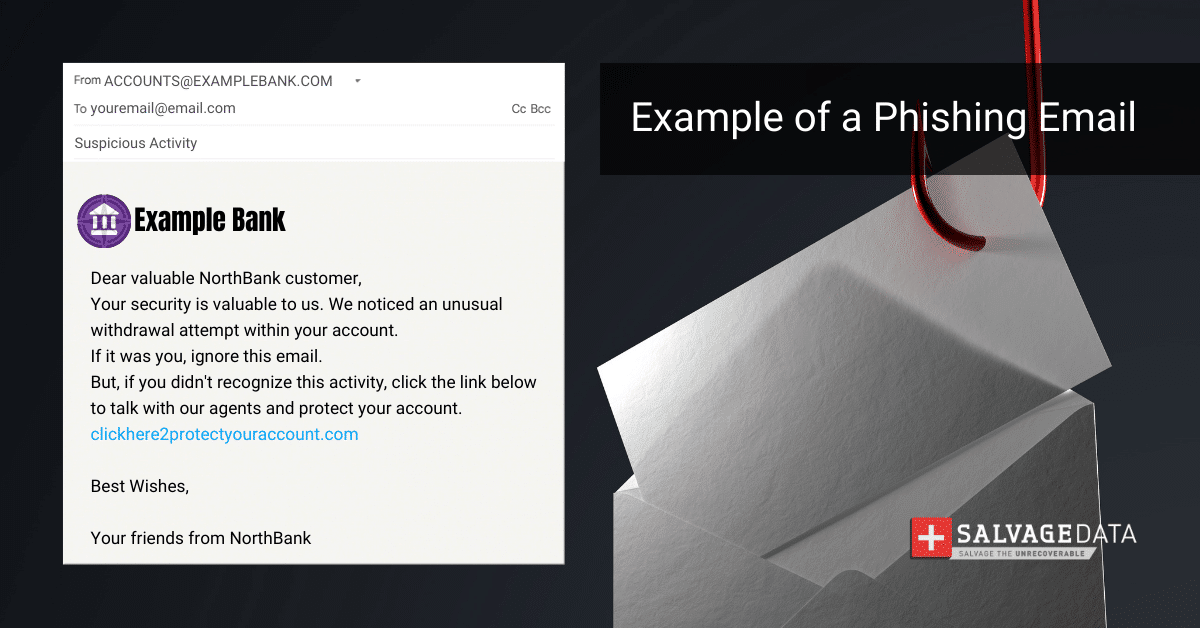

- Spam és adathalász e-mailek, amelyek legális vállalkozásoknak adják ki magukat. A csalók olyan e-maileket küldenek, amelyek látszólag legális vállalkozásoktól származnak, mint például a PayPal, a UPS, a FedEx és mások. Ezek az e-mailek linkeket vagy mellékleteket tartalmaznak, amelyek veszélyeztetik adatait és hálózatát. Egy linkre kattintva vagy egy melléklet letöltésével mindenkit kizárhat a hálózatból.

- trójaiak.A trójai olyan szoftvertípus, amely egy feladat végrehajtását ígéri, de egy másikat hajt végre, többnyire rosszindulatú. Hamis programok, mellékletek és más típusú fájlok formájában jelentkeznek, megtévesztve az áldozatokat.

- Beszivárgott hálózat.A zsarolóvírusok áttörik a vállalati hálózatot, és oldalról átterjednek más eszközökre. A fájlok titkosítása előtt a zsarolóprogram elkerül bizonyos mappákat és bizonyos .exe, .lnk, .dll, .msi és .sys kiterjesztésű Windows rendszerfájlokat.

- Rosszindulatú webhelyek.A fertőzött webhelyek automatikusan letöltik a rosszindulatú programokat az áldozat számítógépére vagy hálózatára.

- Feltört szoftvertelepítések.A hackerek az obfuszkátor technológiát más módszerekkel kombinálva fertőzik meg az eszközt anélkül, hogy a felhasználó tudatában lenne. A feltört szoftvertelepítések lehetővé teszik a rosszindulatú fájlok bejutását a rendszerbe.

Hogyan működik az Akira ransomware

Amint az Akira ransomware hozzáfér egy számítógéphez vagy hálózathoz, kifinomult titkosítási algoritmusok segítségével titkosítja az áldozat fájljait. Az áldozat fájljai .akira kiterjesztéssel lesznek hozzáfűzve. A zsarolóprogram áttör egy vállalati hálózatot, és oldalról más eszközökre is átterjed. Az adatok titkosítása előtt AkiraA ransomware elterjed a hálózatonRemote Desktop Protocol (RDP) használatával. Éppen ezért kulcsfontosságú a hálózat szegmentálása és a felhasználók hozzáférésének blokkolása azokhoz az adatokhoz, amelyekre nincs szükségük a feladataik elvégzéséhez. Ez megakadályozza, hogy a fenyegetések oldalirányú mozgással terjedjenek. Az Akira az árnyékmásolatokat és a biztonsági másolatokat is törli a rendszerből. Az Akira ransomware támadási folyamata két fő szakaszból áll: a kiszűrésből és a titkosításból. Íme a folyamat lebontása:

Kiszűrés

Mielőtt elindítanák az Akira ransomware titkosítási rutinját és váltságdíj követelést tennének közzé, a kiberbűnözők kiszűrik az adatokat a feltört vállalati hálózatokból. Az Akira ransomware jellemzően a gép saját erőforrásait használja fel az adatok kiszűrésére, és ezzel nagy terhelést ró a rendszer erőforrásaira.Miután a támadók kiszivárogtatják az áldozat adatait, és azzal fenyegetőznek, hogy eladják vagy kiszivárogtatják az ellopott adatokat a sötét weben, ha a váltságdíjat nem fizetik ki. A kiszivárogtatott webhelyük retro dizájnnal rendelkezik, amely a képernyőre emlékezteti a képernyőt.980 népszerű, 1988-as azonos nevű animefilm.

Titkosítás

A fájlok titkosítása előtt a zsarolóprogram elkerül bizonyos mappákat, köztük a Lomtárat, a Rendszerkötet-információkat, a rendszerindítást, a ProgramData-t és a Windows-t, valamint bizonyos Windows-rendszerfájlokat .exe, .lnk, .dll, .msi és .sys kiterjesztéssel. Az Akira ransomware az áldozat fájljait ilyen AES-thms2 titkosítási eljárással titkosítja, ilyen AES-thms2 asphionistic használatával. A titkosítás befejeztével az áldozat fájljai zárolva vannak, és nem férhetők hozzá.

Hogyan kezeljük az Akira ransomware támadást

Az Akira támadásból való felépülés első lépése a fertőzött számítógép elkülönítése az internetről való leválasztással és a csatlakoztatott eszközök eltávolításával. Ezután kapcsolatba kell lépnie a helyi hatóságokkal. Az amerikai lakosok és vállalkozások számára ez aaz FBI helyi irodájaés aInternet Crime Complaint Center (IC3).A ransomware támadás bejelentéséhez minden lehetséges információt össze kell gyűjtenie róla, beleértve:

- Képernyőképek a váltságdíjról

- Kommunikáció Akira színészekkel (ha van ilyen)

- Példa egy titkosított fájlból

Ha azonban úgy tetsziklépjen kapcsolatba a szakemberekkel, akkor ne csinálj semmit.Hagyjon minden fertőzött gépet úgy, ahogy vanés kérjen egysürgősségi ransomware-eltávolító szolgáltatás. A rendszer újraindítása vagy leállítása veszélyeztetheti a helyreállítási szolgáltatást. Az élő rendszer RAM-jának rögzítése segíthet a titkosítási kulcs megszerzésében, a dropper fájl elfogása pedig visszafejtett, és az adatok visszafejtéséhez vagy működésének megértéséhez vezethet.ne törölje a ransomware-tés őrizze meg a támadás minden bizonyítékát. Ez azért fontosdigitális kriminalisztikaígy a szakértők visszavezethetik a hackercsoportot és azonosíthatják őket. A hatóságok a fertőzött rendszeren lévő adatok felhasználásával tehetik megvizsgálja ki a támadást és keresse meg a felelőst.A kibertámadások nyomozása nem különbözik bármely más bűnügyi nyomozástól: bizonyítékra van szükség a támadók megtalálásához.

1. Lépjen kapcsolatba az incidens-elhárítási szolgáltatóval

A Cyber Incident Response a kiberbiztonsági incidensre adott válaszlépés és kezelés folyamata. Az Incident Response Retainer egy kiberbiztonsági szolgáltatóval kötött szolgáltatási szerződés, amely lehetővé teszi a szervezetek számára, hogy külső segítséget kapjanak a kiberbiztonsági incidensekkel kapcsolatban. Strukturált szakértelmet és támogatást biztosít a szervezeteknek egy biztonsági partneren keresztül, lehetővé téve számukra, hogy gyorsan és hatékonyan reagáljanak kiberincidens esetén. Az incidensreagálást biztosító rendszer nyugalmat biztosít a szervezeteknek, szakértői támogatást kínálva egy kiberbiztonsági incidens előtt és után. Az incidensre adott válaszadó sajátos jellege és szerkezete a szolgáltatótól és a szervezet követelményeitől függően változik. A jó incidensreakció-rögzítőnek robusztusnak, de rugalmasnak kell lennie, és bevált szolgáltatásokat kell nyújtania a szervezet hosszú távú biztonsági helyzetének javítása érdekében. Ha felveszi a kapcsolatot IR-szolgáltatójával, minden másról ők gondoskodnak. Ha azonban úgy dönt, hogy eltávolítja a zsarolóprogramot, és visszaállítja a fájlokat informatikai csapatával, akkor kövesse a következő lépéseket.

2. Azonosítsa a ransomware fertőzést

Tudodazonosítani, melyik zsarolóprogramotmegfertőzte a gépét a fájlkiterjesztéssel (egyes zsarolóprogramok a fájlkiterjesztést használják nevükként), különben ez szerepel a váltságdíj-jegyzetben. Ezzel az információval megkereshet egy nyilvános visszafejtő kulcsot. A ransomware típusát az IOC-k alapján is ellenőrizheti. A kompromisszumjelzők (IOC) olyan digitális nyomok, amelyeket a kiberbiztonsági szakemberek a rendszerkompromittálások és a rosszindulatú tevékenységek azonosítására használnak a hálózati vagy informatikai környezetben. Ezek alapvetően a tetthelyen hagyott bizonyítékok digitális változatai, és a lehetséges IOC-k közé tartozik a szokatlan hálózati forgalom, a külföldi országokból származó privilegizált felhasználói bejelentkezések, furcsa DNS-kérések, rendszerfájl-módosítások stb. IOC észlelésekor a biztonsági csapatok értékelik a lehetséges fenyegetéseket, vagy ellenőrzik annak hitelességét. Az IOC-k arra is bizonyítékot szolgáltatnak, hogy mihez férhetett hozzá a támadó, ha behatolt a hálózatba.

Akira Ransomware IOC-ok

A kompromisszumjelzők (IOC) olyan műtermékek, amelyeket a hálózaton vagy egy operációs rendszerben figyeltek meg, amelyek nagy biztonsággal jelzik a számítógépes behatolást. Az IOC-k a jövőbeli támadási kísérletek korai észlelésére használhatók behatolásészlelő rendszerek és víruskereső szoftverek segítségével.Windows verziók

- 3c92bfc71004340ebc00146ced294bc94f49f6a5e212016ac05e7d10fcb3312c

- 5c62626731856fb5e669473b39ac3deb0052b32981863f8cf697ae01c80512e5

- 678ec8734367c7547794a604cc65e74a0f42320d85a6dce20c214e3b4536bb33

- 7b295a10d54c870d59fab3a83a8b983282f6250a0be9df581334eb93d53f3488

- 8631ac37f605daacf47095955837ec5abbd5e98c540ffd58bb9bf873b1685a50

- 1b6af2fbbc636180dd7bae825486ccc45e42aefbb304d5f83fafca4d637c13cc

- 9ca333b2e88ab35f608e447b0e3b821a6e04c4b0c76545177890fb16adcab163

- d0510e1d89640c9650782e882fe3b9afba00303b126ec38fdc5f1c1484341959

- 6cadab96185dbe6f3a7b95cf2f97d6ac395785607baa6ed7bf363deeb59cc360

Linux verzió

- 1d3b5c650533d13c81e325972a912e3ff8776e36e18bca966dae50735f8ab296

3. Távolítsa el a zsarolóprogramot, és távolítsa el a kizsákmányoló készleteket

Az adatok helyreállítása előtt garantálnia kell, hogy eszköze zsarolóprogram-mentes, és hogy a támadók nem tudnak új támadást végrehajtani kihasználó készleteken vagy más biztonsági réseken keresztül. A zsarolóprogram-eltávolító szolgáltatás törölheti a zsarolóprogramot, létrehozhat egy kriminalisztikai dokumentumot a nyomozáshoz, kiküszöbölheti a sebezhetőségeket, és helyreállíthatja az Ön adatait. Használjon rosszindulatú/zsarolóprogram-elhárító szoftvereket a rosszindulatú szoftver karanténba helyezéséhez és eltávolításához.

Fontos:Ha kapcsolatba lép a zsarolóvírus-eltávolító szolgálatokkal, biztosíthatja, hogy gépén és hálózatán ne legyen nyoma az Akira ransomware-nek. Ezenkívül ezek a szolgáltatások javíthatják a rendszert, megakadályozva az új támadásokat.

4. Használjon biztonsági másolatot az adatok visszaállításához

A biztonsági mentések az adatok helyreállításának leghatékonyabb módja. Ügyeljen arra, hogy az adathasználattól függően napi vagy heti biztonsági másolatot készítsen.

5. Vegye fel a kapcsolatot egy zsarolóprogram-helyreállító szolgáltatással

Ha nem rendelkezik biztonsági másolattal, vagy segítségre van szüksége a ransomware eltávolításához és a sebezhetőségek megszüntetéséhez, vegye fel a kapcsolatot egy adat-helyreállító szolgáltatással. A váltságdíj kifizetése nem garantálja, hogy adatait visszaküldik Önnek. Minden fájl visszaállításának egyetlen garantált módja, ha biztonsági másolatot készít róla. Ha nem így tesz, a zsarolóvírus-adat-helyreállítási szolgáltatások segíthetnek a fájlok visszafejtésében és helyreállításában. A SalvageData szakértői biztonságosan visszaállíthatják a fájlokat, és megakadályozhatják, hogy az Akira ransomware ismét megtámadja a hálózatát. Ezenkívül kínálunk egydigitális törvényszéki jelentésamelyeket felhasználhat a további nyomozáshoz és annak megértéséhez, hogyan történt a kibertámadás. Vészhelyzeti helyreállítási szolgáltatásért forduljon szakértőinkhoz a hét minden napján, 24 órában.

Akadályozza meg az Akira ransomware támadást

A ransomware megelőzése az adatbiztonság legjobb megoldása. könnyebb és olcsóbb, mint felépülni belőlük. Az Akira ransomware a vállalkozása jövőjébe kerülhet, és akár be is zárhatja az ajtókat. Íme néhány tipp, amelyek biztosítják, hogyelkerülje a ransomware támadásokat:

- Vírusirtó és kártevőirtó

- Használjon kiberbiztonsági megoldásokat

- Használjon erős jelszavakat

- Frissített szoftver

- Frissített operációs rendszer (OS)

- Tűzfalak

- Legyen a kezében egy helyreállítási terv (részletes útmutatónkban tekintse meg, hogyan hozhat létre adat-helyreállítási tervet)

- Rendszeres biztonsági mentések ütemezése

- Ne nyisson meg ismeretlen forrásból származó e-mail mellékletet

- Ne töltsön le fájlokat gyanús webhelyekről

- Ne kattintson a hirdetésekre, hacsak nem biztos benne, hogy biztonságos

- Csak megbízható forrásból származó webhelyeket érjen el