A Ransomware nemrégiben lecsapott néhány nem biztonságos MongoDB-telepítésre, és váltságdíj ellenében tartotta az adatokat. Itt bemutatjukMongoDBés vizsgáljon meg néhány lépést, amelyeket megtehet az adatbázis biztonsága és védelme érdekében.

Mi az a MongoDB

A MongoDB egy nyílt forráskódú adatbázis, amely rugalmas dokumentum-adatmodell segítségével tárolja az adatokat. A MongoDB különbözik a hagyományos adatbázisoktól, amelyek táblák és sorok felhasználásával épülnek fel, míg a MongoDB gyűjtemények és dokumentumok architektúráját használja.

A dinamikus sématervezést követően a MongoDB lehetővé teszi, hogy a gyűjtemény dokumentumai különböző mezőkkel és struktúrákkal rendelkezzenek. Az adatbázis a BSON nevű dokumentumtárolási és adatcsere-formátumot használja, amely a JSON-szerű dokumentumok bináris megjelenítését biztosítja. Ez gyorsabbá és egyszerűbbé teszi bizonyos típusú alkalmazások adatintegrációját.

Olvas:

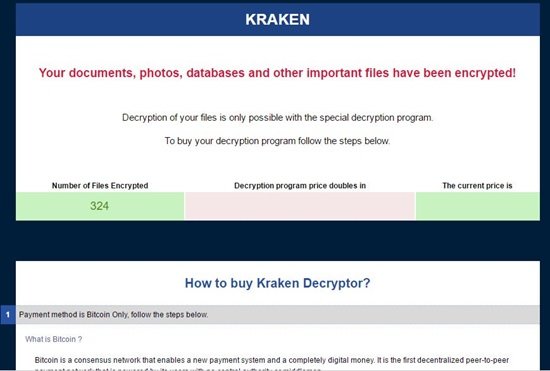

Ransomware megtámadja a MongoDB adatokat

Volt egy sorrosszul védett MongoDB telepítéseken.

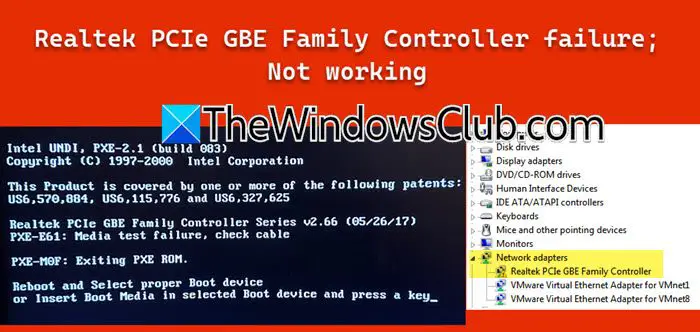

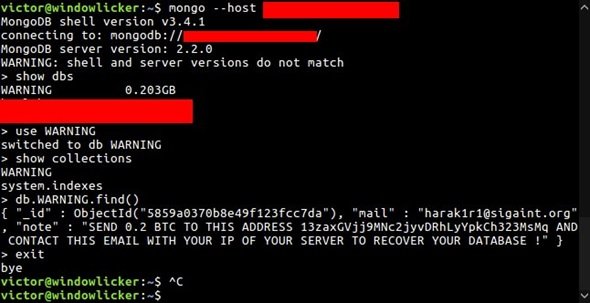

Néhány évvel ezelőtt Victor Gevers biztonsági szakértő 200 MongoDB-telepítést fedezett fel, amelyeket megtámadtak és váltságdíj fejében tartottak fogva. Hamarosan azonban a fertőzött telepítések száma 2000 DB-re emelkedett, amint azt egy másik biztonsági kutató jelentette,John Matherly alapítója. Az első jelentések azt sugallták, hogy a támadók 1váltságdíjként.

Több hacker is ugyanezt teszi – hozzáfér, másol és töröl rosszul konfigurált adatbázisokat a Ransom számára.

Hogyan settenkedik be a MongoDB Ransomware?

Az interneten jelszó nélkül elérhető MongoDB szerverek voltak a hackerek célpontjai. Ezért a szerveradminisztrátorok, akik úgy döntöttek, hogy üzemeltetik szervereiketjelszó nélkülés alkalmazottalapértelmezett felhasználónevekkönnyen észrevették a hackerek.

Ami még rosszabb, előfordul, hogy ugyanaz a szerver létezikkülönböző hackercsoportok újra feltörtékakik a meglévő váltságdíj-cédulákat lecserélték sajátjukra, így lehetetlenné téve az áldozatok számára, hogy megtudják, hogy a megfelelő bűnözőnek fizetnek-e, nem beszélve arról, hogy az adataik visszaállíthatók-e. Ezért nem biztos, hogy az ellopott adatok valamelyikét visszaküldik-e. Ennélfogva, még ha ki is fizette a váltságdíjat, adatai továbbra is eltűnhetnek.

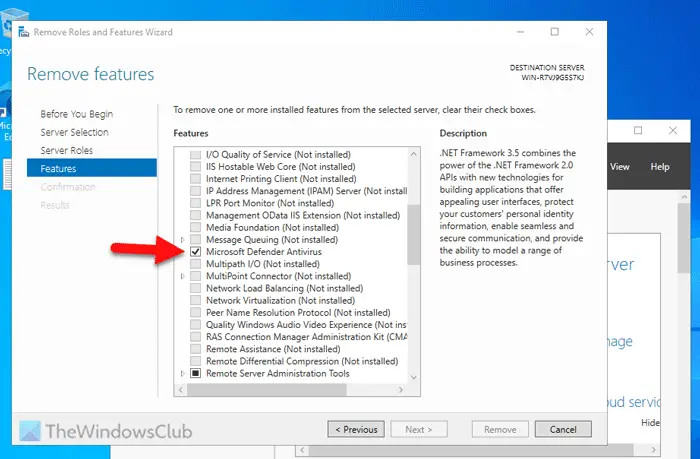

A szerveradminisztrátoroknak kötelezően hozzá kell rendelniük aés felhasználónév az adatbázis eléréséhez. A MongoDB alapértelmezett telepítését használó cégeknek is ajánlottfrissítsék a szoftverüket, hitelesítés beállítása észárja le a 27017-es portotamelyet a leginkább célba vettek a hackerek.

Lépések a MongoDB adatainak védelmére

- A hozzáférés-vezérlés és hitelesítés kényszerítése

Kezdje a kiszolgáló hozzáférés-vezérlésének engedélyezésével, és adja meg a hitelesítési mechanizmust. A hitelesítéshez minden felhasználónak érvényes hitelesítési adatokat kell megadnia, mielőtt csatlakozhatna a kiszolgálóhoz.

A legújabbMongoDB 3.4kiadás lehetővé teszi a hitelesítés konfigurálását egy nem védett rendszeren anélkül, hogy leállást okozna.

- Szerepkör alapú hozzáférés-vezérlés beállítása

Ahelyett, hogy teljes hozzáférést biztosítana a felhasználók egy csoportjának, hozzon létre szerepeket, amelyek meghatározzák a felhasználók igényeinek pontos hozzáférését. Kövesse a legkisebb kiváltság elvét. Ezután hozzon létre felhasználókat, és csak a műveleteik végrehajtásához szükséges szerepköröket rendelje hozzájuk.

- Kommunikáció titkosítása

A titkosított adatokat nehéz értelmezni, és nem sok hacker tudja sikeresen visszafejteni a titkosítást. Konfigurálja a MongoDB-t úgy, hogy minden bejövő és kimenő kapcsolathoz TLS/SSL-t használjon. A TLS/SSL használatával titkosíthatja a kommunikációt a MongoDB kliens Mongod és Mongos összetevői, valamint az összes alkalmazás és a MongoDB között.

A MongoDB Enterprise 3.2 használatával a WiredTiger tárolómotor natív titkosítása nyugalmi állapotban beállítható úgy, hogy titkosítsa az adatokat a tárolórétegben. Ha nem használja a WiredTiger titkosítását nyugalmi állapotban, a MongoDB adatokat minden gazdagépen titkosítani kell fájlrendszerrel, eszközzel vagy fizikai titkosítással.

- Korlátozza a hálózati expozíciót

A hálózat kitettségének korlátozása érdekében gondoskodjon arról, hogy a MongoDB megbízható hálózati környezetben fusson. Az adminisztrátorok csak a megbízható ügyfelek számára engedélyezhetik azokhoz a hálózati interfészekhez és portokhoz való hozzáférést, ahol elérhetők a MongoDB példányok.

- Készítsen biztonsági másolatot adatairól

A MongoDB Cloud Manager és a MongoDB Ops Manager folyamatos biztonsági mentést biztosít az adott időpontban történő helyreállítással, a felhasználók pedig riasztásokat engedélyezhetnek a Cloud Managerben annak észlelésére, hogy az üzembe helyezésük elérhető-e az interneten.

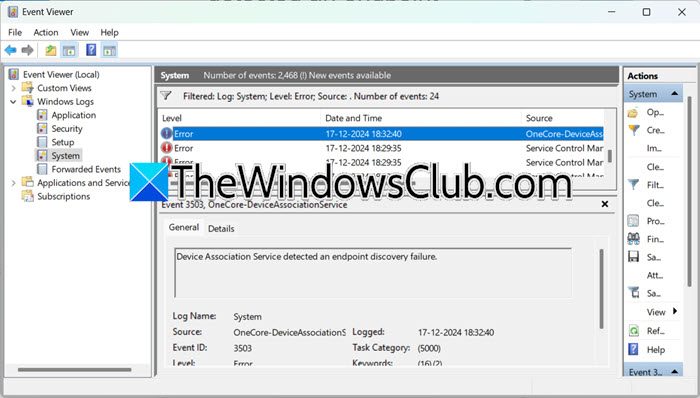

- Audit rendszer tevékenység

A rendszeres ellenőrzések biztosítják, hogy Ön tisztában legyen az adatbázisában bekövetkezett szabálytalan változásokkal. Nyomon követheti az adatbázis-konfigurációkhoz és adatokhoz való hozzáférést. A MongoDB Enterprise tartalmaz egy rendszernaplózó szolgáltatást, amely rögzítheti a rendszereseményeket egy MongoDB példányon.

- Futtassa a MongoDB-t dedikált felhasználóval

Futtassa a MongoDB folyamatokat egy dedikált operációs rendszer felhasználói fiókkal. Győződjön meg arról, hogy a fiók rendelkezik jogosultságokkal az adatokhoz való hozzáféréshez, de nem rendelkezik szükségtelen engedélyekkel.

- Futtassa a MongoDB-t biztonságos konfigurációs beállításokkal

A MongoDB támogatja a JavaScript kód végrehajtását bizonyos szerveroldali műveletekhez: mapReduce, group és $where. Ha nem használja ezeket a műveleteket, tiltsa le a kiszolgálóoldali parancsfájlokat a--noscriptingopciót a parancssorban.

Éles telepítéseknél csak a MongoDB vezetékes protokollt használja. Tartsa engedélyezve a beviteli ellenőrzést. A MongoDB alapértelmezés szerint engedélyezi a bemenet érvényesítését a wireObjectCheck beállításon keresztül. Ez biztosítja, hogy a mongod példány által tárolt összes dokumentum érvényes BSON.

- Biztonságtechnikai megvalósítási útmutató kérése (ha van)

A Security Technical Implementation Guide (STIG) biztonsági irányelveket tartalmaz az Egyesült Államok Védelmi Minisztériumán belüli telepítésekhez. A MongoDB Inc. kérésre rendelkezésre bocsátja STIG-jét olyan helyzetekre, amikor erre szükség van. További információért kérhet másolatot.

- Fontolja meg a biztonsági szabványoknak való megfelelést

A HIPAA vagy PCI-DSS megfelelőséget igénylő alkalmazásokhoz tekintse meg a MongoDB biztonsági referenciaarchitektúrátitthogy többet megtudjon arról, hogyan használhatja fel a kulcsfontosságú biztonsági képességeket a megfelelő alkalmazás-infrastruktúra felépítéséhez.

Hogyan lehet megtudni, hogy a MongoDB telepítését feltörték-e

- Ellenőrizze adatbázisait és gyűjteményeit. A hackerek általában eldobják az adatbázisokat és gyűjteményeket, és lecserélik őket egy újra, miközben váltságdíjat követelnek az eredetiért

- Ha a hozzáférés-vezérlés engedélyezve van, ellenőrizze a rendszernaplókat, hogy megtudja, nem történt-e jogosulatlan hozzáférési kísérlet vagy gyanús tevékenység. Keressen olyan parancsokat, amelyek eldobták az adatait, módosították a felhasználókat, vagy létrehozták a váltságdíj-igénylési rekordot.

Kérjük, vegye figyelembe, hogy még a váltságdíj kifizetése után sem garantálható az adatok visszaküldése. Ezért a támadást követően az elsődleges prioritása a fürt(ek) biztonságának kell lennie, hogy megakadályozza a további jogosulatlan hozzáférést.

Hogyan védhetem meg MongoDB adatbázisomat?

Számos dolog, amit megtehet a MongoDB-adatbázis védelme érdekében, és néhány tippet és trükköt említünk ebben a cikkben. Például érvényesítheti a hozzáférés-szabályozást és hitelesítést, konfigurálhatja a szerepkör alapú hozzáférés-vezérlést, titkosíthatja a kommunikációt, korlátot állíthat be a hálózati kitettségre stb. Ezeken kívül ajánlott folyamatosan biztonsági másolatot készíteni adatairól, hogy mindig biztonságban lehessen.

A MongoDB biztonságos adatbázis?

Igen, a MongoDB egy biztonságos adatbázis, amelyet szinte bármilyen célra használhat. Ez egy nagyszerű alternatíva az Apache, DynamoDB, Redis stb. számára. Ha a biztonságról beszélünk, használhatja projektjeihez. Számos biztonsági intézkedés szükséges ahhoz, hogy a dolgok biztonságosak legyenek a felhasználók számára.

Ha biztonsági másolatot készít, a legújabb verzió visszaállításakor kiértékelheti, hogy milyen adatok változhattak a legutóbbi biztonsági mentés és a támadás időpontja között. További információért látogassa megmongodb.com.

![Kérjük, írja be a beállítást a BIOS beállítás helyreállításához [FIX]](https://elsefix.com/tech/tejana/wp-content/uploads/2025/04/Please-enter-setup-to-recover-BIOS-setting-1.png)