Als u regelmatig authenticatieprompts of trage prestaties ervaart met Outlook en Exchange Server, kunt u dit probleem oplossen door Kerberos-authenticatie in te schakelen. Bovendien biedt Kerberos een sterkere beveiliging en betere prestaties in vergelijking met NTLM-authenticatie. In dit artikel leert u hoe u Kerberos-verificatie voor Exchange Server configureert.

Kerberos-authenticatie is een veilig en efficiënt protocol dat door Exchange Server wordt gebruikt om de identiteit van gebruikers te verifiëren zonder dat er herhaaldelijk om een wachtwoord hoeft te worden gevraagd. Het werkt op een ticketgebaseerd systeem, waarbij gebruikers zich één keer authenticeren en een ticket-granting ticket (TGT) ontvangen. Deze TGT wordt vervolgens gebruikt om servicetickets aan te vragen voor toegang tot Exchange Server-services, zoals Outlook en webgebaseerde applicaties.

Door Kerberos-authenticatie in Exchange Server te implementeren, kunnen organisaties een veiliger, naadloos en efficiënter authenticatieproces realiseren en tegelijkertijd de afhankelijkheid van NTLM of basisauthenticatiemethoden verminderen.

Opmerking:Kerberos-verificatie voor Exchange Server is standaard niet ingeschakeld. Het vereist aanvullende instellingen na de installatie, inclusief het aanmaken van een alternatief serviceaccount (ASA) en de juiste configuratie van Service Principal Names (SPN's).

Aanbevolen leesmateriaal:PowerShell: op certificaten gebaseerde authenticatie configureren voor Exchange Online (Azure)

Veel beheerders zien deze configuratie over het hoofd en lopen mogelijk de beveiligings- en efficiëntievoordelen mis die Kerberos biedt.

Hoe Kerberos-verificatie in Exchange Server te configureren

Microsoft raadt aan om A-records te gebruiken in plaats van CNAME-records. Dit zorgt ervoor dat de client op de juiste manier een Kerberos-ticketverzoek verzendt op basis van de gedeelde naam en niet op basis van de FQDN van de server.

In onze organisatie hebben we de volgende interne DNS voor Exchange Server-configuratie:

- mail.exoip.comvoor MAPI via HTTP en Outlook Anywhere

- autodiscover.exoip.comvoor Autodiscover-services

Zo ziet het er in DNS uitmail.exoip.com.

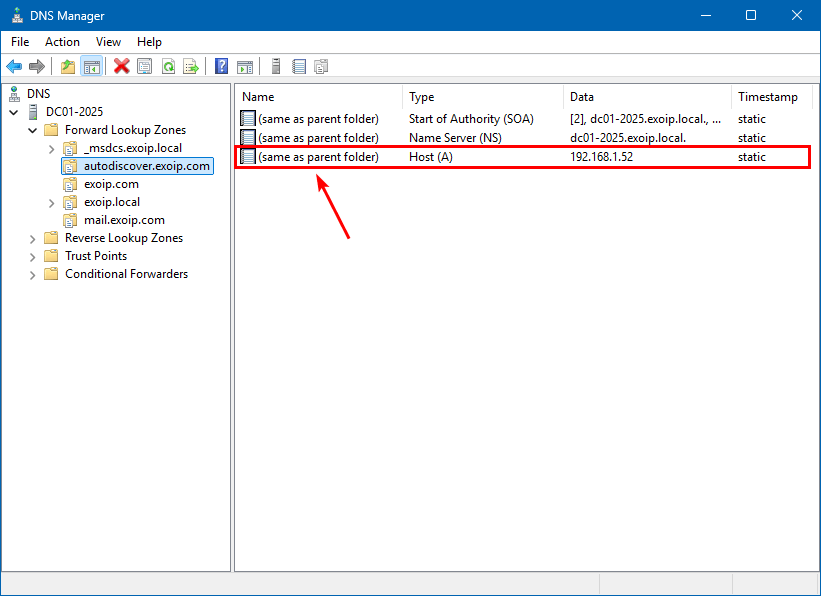

Zo ziet het er in DNS uitautodiscover.exoip.com.

Op basis van de bovenstaande FQDN's moeten we de volgende SPN's koppelen aan de ASA-referentie:

- http/mail.exoip.com

- http/autodiscover.exoip.com

We doorlopen de onderstaande stappen en stellen Kerberos-authenticatie voor Exchange Server in.

Stap 1: Maak een alternatief serviceaccount (ASA)

Alle Exchange-servers waarop Client Access-services worden uitgevoerd die dezelfde naamruimten en URL's delen, moeten dezelfde alternatieve serviceaccountreferenties of (ASA-referenties) gebruiken. Over het algemeen is het voldoende om voor elke versie van Exchange één account voor een forest te hebben.

Opmerking:U kunt dezelfde ASA-referentie delen vanaf Exchange Server 2013 en hoger. U hoeft dus geen nieuwe aan te maken als u wilt migreren van Exchange Server 2016 naar Exchange Server 2019.

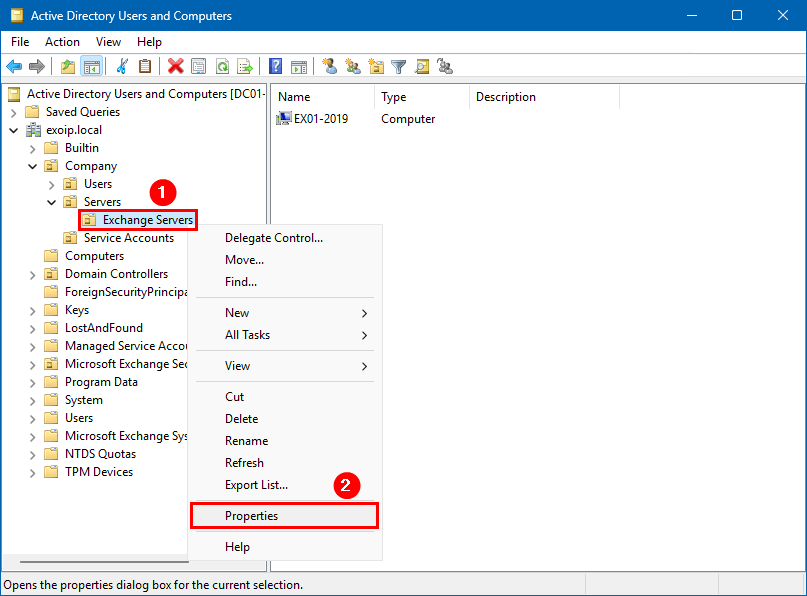

- BeginActive Directory-gebruikers en computers

- Ga naar deOrganisatorische eenheidwaar het Exchange Server-computerobject zich bevindt

- Klik er met de rechtermuisknop op en selecteerEigenschappen

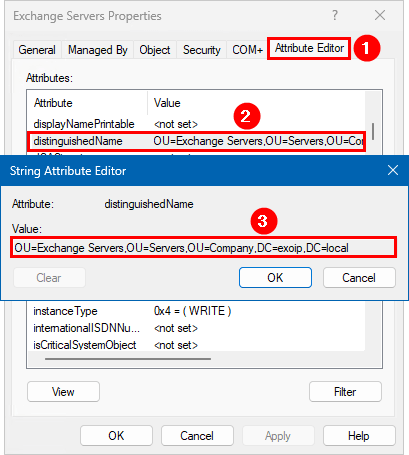

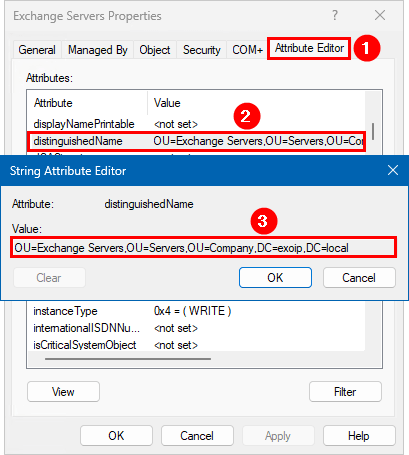

- Klik op deKenmerkeditortabblad

- Dubbelklik oponderscheidenNaamattribuut

- Kopiërende waarde

- Start Exchange Management Shell als beheerder

- Maak een AD-computerobject met de naamEXCH2019ASAen gebruik de OE-waarde die u in de vorige stap hebt gekopieerd voor de parameter -Path

New-ADComputer -Name "EXCH2019ASA" -AccountPassword (Read-Host "Enter new password" -AsSecureString) -Description "Alternate Service Account credentials for Exchange" -Enabled:$True -SamAccountName "EXCH2019ASA" -Path "OU=Exchange Servers,OU=Servers,OU=Company,DC=exoip,DC=local"- Vul een nieuw wachtwoord in voor het AD-computerobject

- Schakel AES 256-codering in om Kerberos te ondersteunen

Set-ADComputer "EXCH2019ASA" -add @{"msDS-SupportedEncryptionTypes"="28"}- Controleer of het AD-computerobject met succes is gemaakt

Get-ADComputer "EXCH2019ASA"De uitvoer verschijnt.

DistinguishedName : CN=EXCH2019ASA,OU=Exchange Servers,OU=Servers,OU=Company,DC=exoip,DC=local

DNSHostName :

Enabled : True

Name : EXCH2019ASA

ObjectClass : computer

ObjectGUID : 0779280f-c25b-431c-b37e-1bfc020ec72a

SamAccountName : EXCH2019ASA$

SID : S-1-5-21-813775357-375391071-1622867542-1150

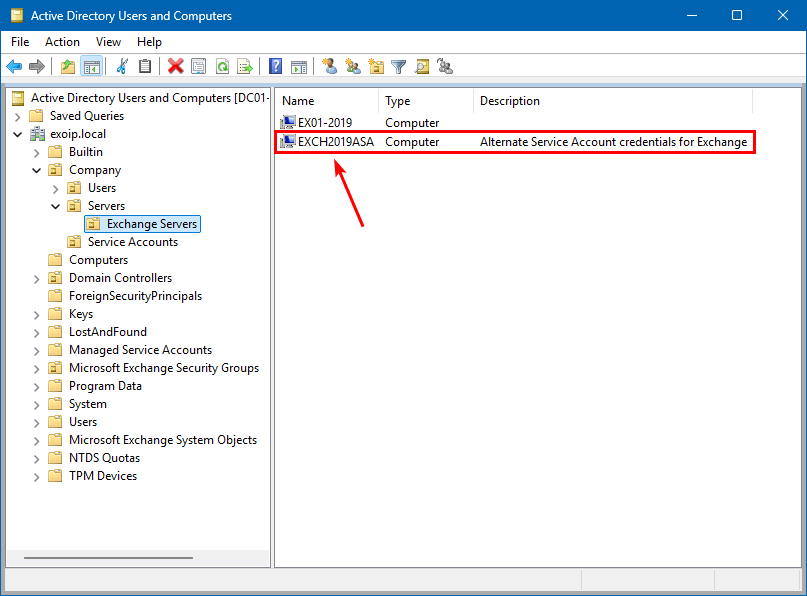

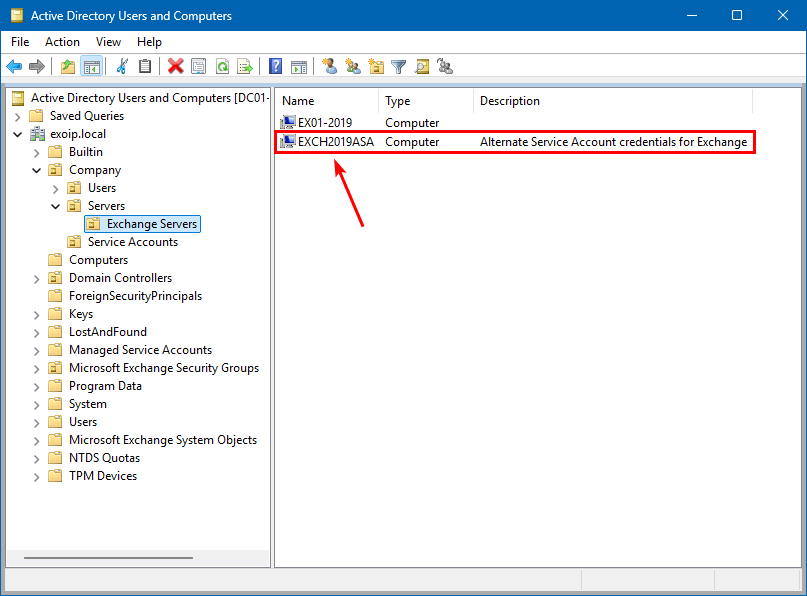

UserPrincipalName :U kunt het AD-computerobject ook vinden in Active Directory: gebruikers en computers.

Stap 2. Repliceer de wijzigingen naar alle domeincontrollers

Nadat u het account hebt gemaakt, repliceert u de wijzigingen naar alle AD DS-domeincontrollers.

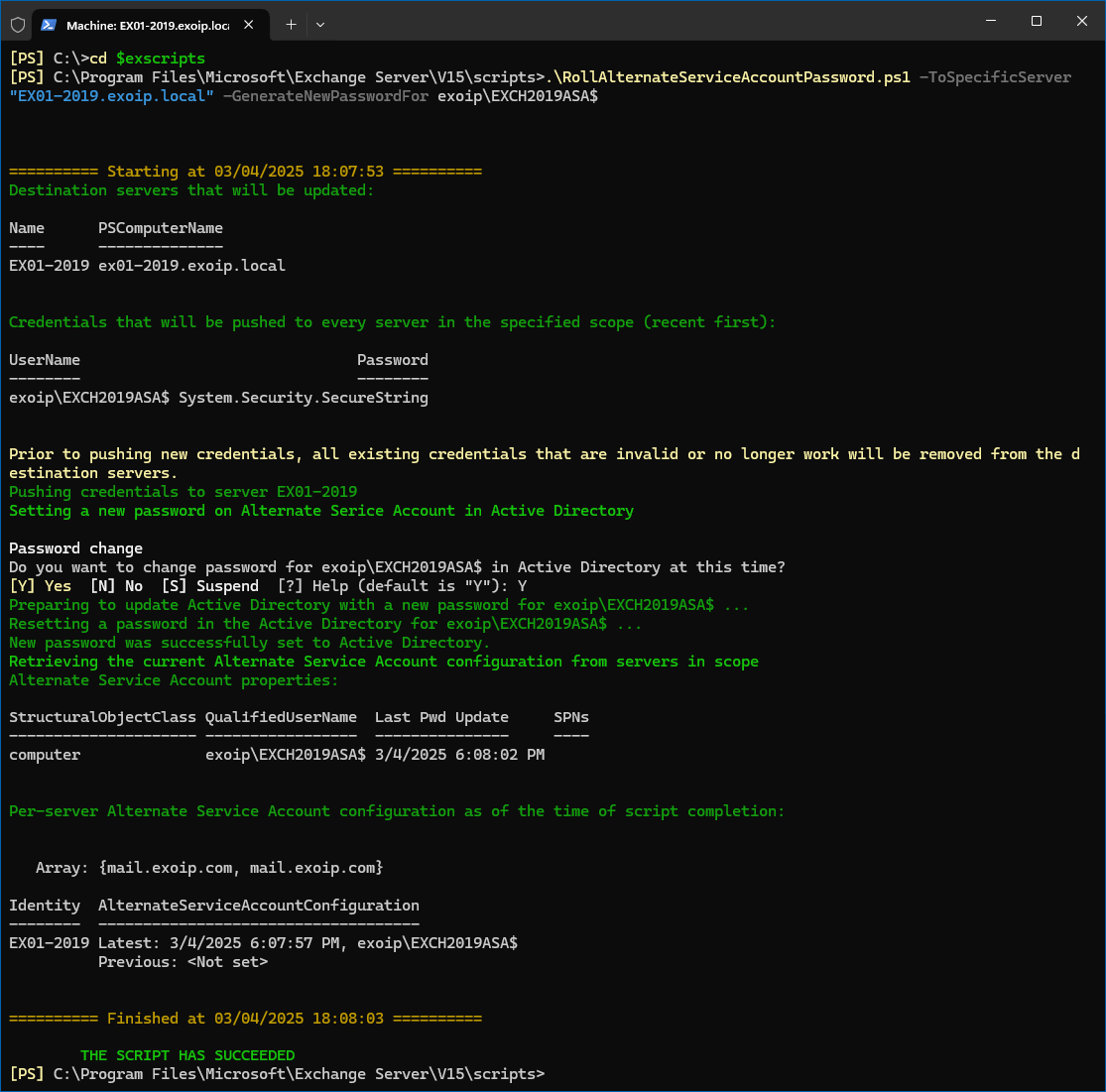

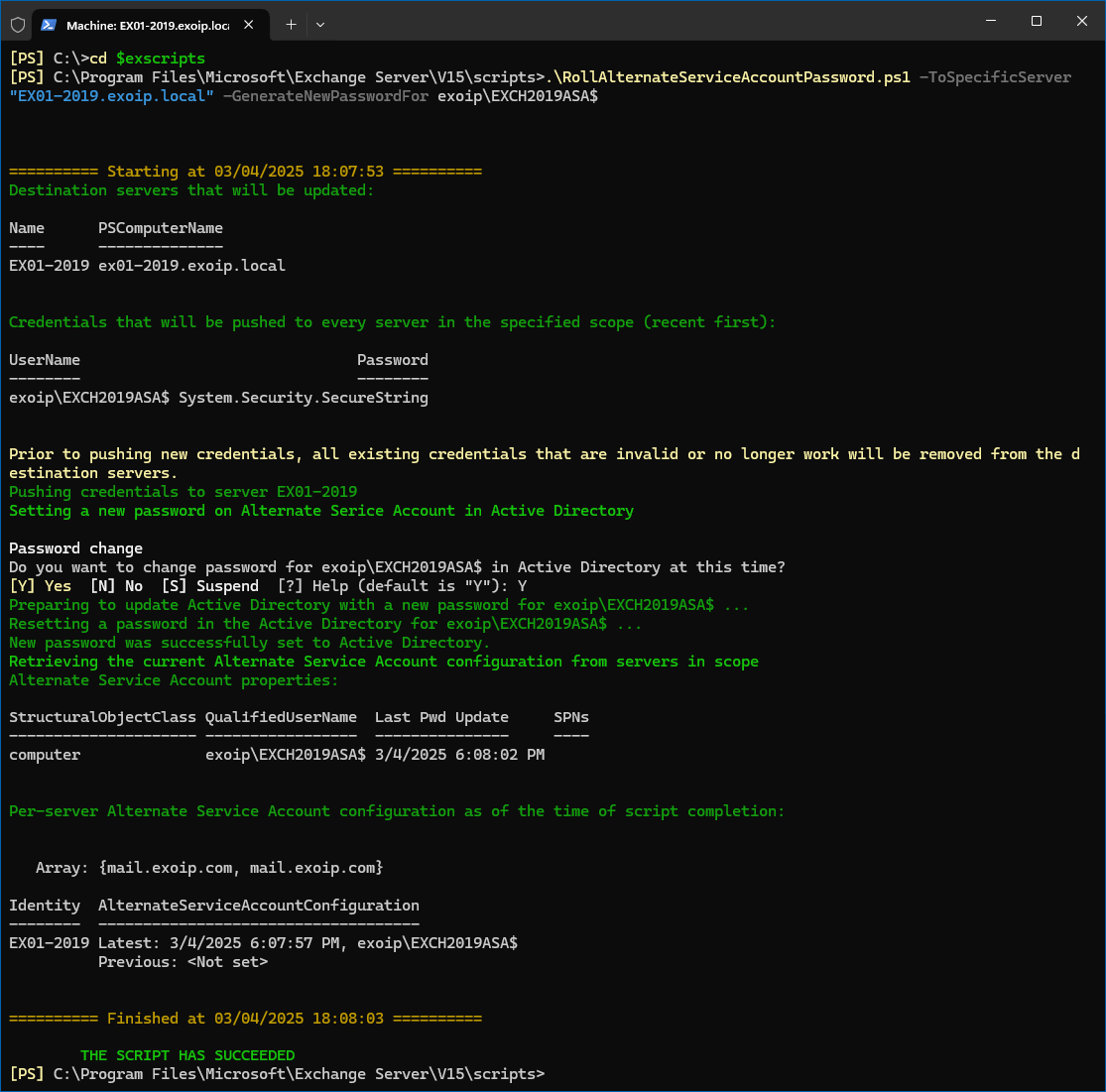

repadmin /syncall /ADPeStap 3. Implementeer ASA-referenties op de eerste Exchange Server

De enige ondersteunde methode voor het implementeren van de ASA-referentie is het gebruik van deRollAlternateServiceAcountPassword.ps1script uit de map Exchange Server-scripts.

- Voer Exchange Management Shell uit als beheerder

- Wijzig de map in de map Exchange Server-scripts

cd $exscripts- Implementeer de ASA-referentie op de eerste Exchange Server waarop Client Access-services worden uitgevoerd

.RollAlternateServiceAccountPassword.ps1 -ToSpecificServer "EX01-2019.exoip.local" -GenerateNewPasswordFor exoipEXCH2019ASA$- Wanneer u wordt gevraagd of u het wachtwoord voor het alternatieve serviceaccount wilt wijzigen, typt uENen druk opBinnenkomen

Stap 4. Implementeer ASA-referenties op een andere Exchange-server

Als er meer dan één Exchange Server actief is in de organisatie, voert u de onderstaande opdracht uit.

Opmerking:Doe dit voor alle Exchange-servers. Vervang gewoon de Exchange Server (EX02-2019) bestemming.

.RollAlternateServiceAccountPassword.ps1 -ToSpecificServer "EX02-2019.exoip.local" -CopyFrom "EX01-2019.exoip.local"Stap 5. Controleer de implementatie van de ASA-referentie

Controleer de ASA-referentie-instellingen op de Exchange Server.

Get-ClientAccessServer "EX01-2019" -IncludeAlternateServiceAccountCredentialStatus | Format-List Name, AlternateServiceAccountConfigurationDe uitvoer verschijnt.

Name : EX01-2019

AlternateServiceAccountConfiguration : Latest: 3/4/2025 6:07:57 PM, exoipEXCH2019ASA$

Previous: <Not set>Stap 6. Controleer of SPN nog niet aan een account is gekoppeld

Voordat u de SPN's aan de ASA-referentie koppelt, moet u verifiëren dat de doel-SPN's niet al aan een ander account in het forest zijn gekoppeld. De ASA-referentie moet het enige account in het forest zijn waaraan deze SPN's zijn gekoppeld.

Start de opdrachtprompt en voer de onderstaande opdrachten uit.

setspn -F -Q http/mail.exoip.com

setspn -F -Q http/autodiscover.exoip.comDe commando's zouden moeten terugkerenEr is geen dergelijke SPN gevondenzoals hieronder weergegeven.

Checking forest DC=exoip,DC=local

No such SPN found.Als er iets wordt geretourneerd, is er al een ander account aan de SPN gekoppeld.

Stap 7. Koppel Service Principal Names (SPN's) aan de ASA-referentie

- Start de opdrachtprompt

- Koppel de MAPI via HTTP & Outlook Anywhere SPN aan de ASA-referentie

setspn -S http/mail.exoip.com exoipEXCH2019ASA$

De uitvoer verschijnt.

Checking domain DC=exoip,DC=local

Registering ServicePrincipalNames for CN=EXCH2019ASA,OU=Exchange Servers,OU=Servers,OU=Company,DC=exoip,DC=local

http/mail.exoip.com

Updated object- Koppel de Autodiscover SPN aan de ASA-referentie

setspn -S http/autodiscover.exoip.com exoipEXCH2019ASA$De uitvoer verschijnt.

Checking domain DC=exoip,DC=local

Registering ServicePrincipalNames for CN=EXCH2019ASA,OU=Exchange Servers,OU=Servers,OU=Company,DC=exoip,DC=local

http/autodiscover.exoip.com

Updated objectStap 8. Controleer of u de SPN's aan de ASA-referenties hebt gekoppeld

Start de opdrachtprompt en voer de onderstaande opdracht uit. U hoeft deze opdracht slechts één keer uit te voeren.

setspn -L exoipEXCH2019ASA$Stap 9. Schakel Kerberos-authenticatie in voor Outlook-clients

- Start Exchange Management Shell als beheerder

- Schakel Kerberos-verificatie in voor Outlook Anywhere-clients voor alle Exchange-servers waarvoor u Kerberos-verificatie wilt inschakelen

Get-OutlookAnywhere -Server "EX01-2019" | Set-OutlookAnywhere -InternalClientAuthenticationMethod Negotiate- Controleer of deze succesvol is ingesteld

Get-OutlookAnywhere -Server "EX01-2019" | Format-Table InternalClientAuthenticationMethodDe uitvoer verschijnt.

InternalClientAuthenticationMethod

----------------------------------

Negotiate- Schakel Kerberos-verificatie in voor MAPI via HTTP-clients voor alle Exchange-servers waarvoor u Kerberos-verificatie wilt inschakelen

Get-MapiVirtualDirectory -Server "EX01-2019" | Set-MapiVirtualDirectory -IISAuthenticationMethods Ntlm,Negotiate- Controleer of deze succesvol is ingesteld

Get-MapiVirtualDirectory -Server "EX01-2019" | Format-List IISAuthenticationMethodsDe uitvoer verschijnt.

IISAuthenticationMethods : {Ntlm, Negotiate}In hybride omgevingen met Exchange Online of als je OAuth intern gebruikt.

$mapidir = Get-MapiVirtualDirectory -Server "EX01-2019"

$mapidir | Set-MapiVirtualDirectory -IISAuthenticationMethods ($mapidir.IISAuthenticationMethods +='Negotiate')Stap 10. Start de Exchange Server-services opnieuw

Start de opnieuw opMicrosoft Exchange-servicehostdienst enMS Exchange Autodiscover-toepassingspoolom het proces te versnellen. Doe dit op alle Exchange-servers.

Restart-Service MSExchangeServiceHost

Restart-WebAppPool -Name MSExchangeAutodiscoverAppPoolU kunt desgewenst ook alle Exchange-servers opnieuw opstarten.

Stap 11. Controleer de Kerberos-authenticatie van de Exchange-client

Nadat u Kerberos en de ASA-referentie met succes hebt geconfigureerd, controleert u of clients zich met succes kunnen verifiëren.

- BeginVooruitzichtenop de clientcomputer

- BeginOpdrachtpromptop de clientcomputer

- Voer de onderstaande opdracht uit

klist- Controleer of er twee tickets verschijnen bij de serversHTTP/mail.exoip.comEnHTTP/autodiscover.exoip.com

Dat is het!

Conclusie

U hebt geleerd hoe u Kerberos-verificatie voor Exchange Server configureert. Kerberos is veiliger dan NTLM en brengt minder overhead met zich mee voor uw clients, uw Exchange-servers en uw domeincontrollers. Het is essentieel om dit te configureren in alle organisaties die een Exchange Server draaien.

Vond je dit artikel leuk? Misschien vind je het ook leuk om stap voor stap DAG Exchange Server te maken. Vergeet ons niet te volgen en dit artikel te delen.

![iPhone knippert Apple-logo [algemene probleemoplossingen]](https://elsefix.com/tech/afton/wp-content/uploads/cache/2025/11/fix-flashing-apple-logo-1.jpg)

![WhatsApp gebruiken zonder telefoonnummer [4 manieren]](https://elsefix.com/images/5/2024/10/1728030782_use-whatsapp-without-phone-number.jpg)