Firma Microsoft wydała kilka aktualizacji zabezpieczeń (SU) dla programu Microsoft Exchange Server w celu usunięcia luk w zabezpieczeniach. Ze względu na krytyczny charakter tych luk zalecamy, aby klienci natychmiast zastosowali aktualizacje systemów, których dotyczą luki, w celu ochrony środowiska.

Notatka:Luki te dotyczą serwera Microsoft Exchange. Nie ma to wpływu na usługę Exchange Online.

Firma Microsoft udostępniła aktualizacje zabezpieczeń dla luk znalezionych w:

- Serwer Exchange 2013

- Serwer Exchange 2016

- Serwer Exchange 2019

Te aktualizacje zabezpieczeń są dostępne dla następujących konkretnych wersji programu Exchange:

Przeczytaj więcej na temat instalowania aktualizacji zabezpieczeń programu Exchange.

Jeśli nie korzystasz z tych wersji Exchange Server CU, zaktualizuj je teraz i zastosuj powyższą poprawkę.

Przeczytaj więcej na temat instalowania aktualizacji zbiorczej programu Exchange.

Zalecana lektura:Aktualizacje zabezpieczeń serwera Exchange z listopada 2023 r

Luki w zabezpieczeniach uwzględnione w aktualizacjach zabezpieczeń z marca 2023 r. zostały w sposób odpowiedzialny zgłoszone przez partnerów zajmujących się bezpieczeństwem i wykryte za pomocą wewnętrznych procesów firmy Microsoft. Chociaż nie jesteśmy świadomi żadnych aktywnych exploitów na wolności, zalecamy natychmiastowe zainstalowanie tych aktualizacji w celu ochrony środowiska.

Świadomość: wydano aktualizację klienta Outlook dla CVE-2023-23397

Aby rozwiązać ten problem, wymagana jest aktualizacja zabezpieczeń dla programu Microsoft OutlookCVE-2023-2337. Aby rozwiązać ten problem CVE, musisz zainstalować aktualizację zabezpieczeń programu Outlook, niezależnie od tego, gdzie hostowana jest Twoja poczta (np. Exchange Online, Exchange Server lub inna platforma). Proszę zobaczyćWpis na blogu MSRC dotyczący tej lukiaby uzyskać więcej szczegółów.

Jeśli jednak Twoje skrzynki pocztowe znajdują się w Exchange Online lub na Exchange Server, po zainstalowaniu aktualizacji Outlooka możesz skorzystać z askrypt, który stworzyliśmyaby sprawdzić, czy którykolwiek z Twoich użytkowników stał się celem ataku wykorzystującego lukę w programie Outlook. Skrypt poinformuje Cię, czy jacyś użytkownicy stali się celem potencjalnie złośliwych wiadomości, i umożliwi modyfikację lub usunięcie tych wiadomości, jeśli takie zostaną znalezione.

Uruchomienie skryptu zajmie trochę czasu, dlatego zalecamy nadanie priorytetu skrzynkom pocztowym użytkowników, które mają większą wartość dla atakujących (np. kadry kierowniczej, kierownictwa wyższego szczebla, administratorów itp.).

Znane problemy w tej wersji

- Nie są znane żadne problemy związane z tą wersją

Problemy rozwiązane

W tej aktualizacji rozwiązano następujące problemy:

- Pula aplikacji internetowych EWS zostaje zatrzymana po zainstalowaniu aktualizacji zabezpieczeń z lutego 2023 r– jeśli wdrożyłeś obejście opisane w artykule KB, powinieneś usunąć to obejście po zainstalowaniu marcowego SU (instrukcje znajdziesz w artykule KB). Uruchomienie modułu sprawdzania stanu przypomni Ci o konieczności usunięcia obejścia.

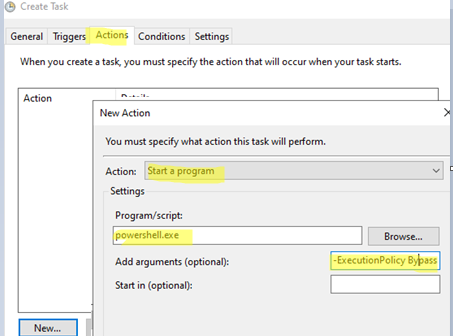

- Przybornik programu Exchange i przeglądarka kolejek nie działają po włączeniu podpisywania certyfikatu ładunku serializacji programu PowerShell– ten problem został rozwiązany w przypadku serwerów z rolą Skrzynka pocztowa, ale nadal występuje na serwerach i stacjach roboczych, które mają zainstalowaną tylko rolę Narzędzia do zarządzania.

- Ta wersja odblokowuje klientów, którzy nie mogą włączyć ochrony rozszerzonej (EP), ponieważ korzystają z zasad przechowywania ze znacznikami przechowywania, które wykonują akcje przenoszenia do archiwum. Uwaga: jeśli rozwiązałeś ten problem, korzystając z pliku updateSkrypt rozszerzonej ochrony serwera Exchange, powinieneś wycofać zastosowane ograniczenia IP po zainstalowaniu tego SU, postępując zgodnie z instrukcjądokumentacja skryptu.

- Get-App i GetAppManifests kończą się niepowodzeniem i zwracają wyjątek.

Często zadawane pytania

Jak to SU ma się do funkcji rozszerzonej ochrony?

Jeśli włączyłeś już opcję Rozszerzonej ochrony na swoich serwerach, zainstaluj SU w zwykły sposób. Jeśli jeszcze nie włączyłeś Ochrony rozszerzonej, zalecamy włączenie jej po zainstalowaniu styczniowego (lub późniejszego) SU. Uruchomienie skryptu sprawdzania poprawności zawsze pomoże Ci dokładnie sprawdzić, co może być konieczne po instalacji SU.

Czy Rozszerzona ochrona systemu Windows jest warunkiem wstępnym, który należy aktywować przed lub po zastosowaniu SU, czy też jest to czynność opcjonalna, ale zdecydowanie zalecana?

Rozszerzona ochrona nie jest warunkiem wstępnym dla tej aktualizacji zabezpieczeń. Można go zainstalować bez konieczności aktywowania funkcji Rozszerzonej ochrony. Zdecydowanie zaleca się jednak skonfigurowanie Ochrony rozszerzonej, która może pomóc chronić środowiska przed przekaźnikami uwierzytelniania lub atakami typu „Man in the Middle” (MITM).

Ostatni SU, który zainstalowaliśmy, ma (kilka miesięcy). Czy trzeba po kolei instalować wszystkie SU, żeby zainstalować najnowszy?

Aktualizacje zabezpieczeń programu Exchange Server mają charakter kumulacyjny. Jeśli używasz jednostki CU, na której można zainstalować jednostkę SU, nie musisz instalować wszystkich jednostek SU w kolejności, ale możesz zainstalować tylko najnowszą wersję SU.

Moja organizacja działa w trybie hybrydowym z usługą Exchange Online. Czy muszę coś zrobić?

Chociaż klienci usługi Exchange Online są już chronieni, na lokalnych serwerach Exchange należy zainstalować aktualizację zabezpieczeń z marca 2022 r., nawet jeśli są one używane wyłącznie do celów zarządzania. Po zastosowaniu aktualizacji nie ma potrzeby ponownego uruchamiania Kreatora konfiguracji hybrydowej (HCW).

Czy muszę instalować aktualizacje na stacjach roboczych „tylko narzędzia do zarządzania Exchange”?

Zainstaluj aktualizacje zabezpieczeń na wszystkich serwerach Exchange, a także serwerach lub stacjach roboczych, na których działają wyłącznie narzędzia Exchange Management Tools, co zagwarantuje, że nie będzie niezgodności między klientami i serwerami narzędzi do zarządzania.