Clop är en ransomware-familj som krypterar filer och lägger till .clop-tillägget till dem, t.ex. photo1.jpg döps om till photo1.jpg.clop. Det upptäcktes 2019 och har varit inriktat på företag och organisationer över hela världen sedan dess. Clop är efterföljaren till CryptoMix ransomware, som tros vara en rysk hackergrupp. Nyligen använder varianter också namnetCl0p, med siffran 0 istället för bokstaven "o". Även om de olika sätten att skriva, de är samma ransomware.Clop ransomwarelämnar också ett lösenbrev i varje mapp på datorn. Brevet kräver betalning i Bitcoins, Ethereum, Monero eller annan kryptovaluta.

Vilken typ av skadlig programvara är Clop?

Clop är ransomware, en typ av skadlig programvara som krypterar och låser offrens filer och sedan begär en lösensumma i utbyte mot dekrypteringsnyckeln. Detta är en Ransomware as a Service (RaaS) typ av skadlig programvara. Det innebär att grupper av cyberangripare, så kallade affiliates, använder Clops krypteringsmjukvara och sedan betalar för utvecklarna av ransomware. Eftersom Clop använder symmetrisk eller asymmetrisk kryptografi är det extremt svårt att återställa filerna utan säkerhetskopia. Men inte omöjligt. SalvageData ransomware återställningsexperter kan arbeta med din data och säkert återställa den.

Allt vi vet om Clop ransomware

Bekräftat namn

- Clop virus

Hottyp

- Ransomware

- Kryptovirus

- Arkivskåp

Tillägg för krypterade filer

- .clop

- .CIop (med stort i)

- .CIIp

- .Cllp

- .C_L_O_P

Lösenbelopp kräver meddelande

- ClopReadMe.txt

- README_README.txt

- Cl0pReadMe.txt

- READ_ME_!!!.TXT

Finns det en gratis dekryptering tillgänglig?

- Det finns endekrypteringsverktyg för Linux-varianten.

Fungerar dekrypteringen?Clop ransomware-varianten för Linux är en felaktig algoritm, som gör det möjligt för offer att dekryptera filerna utan att betala lösensumman. Windows-offer kan kontakta tjänster för återställning av ransomware för dekryptering. Och om filerna är skadade kan dessa tjänster också hjälpa till att fixa dem.Detektionsnamn

- AvastWin32:RansomX-gen [Ransom]

- AVGWin32:RansomX-gen [Ransom]

- EmsisoftTrojan.GenericKD.64578249 (B)

- KasperskyHEUR:Trojan-Ransom.Win32.KlopRansom.g

- MalwarebytesRansom.FileCryptor

- MicrosoftLösen: Win32/HydraCrypt!MTB

Symtom

- Det går inte att öppna filer lagrade på datorn

- Lösenbegäran på skrivbordet och varje mapp

- Filer har ett nytt tillägg (t.ex. filnamn1.clop)

- En lapp med instruktioner dyker upp när offret försöker öppna en krypterad fil

Ransomware-familj, typ och variant

- Clop är en variant av CryptoMix ransomware.

- Det är en ransomware-familj.

- Den kan ha varianter som Clop och Cl0p (med siffran 0)

Distributionsmetoder

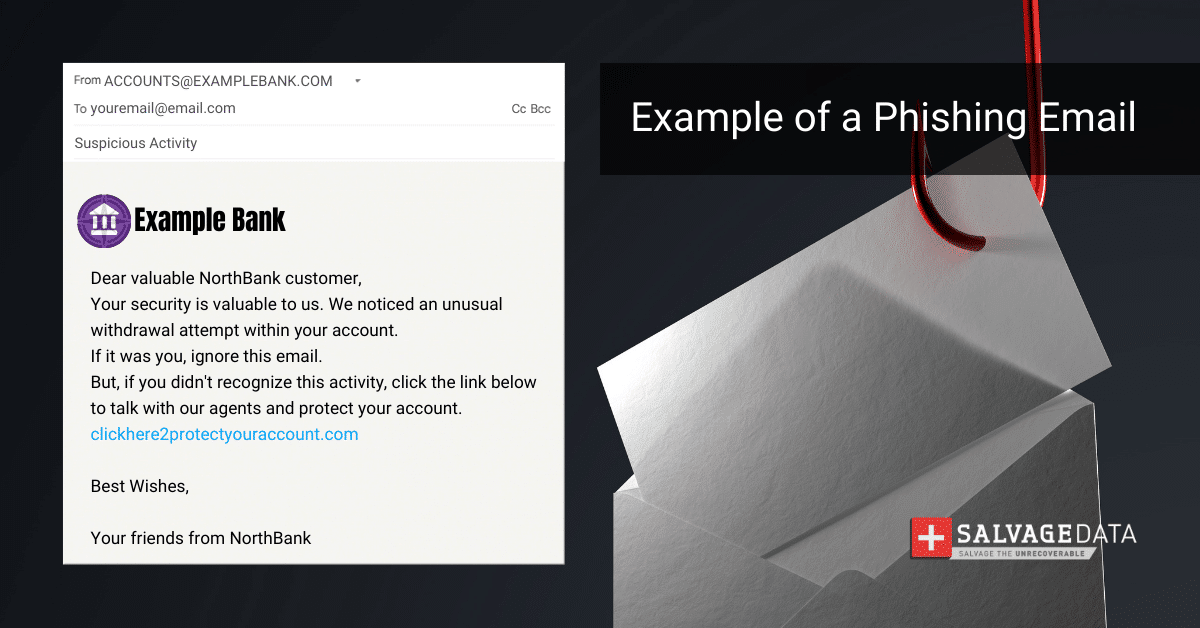

- Infekterade e-postbilagor (nätfiske-e-postmeddelanden)

- Torrent-webbplatser (infekterade länkar eller filer)

- Skadliga annonser (malvertising)

Konsekvenser

- Filer är krypterade och låsta tills lösen betalas

- Lösenordsstöld

- Ytterligare skadlig programvara kan installeras

- Dataläcka

Förebyggande

- Antivirus och anti-malware

- Uppdaterad programvara

- Uppdaterat operativsystem (OS)

- Brandväggar

- Öppna inte en e-postbilaga från en okänd källa

- Ladda inte ner filer från misstänkta webbplatser

- Klicka inte på annonser om du inte är säker på att det är säkert

- Få bara tillgång till webbplatser från pålitliga källor

Hur infekterade Clop din dator

Clop ransomware hittar sin väg in i din dator eller nätverk genom många metoder:

- Spam-e-postkampanjer. Detta är en nätfiske-e-postattack där hackare använder social ingenjörskonst för att lura offer till att klicka på skadliga länkar eller bilagor. Efter det laddas exploateringssatsen ner till maskinen och ransomware kan utlösas när som helst av hotaktörerna. Dessa e-postmeddelanden kan riktas när hackare har för avsikt att komma åt ett specifikt företag eller kan vara icke-riktat nätfiske när de skickar en massa spamkampanj med skadlig programvara.

- Inofficiella källor för nedladdning av programvara och sprickor.Piratprogram och crack är vanligtvis skadliga program. Dessutom kommer denna programvara inte att ha de uppdateringar som krävs för att förbättra programmet och förhindra sårbarheter som hackare kan utnyttja.

- Trojaner.En trojan är programvara som lovar att utföra en uppgift men som utför en annan, mestadels skadlig. De tar formen av falska program, bilagor och andra typer av filer, som lurar offer.

- Sårbar fjärrtjänst.Ett annat sätt som Clop ransomware-attacker sker är genom osäkra externa fjärrtjänster. Angripare kommer att utnyttja RDP-verktyg (Remote Desktop Protocol) vars referenser är kända, återanvändas, svaga eller omformulerade för att få tillgång till företags nätverk och läcka data.

- Kända programvara sårbarheter.Hackare använder mjukvara med kända sårbarheter för att attackera företag också. Det är därför det är mycket viktigt att även hålla alla program uppdaterade och skydda fjärradministrationsverktyg som RDP.

Klipp lösensumman

Clop lösenseddeln kommer att finnas på varje mapp på din dator och skrivbordet som en textfil. Det här är ett exempel på lösennotan:

Viktig:I mars 2020 skapade Clop-utvecklare en webbplats, värd på den mörka webben, för att avslöja data från de som inte betalade lösensumman. Men låt dig inte skrämmas.Kontakta myndigheter och hjälp till med en brottsutredning genom att samarbeta med digital forensics.

Rekommenderad läsning:Black Basta Ransomware Removal & Security Guide

Hur fungerar Clop

Clop ransomware attackerar Windows-försvar och försöker inaktivera Windows Defender och ta bort Microsoft Security Essentials. Det är därför det också är mycket viktigt att hålla Windows OS uppdaterat för cybersäkerhet. Nya uppdateringar kan ha förbättrade skyddslager mot ransomware som Clop. Clop ransomware riktar sig också mot företag och företag som siktar på deras ekonomiska register, e-postmeddelanden och till och med säkerhetskopior. Så, ha alltid minst en uppdaterad säkerhetskopia offline för att förhindra att data stjäls av cyberbrottslingar.

1. Första åtkomst

Clop kommer in i en dator via e-postbilagor med skräppost, trojaner, hyperlänkar, sprickor, oskyddade RDP-anslutningar (Remote Desktop Protocol), infekterade webbplatser och mer. Den skannar sedan enheten och letar efter sårbarheter i nätverket.

2. Sidorörelse, upptäckt och försvarsflykt

Efter det kommer ransomware att spridas över nätverket via sidorörelse. Under denna fas samlar Clop-aktörer information, eskalerar privilegier och rör sig i sidled i nätverket. Clop installerar annan skadlig programvara på den inträngda maskinen och skannar den även för att kontrollera om det är en företagsdator eller en individ. Om det är en persondator kommer skadlig programvara att stoppa skadligt beteende och ta bort sig själv. Men om det är en företagsmaskin installerar den hackverktyget Cobalt Strike.

3. Exfiltrering

Hackare kommer sedan att leta efter sekretessbelagda, kritiska och känsliga data och exfiltrera dem. Senare kräver de betalning för att inte läcka denna information.

4. Påverkan

Förutom att kryptera dina filer och hotet att läcka data, designade Clop-utvecklare också ransomwaren för att skapa en mapp med mer skadliga filer för ytterligare attacker. Att kontakta en borttagningstjänst för ransomware kan inte bara återställa dina filer utan också ta bort potentiella nya Clop-hot.

Hur man hanterar en Clop ransomware-attack

Det första steget för att återhämta sig från Clop-attacken är att isolera den infekterade datorn genom att koppla från internet och ta bort alla anslutna enheter. Då måste du kontakta lokala myndigheter. När det gäller invånare i USA och företag är detlokala FBI fältkontoroch denInternet Crime Complaint Center (IC3).För att rapportera en ransomware-attack måste du samla all information du kan om den, inklusive:

- Skärmdumpar av lösensumman

- Kommunikation med Clop-skådespelare (om du har dem)

- Ett exempel på en krypterad fil

Du måsteinte ta bort ransomwareoch behålla alla bevis på attacken. Det är viktigt fördigital kriminalteknikså att experter kan spåra tillbaka till hackergruppen och identifiera dem. Det är genom att använda data på ditt infekterade system som myndigheter kanundersöka attacken och hitta den ansvarige.En cyberattacksutredning skiljer sig inte från någon annan brottsutredning: den behöver bevis för att hitta angriparna. Efter att ha isolerat enheten och kontaktat myndigheter måste du följa nästa steg för att hämta dina data:

1. Kontakta din Incident Response-leverantör

En cyberincidentrespons är processen att reagera på och hantera en cybersäkerhetsincident. An Incident Response Retainer är ett serviceavtal med en cybersäkerhetsleverantör som tillåter organisationer att få extern hjälp med cybersäkerhetsincidenter. Det ger organisationer en strukturerad form av expertis och stöd genom en säkerhetspartner, vilket gör att de kan reagera snabbt och effektivt i händelse av en cyberincident. En incidentresponsretainer erbjuder sinnesro till organisationer och erbjuder expertstöd före och i efterdyningarna av en cybersäkerhetsincident. Den specifika karaktären och strukturen för en incidentresponsretainer kommer att variera beroende på leverantören och organisationens krav. En bra hantering av incidenter bör vara robust men flexibel och tillhandahålla beprövade tjänster för att förbättra en organisations långsiktiga säkerhetsställning.

2. Identifiera ransomware-infektionen

Du kanidentifiera vilken ransomwareinfekterade din maskin med filtillägget (vissa ransomware använder filtillägget som sitt namn), eller så kommer det att finnas på lösensumman. Med denna information kan du leta efter en offentlig dekrypteringsnyckel. När det gäller Clop ransomware har Linux-baserade system en dekryptering. Du kan också kontrollera ransomware-typen genom dess IOC. Indicators of Compromise (IOC) är digitala ledtrådar som cybersäkerhetsproffs använder för att identifiera systemkompromisser och skadliga aktiviteter inom ett nätverk eller en IT-miljö. De är i huvudsak digitala versioner av bevis som finns kvar på en brottsplats, och potentiella IOC inkluderar ovanlig nätverkstrafik, privilegierade användarinloggningar från främmande länder, konstiga DNS-förfrågningar, systemfiländringar och mer. När en IOC upptäcks utvärderar säkerhetsteam möjliga hot eller validerar dess äkthet. IOC ger också bevis på vad en angripare hade tillgång till om de infiltrerade nätverket.

Clop ransomware IOCs

- 9d59ee5fc7898493b855b0673d11c886882c5c1d

- f4492b2df9176514a41067140749a54a1cfc3c49

- 2950a3fcdd4e52e2b9469a33eee1012ef58e72b6

- 37a62c93ba0971ed7f77f5842d8c9b8a4475866c

- a71c9c0ca01a163ea6c0b1544d0833b57a0adcb4

- 21bdec0a974ae0f811e056ce8c7e237fd7c220c1

- 0a7ab8cc60b04e66be11eb41672991482b9c0656

- ec2a3e9e9e472488b7540227448c1794ee7a5be6

- e473e5b82ce65cb58fde4956ae529453eb0ec24f

- 3c8e60ce5ff0cb21be39d1176d1056f9ef9438fa

- d613f01ed5cb636feeb5d6b6843cb1686b7b7980

- c41749901740d032b8cff0e397f6c3e26d05df76

- e38bca5d39d1cfbfbcac23949700fe24a6aa5d89

- 09b4c74c0cf18533c8c5022e059b4ce289066830

- 37269b8d4115f0bdef96483b1de4593b95119b93

- 4d885d757d00e8abf8c4993bc49886d12c250c44

- bc59ff12f71e9c8234c5e335d48f308207f6accfad3e953f447e7de1504e57af

- 31829479fa5b094ca3cfd0222e61295fff4821b778e5a7bd228b0c31f8a3cc44

- 35b0b54d13f50571239732421818c682fbe83075a4a961b20a7570610348aecc

- e48900dc697582db4655569bb844602ced3ad2b10b507223912048f1f3039ac6

- 00e815ade8f3ad89a7726da8edd168df13f96ccb6c3daaf995aa9428bfb9ecf1

- 408af0af7419f67d396f754f01d4757ea89355ad19f71942f8d44c0d5515eec8

- 0d19f60423cb2128555e831dc340152f9588c99f3e47d64f0bb4206a6213d579

- 7ada1228c791de703e2a51b1498bc955f14433f65d33342753fdb81bb35e5886

- 8e1bbe4cedeb7c334fe780ab3fb589fe30ed976153618ac3402a5edff1b17d64

- d0cde86d47219e9c56b717f55dcdb01b0566344c13aa671613598cab427345b9

- cff818453138dcd8238f87b33a84e1bc1d560dea80c8d2412e1eb3f7242b27da

- 929b7bf174638ff8cb158f4e00bc41ed69f1d2afd41ea3c9ee3b0c7dacdfa238

- 102010727c6fbcd9da02d04ede1a8521ba2355d32da849226e96ef052c080b56

- 7e91ff12d3f26982473c38a3ae99bfaf0b2966e85046ebed09709b6af797ef66

- e19d8919f4cb6c1ef8c7f3929d41e8a1a780132cb10f8b80698c8498028d16eb

- 3ee9b22827cb259f3d69ab974c632cefde71c61b4a9505cec06823076a2f898e

- b207ce32398e8816ed44ea079904dc36

- 73efd5dc218db4d8c36546d9c9efe91c

- 36fe53674c67310af572daedf6e8deed

- 96caf3bcd58d41d23d1a4e27f2165ae3

- 7c90d8aed3efb9f8c661b1ab0a6f5986

3. Ta bort ransomware och eliminera exploateringssatser

Innan du återställer din data måste du garantera att din enhet är fri från ransomware och att angriparna inte kan göra en ny attack genom exploateringssatser eller andra sårbarheter. En tjänst för borttagning av ransomware kan ta bort ransomware, skapa ett kriminaltekniskt dokument för undersökning, eliminera sårbarheter och återställa dina data.

4. Använd en säkerhetskopia för att återställa data

Säkerhetskopiering är det mest effektiva sättet att återställa data. Se till att ha dagliga eller veckovisa säkerhetskopior, beroende på din dataanvändning.

5. Kontakta en tjänst för återställning av ransomware

Om du inte har en säkerhetskopia eller behöver hjälp med att ta bort ransomware och eliminera sårbarheter, bör du kontakta en dataåterställningstjänst. Att betala lösensumman garanterar inte att din data kommer att returneras till dig. Det enda garanterade sättet att återställa varje fil är om du har en säkerhetskopia av den. Om du inte har en ny säkerhetskopia kan ransomware-dataåterställningstjänster hjälpa dig att dekryptera och återställa filerna.SalvageData-experter kan säkert återställa dina filer och garantera att Clop ransomware inte attackerar ditt nätverk igen.Kontakta våra experter 24/7 för nödåterställningstjänst eller hitta ett återställningscenter nära dig.

Förhindra Clop ransomware attack

Att förhindra ransomware-attacker är enklare och billigare än att återhämta sig från dem. Clop ransomware kan kosta ditt företags framtid och till och med stänga dess dörrarClop-gänget siktar på amerikanska sjukhus för att stjäla 1 miljon patientdataoch utnyttja sårbarheter som kallas nolldagar. Detta är programintrång som utvecklare korrigerar genom nya uppdateringar. Enligt HHS var mer än 289 sjukhus offer för Clop år 2022. Detta innebär att du måste hålla uppdaterad programvara för att skydda din data mot Clop ransomware. Dock kan cyberbrottslingar vara snabbare ibland och nå offer innan en uppdatering släpps.

1. Använd starka lösenord

Se till att varje konto har sitt lösenord skapat slumpmässigt med en blandning av siffror, bokstäver och specialtecken för att förhindra obehörig åtkomst.

2. Håll programvaran uppdaterad

Som nämnts tidigare kan mjukvaruuppdateringar stänga sårbarheter som cyberattackare kan utnyttja för att komma in i ditt affärsnätverk. Att hålla programvaran uppdaterad kommer att öka ditt systemsäkerhet.

3. Schemalägg regelbundna säkerhetskopieringar

Säkerhetskopiering är det mest effektiva sättet att återställa din data, oavsett om du förlorat den på grund av en naturkatastrof eller cyberattack. De är också den snabbaste metoden att komma tillbaka till jobbet efter en katastrof som en Clop-attack.

4. Använd en cybersäkerhetslösning

Att anlita en cybersäkerhetstjänst eller ha ett IT-team för att hålla din data säker kommer att förhindra cyberangripare från att komma åt din data. Dessa proffs kan skanna ditt system efter sårbarheter och skapa åtgärder för att förbättra ditt företags cybersäkerhetsprotokoll och medvetenhet.

5. Ha en återhämtningsplan i handen

En dataåterställningsplan (DRP) är ett dokument som anger strategier för hur man hanterar katastrofer som ransomware-attacker. De möjliggör snabbare återställning och affärskontinuitet. Se hur du skapar en dataåterställningsplan med vår djupgående guide.

![[Firefox-tips] Visa Media Control Flyout på Windows 10-låsskärmen](https://media.askvg.com/articles/images8/Video_Media_Controls_Buttons_Overlay_Mozilla_Firefox.png)

![DirectX 12 stöds inte på ditt system [Fix]](https://elsefix.com/tech/tejana/wp-content/uploads/2024/09/dx12-is-not-supported-on-your-system.jpg)