El 95% de los ciberataques se deben a errores humanos, que puede ser tan simple como hacer clic en un enlace de un mensaje de texto o usar una red Wi-Fi pública no segura. Por ejemplo, un enlace de phishing le llevará a un sitio web falso y le pedirá que inicie sesión en su cuenta de Google. Si lo hace, el hacker accederá a las credenciales de su cuenta de Google y, por tanto, a su Gmail. Y si tienen acceso a su Gmail, potencialmente pueden eludir la autorización de dos factores.

Lea esta guía sobre los peligros de compartir su número de teléfono y los pasos para protegerse de ser pirateado.

¿Puedes ser pirateado si le das a alguien tu número de teléfono?

La mayoría de las veces, compartir su número de teléfono es completamente seguro. Si lo compartes de maneras que sabes que son seguras, con contactos que sabes que son legítimos, no te estás poniendo en peligro. Sin embargo, alguien puede hackear un teléfono con sólo un número de teléfono si tiene acceso a él. Es muy fácil para los piratas informáticos ponerse en contacto con usted con falsos pretextos y causarle daños digitales, como robo de identidad o fraude financiero.

¿Alguien puede hackear tu teléfono llamándote?

Si bien los piratas informáticos no pueden piratear su teléfono simplemente llamándolo, hay varias formas en que pueden estafarlo una vez que contesta la llamada. Suele ocurrirle a personas mayores que tienen menos experiencia en el comportamiento online.

Una metodología que pueden utilizar espretender ser una organización en la que confía, como su banco, utilizando mensajes de voz automatizados que pueden parecer legítimos. Una vez que lo engañen con éxito, pueden solicitarle información personal que utilizarán de manera maliciosa.

Otro esquema que los piratas informáticos pueden implementar esutiliza inteligencia artificial para grabar y reproducir tu voz o la de alguien de tu familia. A medida que la tecnología ultrafalsa se vuelve más convincente, la clonación de voz puede usarse para estafar dinero a las personas en su lista de contactos. Con un clon de tu voz, los hackers pueden llamar a tus familiares y amigos, haciéndose pasar por ti, cuando necesitan dinero.

Consejo

Una cosa que puedes hacer para evitar ser víctima de estafas es nunca contestar llamadas de estos códigos de área.

¿Alguien puede hackear tu teléfono enviándote mensajes de texto?

El simple hecho de recibir un mensaje de texto de un hacker normalmente no representa ningún peligro.Siempre y cuando no hagas clic en ningún enlace, no abras ningún archivo ni respondas al mensaje, deberías estar seguro.

Los enlaces o archivos adjuntos pueden incluir malware o llevarlo a un sitio web fraudulento. Los estafadores pueden recuperar sus datos privados a través de estos esquemas, así que sea siempre cauteloso. Asegúrese de confiar en el contacto del que recibió el enlace y de que sea el enlace que esperaba. De lo contrario, evite abrir archivos adjuntos o enlaces de contactos desconocidos.

¿Dónde pueden los piratas informáticos encontrar su número de teléfono?

Si bien los mensajes de texto y correos electrónicos maliciosos suelen ser los procesos que los piratas informáticos utilizan para acceder a los datos que desean, también hay muchos más que quizás ni siquiera te des cuenta.Estas son algunas de las formas en que los piratas informáticos pueden robarle su información privada:

1. A través de tus redes sociales

Probablemente te hayan pedido que vincules tu número de teléfono a varias cuentas de redes sociales. Algunas aplicaciones de redes sociales, como WhatsApp, requieren su número de teléfono para registrarse. Otras plataformas de redes sociales, como Facebook o Instagram, hacen que vincular su número de teléfono sea opcional, pero le solicitan que lo haga para mayor seguridad.

Si bien las plataformas de redes sociales pueden afirmar que agregar su información de contacto personal es por su propia seguridad, puede tener el efecto contrario.Si el sitio de redes sociales tuvo una violación de datos, su número de teléfono podría haberse recuperado, vendido o intercambiado en línea.Al tener más datos privados a su alcance, usted se convierte en un objetivo más vulnerable para los piratas informáticos. Recuerde, los números de teléfono también son pirateados.

2. Estafas de phishing

Puede ser fácil sentirse seguro de que puede descifrar correos electrónicos, mensajes de texto y llamadas fraudulentos de personas confiables. Todavía,Las estafas de phishing siguen siendo una de las amenazas en línea más inminentes. Los estafadores tienen muchas formas de engañarlo haciéndole creer que son una fuente confiable y solicitarle su información personal para ayudarlo.

Estos estafadores se hacen pasar por contactos auténticos de organizaciones como su banco, compañía de seguros, proveedor de atención médica o incluso su tienda en línea favorita. Una vez que te engañan haciéndote creer que son legítimos, pueden fingir fácilmente que necesitan tu número de teléfono para cosas como confirmación de información de contacto o propósitos como rifas en línea.

3. Información confidencial en el correo

Los piratas informáticos dedicados y maliciosos llegarán tan lejos como sea necesario para robar su información confidencial. Algunos piratas informáticos prefieren mantener su robo de datos en línea, pero no todos. Como saben que la mayoría de las personas reciben información confidencial por correo, los objetivos físicos siguen existiendo.

Ya sea que esto signifique revisar la basura de alguien o robar su correo justo en la puerta de su casa, nada es demasiado extremo para los estafadores. Para garantizar que su información física confidencial esté segura, destruya cualquier documento o papeleo que reciba por correo antes de tirarlo a la basura. También puedes considerar separar los trozos de papel en diferentes bolsas o contenedores para agregar una capa adicional de seguridad.

4. Red Wi-Fi pública

Las redes Wi-Fi públicas te hacen a ti y a tus datos extremadamente vulnerables. Una vez que un hacker está en una red con usted, puede leer y robar la información que usted ingresa. Por ejemplo, mientras está en una cafetería conectada a su Wi-Fi o en la terminal del aeropuerto, haciendo una compra en línea y escribiendo su cuenta bancaria, un hacker puede apoderarse de esa información sin su conocimiento.Asegúrese siempre de utilizar una VPN cuando utilice una red Wi-Fi pública.

De la misma manera, tu número de teléfono puede ser pirateado. Para evitar que los piratas informáticos roben su información privada, utilice pestañas de incógnito cuando navegue por Internet y no acceda a sitios web con información confidencial. Además, no lea datos como su número de teléfono en voz alta en espacios públicos para asegurarse de que nadie esté escuchando y tomando nota de lo que está diciendo.

5. A través de la Web Oscura

La web oscura es uno de los espacios más notorios a los que acuden los estafadores para evitar la detección de sus actividades ilegales. No es de fácil acceso y permite a los usuarios ser anónimos, lo que significa que pueden proliferar actividades ilegales en ese espacio.

Los piratas informáticos pueden utilizar la web oscura para comprar, vender e intercambiar información confidencial robada. Si su contraseña alguna vez se vio comprometida en una violación de datos de una cuenta en la que ingresó datos personales, como su número de teléfono, es posible que esa información haya terminado en la web oscura.

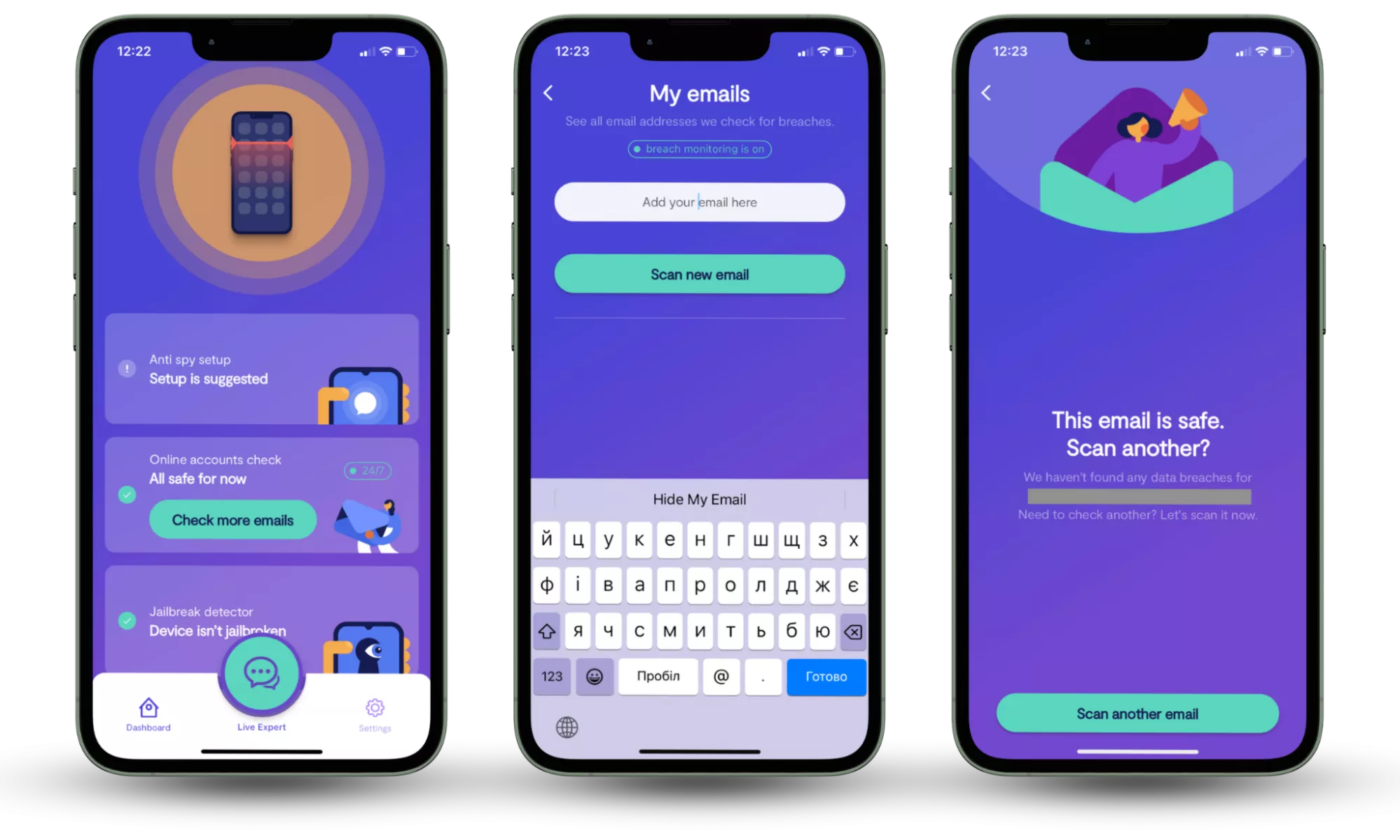

Para evitar que su número de teléfono sea pirateado y recibir alertas si su información privada está involucrada en una filtración, useMonitor de violación de datos de Clario Anti Spy. El monitor escaneará la web oscura en busca de sus datos, le informará si sus correos electrónicos se han encontrado en alguna infracción conocida y lo guiará para resolver las vulnerabilidades.

A continuación se explica cómo utilizar el monitor de violación de datos de Clario Anti Spy:

- Descargar Clario Anti Espíay obtenga una suscripción para crear una cuenta.

- Hacer clicEscanearbajo el monitor de violación de datos.

- Escribe tu correo electrónico y haz clicEscanear.

- Si Clario Anti Spy encuentra alguna infracción, siga las instrucciones que aparecen en pantalla para resolver los problemas de privacidad.

¿Qué pueden hacer los hackers con tu número de teléfono?

Una vez que un pirata informático obtiene acceso a su número de teléfono, puede continuar con su plan para acceder a sus datos importantes y altamente confidenciales. Los piratas informáticos pueden enviarte estafas a través de mensajes de texto para engañarte y que les proporciones más datos. Luego pueden hacerse pasar por usted para iniciar sesión en sus cuentas en línea.

Más información:¿Alguien puede hackear mi iPhone?

Incluso pueden redirigir su número de teléfono a uno nuevo o falsificarlo.Y si te preguntas: "¿Alguien puede rastrear tu ubicación con tu número de teléfono?", la respuesta es sí. Pueden explorar cualquier dato personal que quieran. Continúe leyendo para saber cómo los piratas informáticos pueden usar su número de teléfono para piratear su teléfono.

1. Redirigir tu número

Una opción que puede seguir un hacker es redirigir su número de teléfono. Esto significa que los piratas informáticos terminarían recibiendo todos los mensajes de texto y llamadas telefónicas destinadas a ser enviadas a su número. Si considera todo el contenido que recibe a través de mensajes de texto y llamadas telefónicas, es un pensamiento discordante.

Muchas personas no se dan cuenta de que esto puede ser una solicitud deliberada hecha a su proveedor de servicios de telefonía celular. El pirata informático simplemente llama a su proveedor de servicios y se hace pasar por él, utilizando la información personal a la que ha accedido en línea.

Después de que un pirata informático haya redirigido su número de teléfono, podrá:

- Obtenga acceso a sus cuentas de correo electrónico:A menudo, las personas usan sus números de teléfono para verificar su acceso al correo electrónico si han olvidado la contraseña. Un pirata informático puede simplemente elegir la opción "Olvidé mi contraseña" en la página de inicio de sesión, recibir un mensaje de texto de verificación al número redirigido y obtener acceso a su cuenta de correo electrónico.

- Accede a tus cuentas de redes sociales:La mayoría de las cuentas de redes sociales están conectadas a su cuenta de correo electrónico y/o número de teléfono. Cuando un hacker redirige su número de teléfono y obtiene acceso a su correo electrónico, también puede acceder rápidamente a sus cuentas de redes sociales.

- Obtenga acceso a cuentas confidenciales:Es probable que su número de teléfono y dirección de correo electrónico estén vinculados a sus cuentas bancarias, de seguros e incluso del portal gubernamental. Si alguien los obtiene, puede causar graves daños económicos.

2. Explota tus datos

Sus datos son un elemento valioso que pueden vender e intercambiar personas y sitios web malintencionados. Desafortunadamente, en el mundo actual, sus datos son de gran valor para personas con malas intenciones. Su información personal, preferencias, rasgos de personalidad e incluso inseguridades son de gran valor para los sitios de búsqueda de personas.

Los sitios de búsqueda de personas, también conocidos como sitios de búsqueda de personas, se utilizan como base de datos para la información personal y privada de las personas. Esto permite a los piratas informáticos simplemente ingresar su número de teléfono y acceder fácilmente a cualquier información disponible en línea sobre usted, con unos pocos clics.

Otra forma en que los piratas informáticos explotan sus datos es rastreando su teléfono. Esto puede significar rastrear su ubicación física, su actividad en Internet o sus cuentas de redes sociales. Esto permitiría a los piratas informáticos recopilar más datos privados y confidenciales, que podrían utilizar para futuras estafas. Hay muchas formas de saber si su teléfono está siendo rastreado, lo que puede ser una medida preventiva útil.

Con acceso a sus datos, los piratas informáticos pueden hacer lo que mejor saben hacer: actuar de forma maliciosa. Ya sea cometiendo robo de identidad, fraude, extorsión, acoso o piratería de cuentas, los piratas informáticos pueden llevar a cabo cualquier delito malintencionado que deseen.

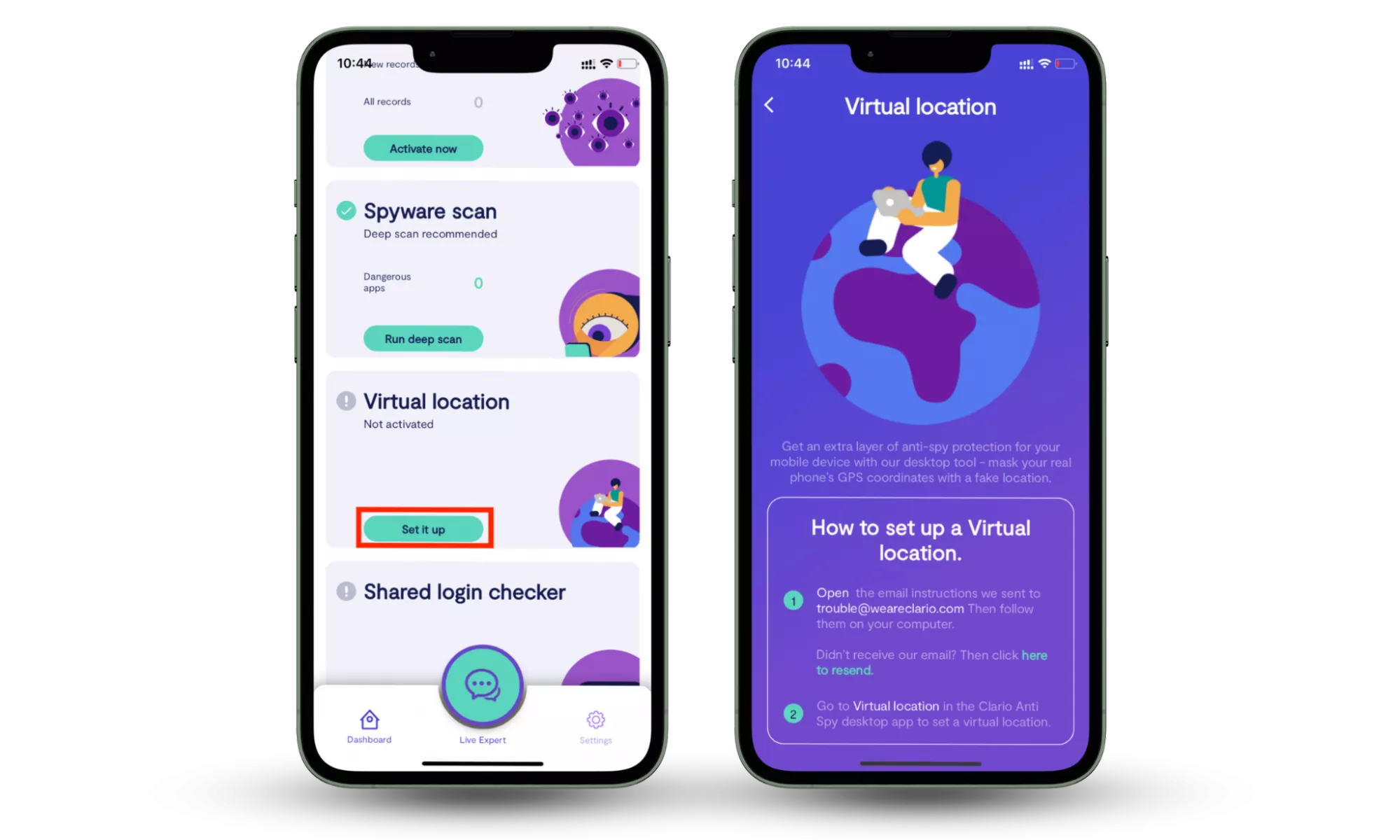

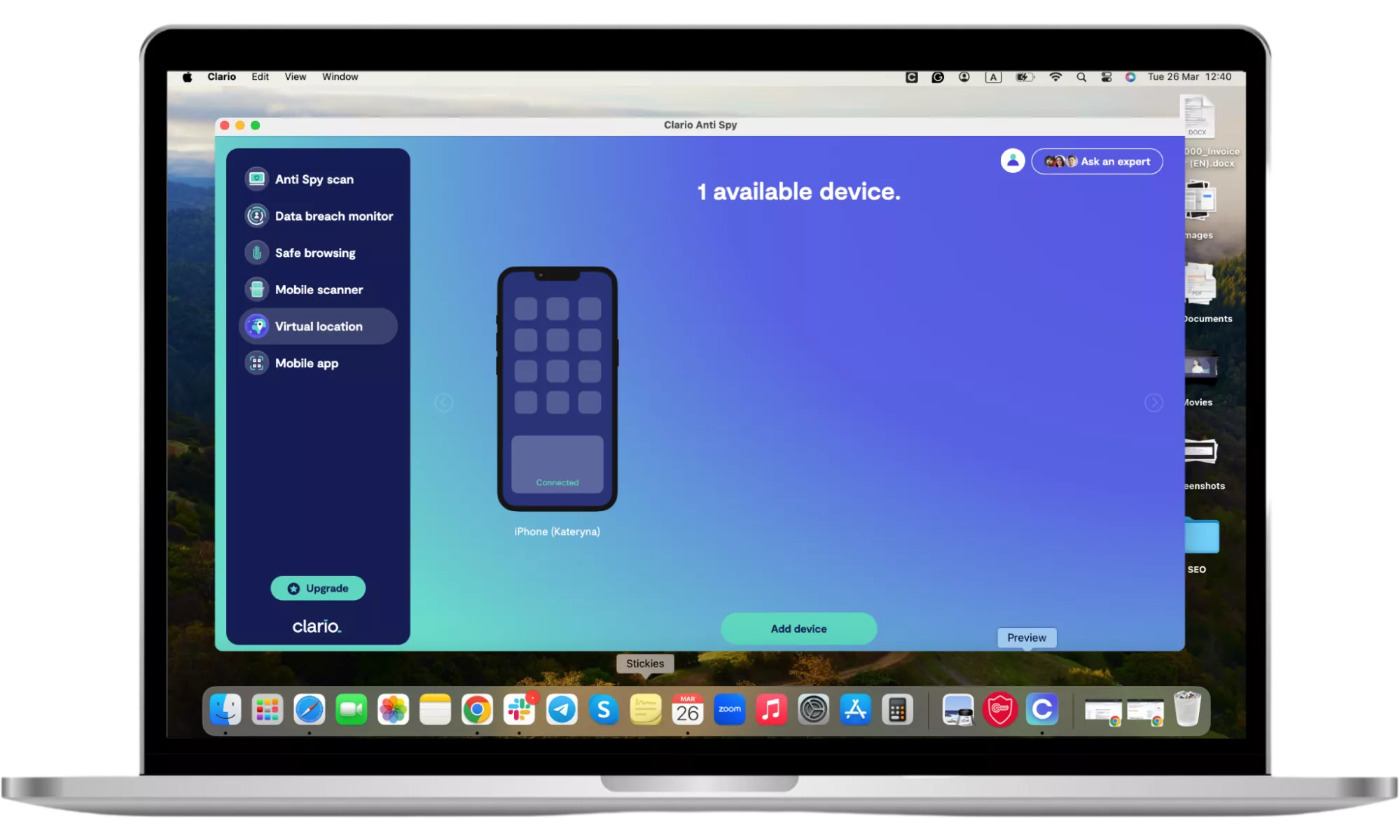

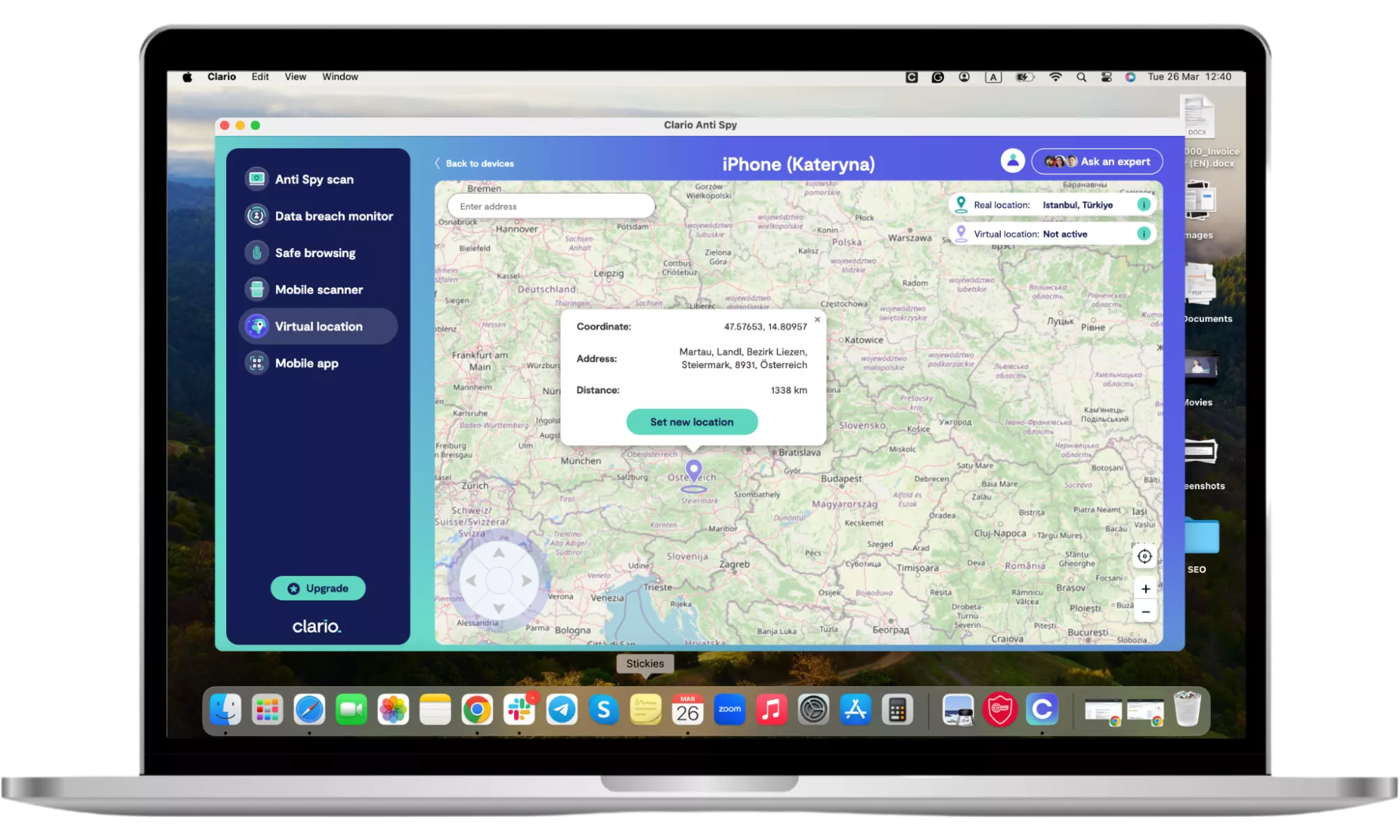

Si sospecha que alguien podría estar rastreando la ubicación de su teléfono sin su consentimiento, puede desviarlo del rastro y darse más tiempo para descubrir qué es y cómo detenerlo. UsarUbicación virtual de Clario Anti Spypara enmascarar la ubicación geográfica que transmite su teléfono y configurarlo en cualquier punto del mundo. Puedes estar en Nueva York, pero tu teléfono transmitirá la posición geográfica en Tokio o París.

A continuación se explica cómo utilizar la función de ubicación virtual de Clario Anti Spy:

- Descargar Clario Anti Espíay obtenga una suscripción para crear una cuenta.

- Hacer clicubicación virtual.

- Siga las instrucciones que aparecen en pantalla y conecte su teléfono a su computadora.

- Abra la versión de escritorio de Clario Anti Spy.

- Hacer clicubicación virtualy proceda a configurar su teléfono enModo desarrollador.

- Una vez hecho esto, Clario Anti Spy le mostrará el mapa, donde podrá establecer su ubicación virtual en cualquier parte del mundo.

Paso 1. Seleccione la ubicación virtual en Clario Anti Spy

Paso 1. Seleccione la ubicación virtual en Clario Anti Spy Paso 2. Conecte su teléfono asucomputadora y abra la aplicación Clario.

Paso 2. Conecte su teléfono asucomputadora y abra la aplicación Clario. Paso 3. Habilite el Modo Desarrollador en su teléfono

Paso 3. Habilite el Modo Desarrollador en su teléfono Paso 4. Establece la ubicación de tu teléfono

Paso 4. Establece la ubicación de tu teléfono3. Falsifica tu número

Otro plan que pueden llevar a cabo los piratas informáticos es falsificar su número. Esto significa que el estafador puede llamar a otros números de teléfono, haciéndose pasar por su número de teléfono.

Esta estafa generalmente funciona cuando un pirata informático llama a una víctima desprevenida con un número robado para enmascarar su identidad. Si la víctima responde, el hacker puede utilizar cualquier tipo de plan para obtener información privada de ella.

Por ejemplo, pueden llamar a tus amigos o familiares utilizando un clon de tu voz. Al utilizar tecnología ultrafalsa, pueden fingir que estás en apuros o que necesitas dinero. Esta tecnología de inteligencia artificial de alta calidad puede engañar incluso a quienes mejor lo conocen haciéndoles creer a los piratas informáticos.

Quizás se pregunte cómo es posible este esquema de falsificación. Desafortunadamente, es un proceso relativamente sencillo. El estafador puede simplemente descargar una aplicación llamadaTarjeta falsao ir alVoIP.mssitio web y realizar llamadas utilizando números falsos en cuestión de minutos.

Si sospecha que alguien le está llamando desde un número falso, finalice la llamada inmediatamente.

4. Enviarte un mensaje de texto fraudulento

Los piratas informáticos pueden engañarlo para que proporcione información confidencial o instale malware en su dispositivo a través de mensajes de texto. Si bien puede sentirse seguro al discernir estafas a partir de textos confiables, solo puede ser necesario un lapso momentáneo de juicio para caer en la trampa.

Un hacker puede enviarle un mensaje de texto haciéndose pasar por su médico y necesitando su información personal, como su dirección. Podrían proporcionarle un enlace para que haga clic, que luego lo llevará a un sitio web malicioso donde se le pedirá que complete su información. La estafa podría desarrollarse en menos de 30 segundos y terminar cuando el hacker lograra su objetivo.

O, en lugar de incluir un enlace a un sitio web, el estafador puede incluir un archivo adjunto que descarga malware en su teléfono. Con el malware instalado, el pirata informático podría robar información almacenada en su dispositivo, cobrarle por servicios a los que no se registró o incluso mezclar sus datos y exigir un pago para reorganizarlos.

Es posible que incluso hayas visto este tipo de textos antes. Las pretensiones pueden cambiar, pero la estafa es la misma.hacer que la víctima haga clic en un enlace.

Si recibe un mensaje de texto con un enlace o archivo en el que se puede hacer clic, tome precauciones antes de hacer clic en él. Por ejemplo, puede preguntarle a su médico si le ha enviado un enlace. También puede buscar el número del que recibió el mensaje. Tenga siempre cuidado cuando se trata de mensajes de texto cuestionables.

5. Suplantar su identidad o enviarle software espía

De manera similar a los mensajes de texto fraudulentos que los piratas informáticos pueden enviarle, también pueden enviarle software espía e incluso hacerse pasar por usted utilizando los datos que robaron. Un tipo común de estafa que utilizan los piratas informáticos es la estafa de phishing.

El plan comienza de la misma manera que cualquier otro mensaje de texto fraudulento: enviándote un enlace malicioso. Este enlace puede contener software espía descargable que recopila en secreto todo tipo de datos de su teléfono. Luego, el pirata informático recibe esta información personal y confidencial.

Los piratas informáticos pueden hacer lo que quieran con dicha información, incluso hacerse pasar por usted. Si obtienen acceso a su información bancaria,pueden realizar compras a tu nombre. Pueden hacerse pasar por usted en las redes sociales para dirigirse a sus amigos y familiares. O incluso pueden cometer robo de identidad para básicamente vivir la vida haciéndose pasar por usted.

Como se mencionó anteriormente,Nunca hagas clic en un enlace en el que no confíes.. De hecho, escanear su teléfono en busca de software espía es una buena idea para asegurarse de que no lo estén espiando en secreto. Puede utilizar la función de análisis de software espía de Clario Anti Spy para buscar aplicaciones espías o potencialmente no deseadas y eliminarlas de su dispositivo. El análisis de software espía ayuda a garantizar su seguridad digital, todo ello en tres sencillos pasos.

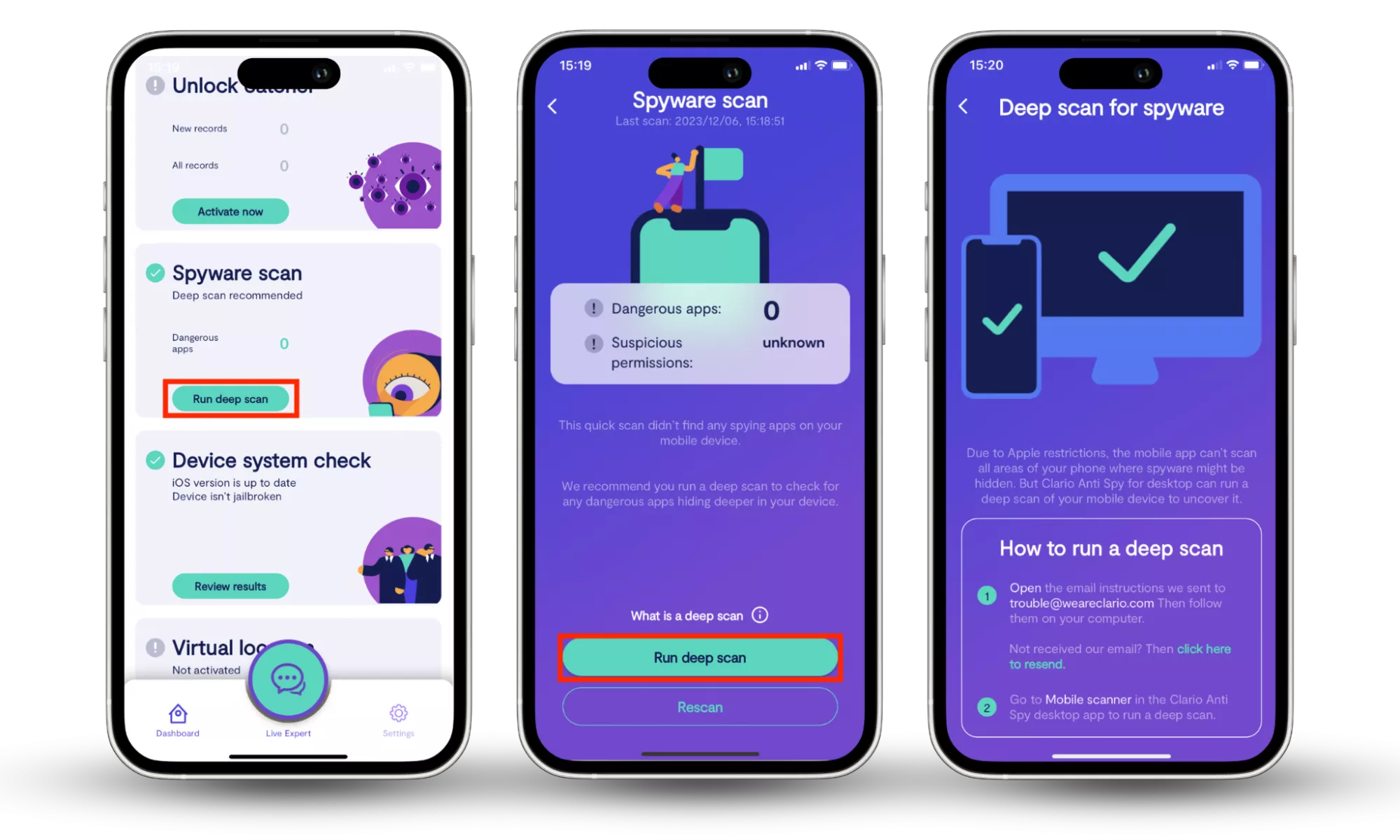

A continuación se explica cómo utilizar el análisis de software espía de Clario Anti Spy:

- Descargar Clario Anti Espíay obtén una suscripción.

- Hacer clicEjecutar escaneo profundo.

- Siga las instrucciones que aparecen en pantalla para comprobar si hay software espía en su dispositivo.

- Si Clario Anti Spy encuentra algún signo de software espía en su dispositivo, lo guiará para deshacerse de él y restaurar su privacidad.

Qué hacer si un estafador tiene tu número de teléfono

Si un estafador tiene acceso a su número de teléfono, es posible que se sienta completamente impotente. Si bien la situación puede parecer fuera de su control, hay medidas que puede tomar para recuperarla.

1. Póngase en contacto con su proveedor de servicios

Llame a su proveedor de servicios de telefonía móvil e infórmele los detalles de su situación. Su proveedor de servicios necesita saber que su número de teléfono ha sido pirateado para poder ayudarlo a recuperar el control sobre él.

Es posible que puedan ayudar de alguna manera o tomar nota en caso de que surja algún problema adicional. Su proveedor de servicios móviles también puede congelar su número, disuadiendo a los piratas informáticos de utilizarlo en su plan.

Antes de realizar cualquier llamada telefónica sobre la situación, es importante saber cómo comprobar si su teléfono está intervenido. De esa manera, puede asegurarse de que sea seguro compartir su información privada por teléfono.

2. Advertir sobre un número pirateado

Es igualmente valioso informar a tus amigos, familiares y colegas que tu número de teléfono ha sido pirateado. Considere enviar mensajes de texto o llamadas telefónicas a su lista de contactos para informarles de la situación. De esa manera, si reciben llamadas o mensajes de texto dudosos del número en el futuro, sabrán que no deben participar en la estafa.

3. Conserva pruebas del hackeo

Asegúrese de realizar un seguimiento del truco.A continuación se muestran algunas formas en las que puede hacerlo:

- Tome capturas de pantalla, fotografías o grabaciones de evidencia de que su número de teléfono ha sido pirateado.

- Tome capturas de pantalla, fotografías o grabaciones para informarle a su lista de contactos que ha sido pirateado.

- Tome una grabación de usted informando a su proveedor de servicios telefónicos.

- Si alguien de su lista de contactos recibe una llamada o un mensaje de texto del hacker con su número de teléfono, pídale que le envíe la prueba.

- Mantenga un cronograma de las fechas y horas de cada paso que haya dado, así como cada vez que sepa que el hacker ha usado su número de teléfono.

Cuantos más detalles tengas sobre el caso, mejor.Recuerde que los estafadores participan en actividades ilegales bajo su identidad. Debe poder defenderse de ser considerado responsable de acciones que no cometió.

4. Actualice su información de contacto

Asegúrese de que todas sus cuentas tengan información de contacto actualizada. Llame a su trabajo, escuela, banco, proveedor de seguros y cualquier otra institución con su número de teléfono comprometido que figura debajo de su información de contacto. Es extremadamente importante que todos reciban un nuevo número para evitar que los estafadores roben más información privada.

Cómo proteger su número de teléfono de los piratas informáticos

Los estafadores pueden idear una lista extensa de esquemas utilizando su número de teléfono. Afortunadamente, existen medidas preventivas que puedes tomar para proteger tu número de teléfono de personas con intenciones maliciosas.

1. Habilite la autenticación de dos factores

El primer paso para protegerse de los piratas informáticos es habilitar la autenticación de dos factores para sus cuentas en línea. Las contraseñas y los nombres de usuario a menudo pueden verse comprometidos con relativa facilidad. La autenticación de dos factores generalmente incluye ingresar su nombre de usuario y contraseña, seguido de la confirmación de su intento de inicio de sesión mediante una llamada o un mensaje de texto.

Nota

Los pasos para configurar la autenticación de dos factores difieren según el sitio web y la cuenta. Asegúrese de configurarlo para cada cuenta que lo permita, incluidas sus cuentas bancarias, de correo electrónico y de redes sociales.

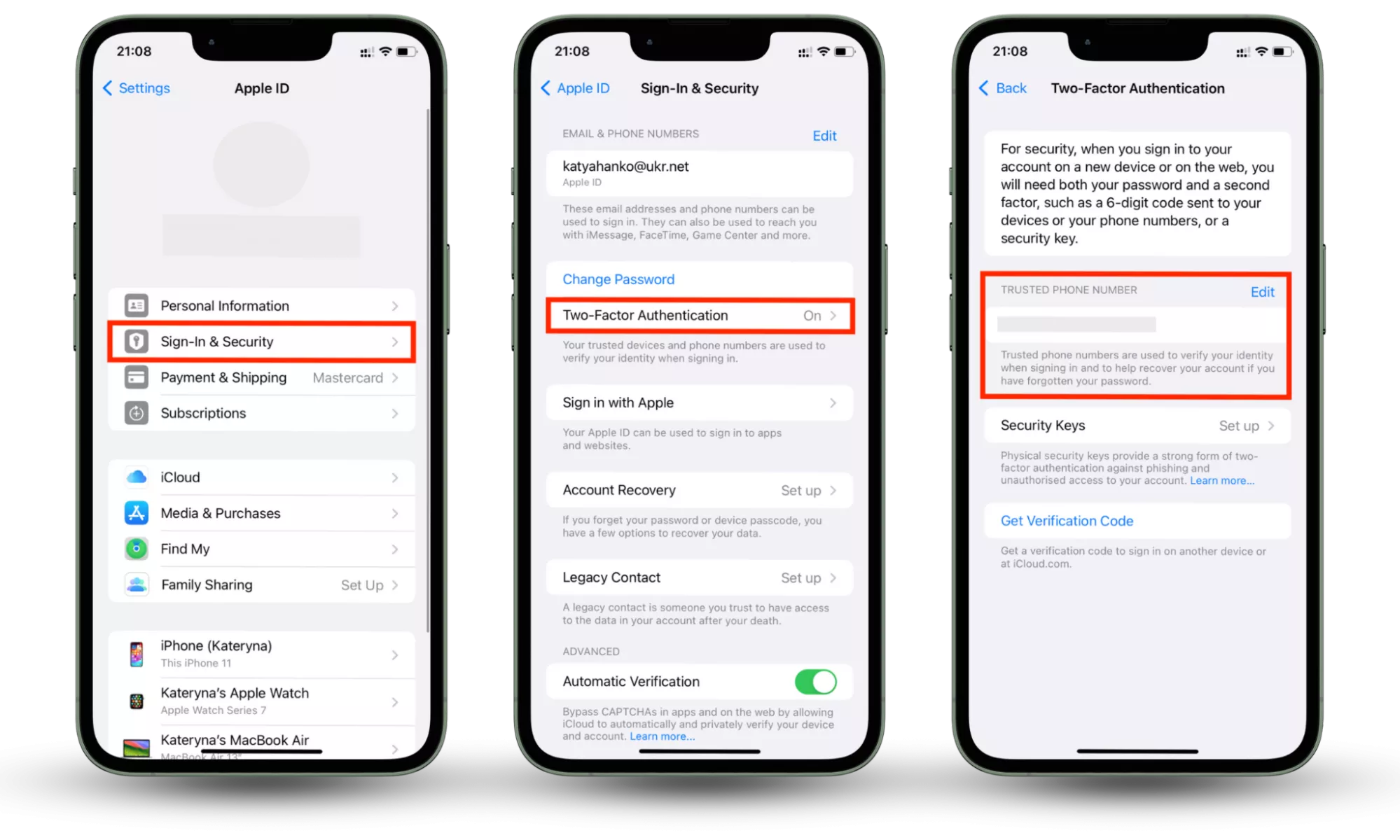

Si tienes un iPhone, aquí te explicamos cómo configurar la autenticación de dos factores para tu ID de Apple:

- Ir alAjustesaplicación y haga clic en sufoto de perfil.

- SeleccionarInicio de sesión y seguridad.

- Hacer clic enAutenticación de dos factoresy actívelo en caso de que no estuviera activado.

- Elige cómo quieres recibir tu código de autenticación (número de teléfono o correo electrónico).

- ¡Hecho!

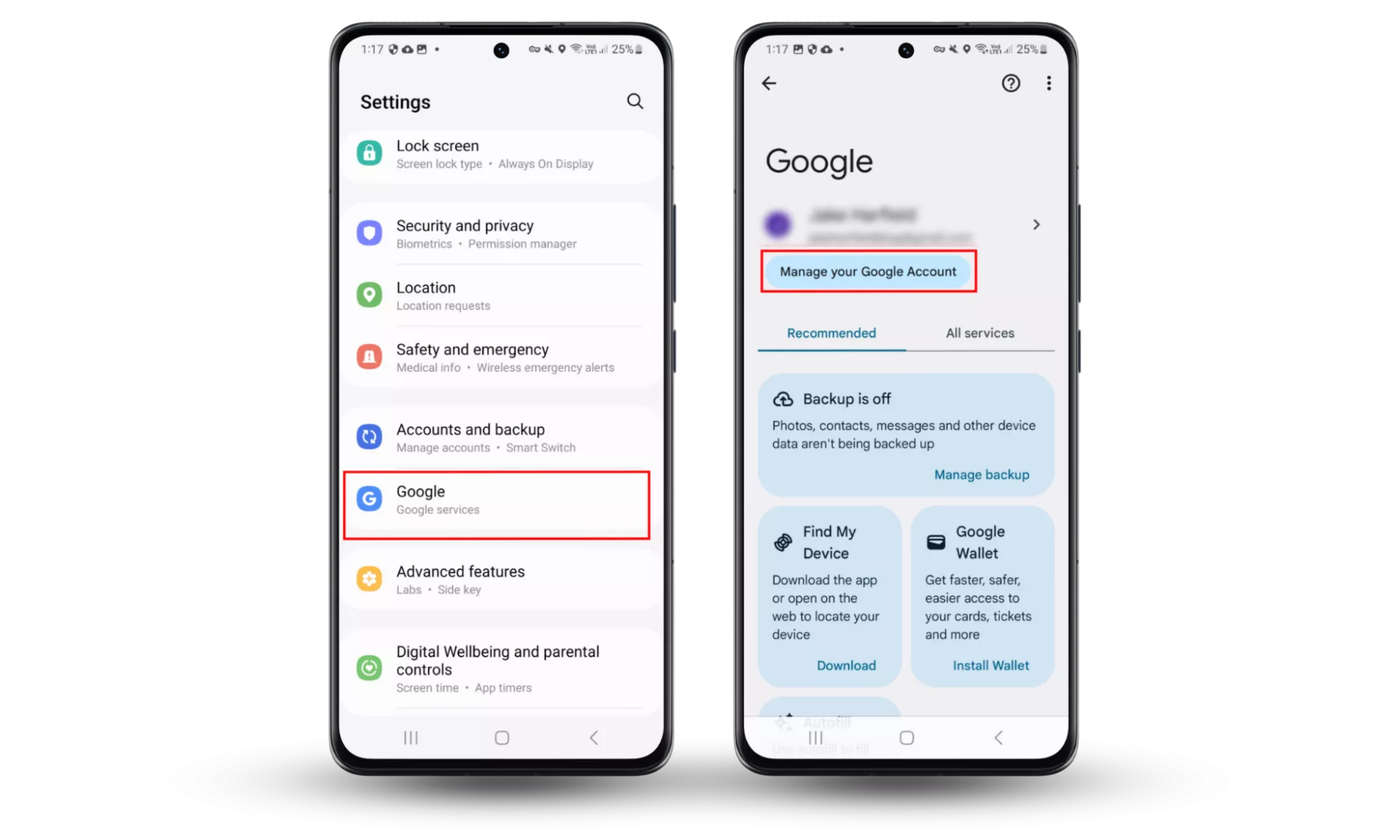

Si está utilizando un Android, siga estos pasos para configurar una autenticación de dos factores para su cuenta de Google:

- AbiertoAjustesy toqueGoogle.

- ElegirAdministra tu cuenta de Google.

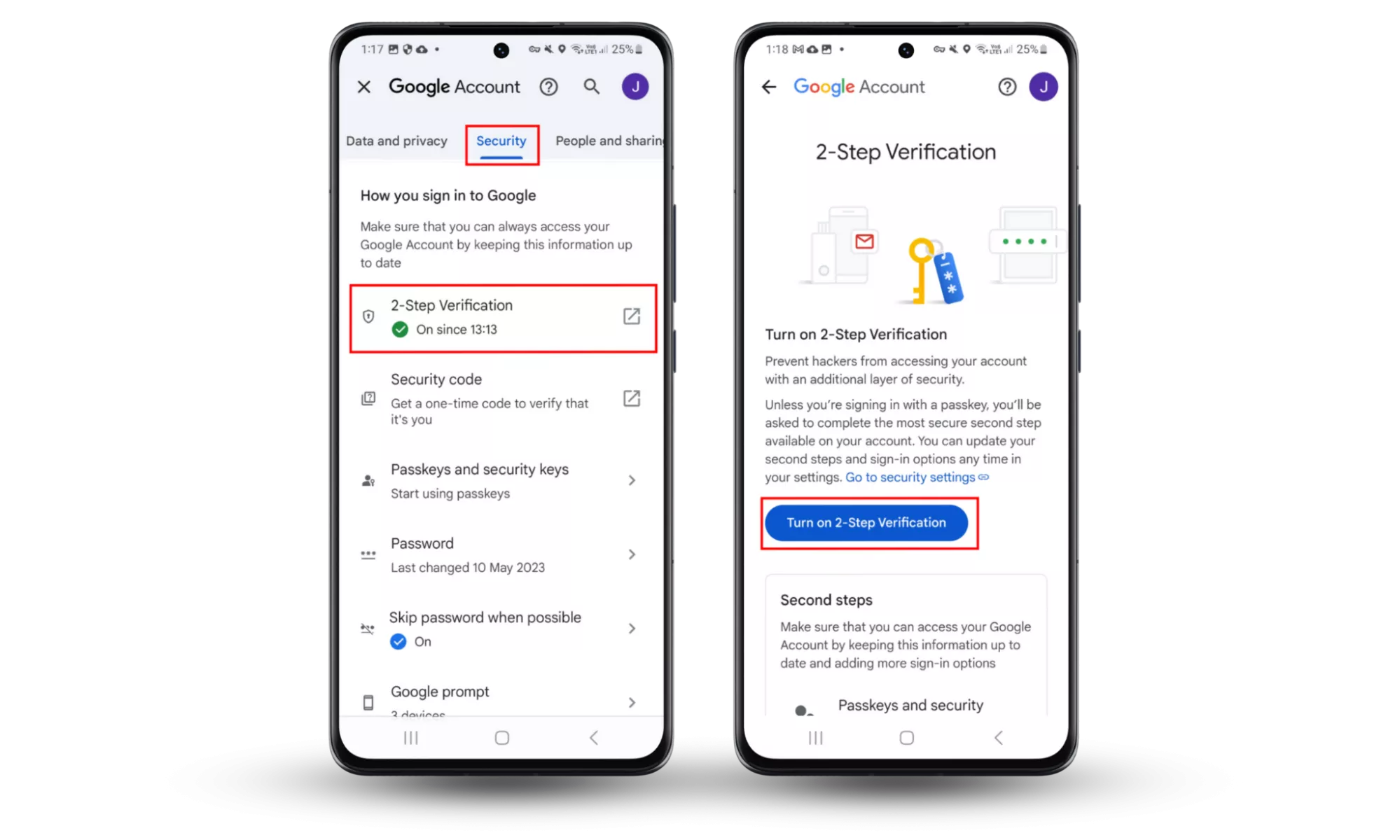

- PrensaSeguridady luego tocaVerificación de 2 pasos.

- Confirma que eres tú, luego presiona ActivarVerificación de 2 pasos.

Pasos 1-2: seleccione Configuración > Google > Administrar su cuenta de Google.

Pasos 1-2: seleccione Configuración > Google > Administrar su cuenta de Google. Pasos 2 a 4: seleccione Seguridad > Verificación en 2 pasos > Activar la verificación en 2 pasos

Pasos 2 a 4: seleccione Seguridad > Verificación en 2 pasos > Activar la verificación en 2 pasos2. Tenga cuidado con su configuración de privacidad

Una forma en que los estafadores pueden recopilar sus datos es instalando secretamente software espía en su teléfono. Por eso es importante verificar constantemente la configuración de privacidad y los permisos de las aplicaciones en sus dispositivos.

Para completar una verificación exhaustiva de su dispositivo, utilice la configuración antiespía de Clario. La función de configuración Anti-spy lo guía a través de una lista de verificación de pasos para proteger y salvaguardar su teléfono inteligente. Si sigue los pasos proporcionados, puede reducir la posibilidad de que se produzcan amenazas futuras.

3. Instalar software de seguridad

Otro paso útil para proteger su dispositivo de los piratas informáticos es instalar un software de seguridad. Estas aplicaciones pueden ayudarle a protegerse de los estafadores al detectar actividad sospechosa en su dispositivo.

Clario Anti Spy incluye una función de monitoreo de violación de datos, que le avisa si su información se ha filtrado en línea. Cuando reciba una notificación sobre una violación de datos, se le indicará que resuelva el problema. Clario Anti Spy también incluye otras funciones de protección del dispositivo, como Spyware Scan, que comprueba su dispositivo en busca de aplicaciones potencialmente no deseadas o dañinas y las elimina.

4. Protege tu tarjeta SIM

Es posible que haya otras medidas que pueda tomar para protegerse con el proveedor de la tarjeta SIM de su teléfono móvil. A menudo, los proveedores de servicios ofrecen pasos adicionales para proteger su cuenta. eso puede sertener que proporcionar un PIN o una contraseña al realizar cambios en su cuenta. Algunos proveedores pueden incluso incluirrespondiendo preguntas de autenticaciónantes de que le permitan cambiar cualquier información.

5. Evite hacer clic en enlaces de remitentes desconocidos

Como se mencionó anteriormente, hacer clic en enlaces de remitentes desconocidos nunca es una buena idea. Es mejor ser precavido antes de hacer clic en cualquier cosa que no reconozca.

Ser escéptico ante los enlaces de contactos conocidos también puede ser una buena idea. Los estafadores pueden ser extremadamente eficaces a la hora de hacerse pasar por alguien que no son. Asegúrese de que el enlace que le enviaron sea seguro antes de hacer clic en él.

6. Nunca devuelvas la llamada a un número desde un mensaje no solicitado

Así como no debes confiar en los enlaces no solicitados, tampoco debes confiar en las indicaciones de llamadas de números que no reconoces. Los piratas informáticos pueden hacerse pasar por contactos de confianza, como su banco, y solicitar que los llame.

Cuando llamas al número de teléfono de un hacker, este puede engañarte para que proporciones información privada. Puede que esto no resulte evidentemente sospechoso en la superficie. Por ejemplo, el estafador puede reproducir grabaciones automáticas de preguntas de sí o no, lo que puede engañar a muchas personas desprevenidas.

Una vez que un pirata informático lo engaña con éxito para realizar su estafa, puede intervenir su teléfono. Si sospecha que su teléfono ha sido intervenido, consulte los códigos para verificar si su teléfono está monitoreado y recuerde tener cuidado con los mensajes no solicitados que reciba en el futuro.

7. Mantén tu teléfono seguro en público

Asegúrese de saber dónde está su teléfono en todo momento. No lo dejes solo o fuera de la vista. Los estafadores también pueden atacarlo en persona.

Configure fuertes medidas de seguridad para evitar que un pirata informático acceda a sus datos usando su teléfono. Utilice contraseñas o PIN seguros y configure la identificación biométrica para bloquear su teléfono de forma más segura.

Conclusión

Como se mencionó anteriormente, los piratas informáticos pueden obtener acceso a su número de teléfono de varias maneras, incluidas sus redes sociales, a través de Wi-Fi público o incluso a través de la web oscura. Si bien da miedo pensar que personas malintencionadas puedan acceder a su número, es importante tener en cuenta que no pueden piratearlo simplemente llamándolo o enviándole mensajes de texto. El hackeo sólo tiene éxito si caes en sus trucos y haces clic en enlaces no confiables o proporcionas tu información personal.

Con la función de escaneo de software espía en Clario Anti Spy, puede estar seguro de que ninguna aplicación de software espía le causará daños digitales. El análisis de software espía encontrará aplicaciones potencialmente no deseadas o dañinas y las borrará de su dispositivo.Descargar Clario Anti Espíahoy y recupere su poder digital.