У політиці паролів Active Directory за замовчуванням для користувачів домену можна ввімкнути лише найпростіші вимоги до довжини пароля, частоти та складності. Увімкнення параметра обов’язкової складності пароля, який вимагає, щоб паролі містили поєднання великих і малих літер, цифр і спеціальних символів, не заважає користувачам використовувати паролі, які легко вгадати, як-отQwerty123456,P@ssw0rd,March2025тощо. Ці паролі відповідають критеріям складності, але залишаються вразливими для атак через їхню передбачуваність.

У цьому посібнику пояснюється, як створювати та застосовувати списки заборонених паролів у локальному домені Active Directory, запобігаючи встановлення слабких або скомпрометованих паролів користувачам і захищаючи облікові записи від словникових і грубих атак.

Зміст:

- Список заборонених паролів із фільтром паролів AD (PassFiltEx)

- Блокуйте слабкі та зламані паролі за допомогою захисту паролем Lithnet

Список заборонених паролів із фільтром паролів AD (PassFiltEx)

Спочатку давайте розглянемоPassFiltEx, легка бібліотека з відкритим вихідним кодом, яка надає просте рішення для блокування поширених слабких паролів у Active Directory

Коли користувач AD змінює пароль, процес LSA на контролері домену перевіряє, чи відповідає пароль зареєстрованомуфільтри паролів. Бібліотеку PassFiltEx можна прозоро використовувати як додатковий фільтр під час перевірки нового пароля.

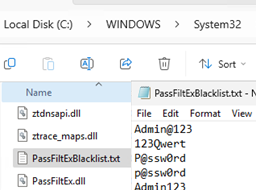

Щоб реалізувати PassFiltEx, завантажте два файли зі сторінки проекту на GitHub (https://github.com/ryanries/PassFiltEx) і скопіюйте їх у%SystemRoot%System32каталог на контролері домену.

- PassFiltEx.dll – файл бібліотеки PassFiltEx

- PassFiltExBlacklist.txt – звичайний текстовий файл, що містить паролі, які ви хочете заборонити в AD

Деякі важливі моменти:

- PassFiltEx перезавантажує файл списку блокувань кожні 60 секунд

- Шаблони заборонених паролів у файлі PassFiltExBlacklist.txt не чутливі до регістру. (

MyPasswordDіmypasswordзначення будуть визначені як рівні) - Символи Unicode наразі не підтримуються

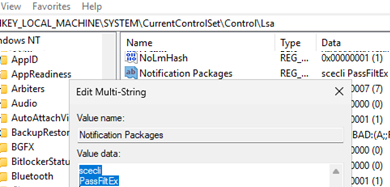

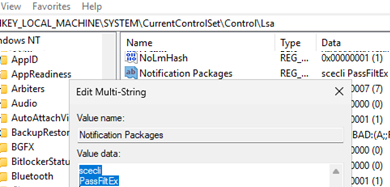

Потім відкрийте редактор реєстру, перейдіть доHKLMSYSTEMCurrentControlSetControlLsaключ і додайтеPassFiltExзначення до кінця стПакети повідомленьбагаторядковий параметр.

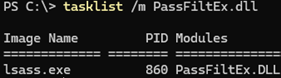

Перезапустіть контролер домену, щоб застосувати новий фільтр паролів. Переконайтеся, що процес lsass завантажує бібліотеку PassFiltEx.

tasklist /m PassFiltEx.dll

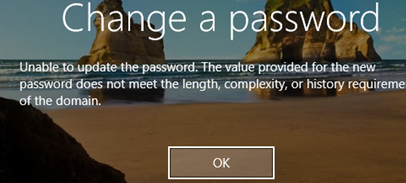

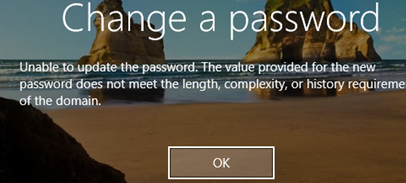

Тепер, якщо користувач спробує змінити пароль на будь-який, який відповідає одному із шаблонів у чорному списку паролів, з’явиться повідомлення про те, що пароль не відповідає вимогам політики паролів.

Якщо у вас розгорнуто кілька контролерів домену, налаштуйте однаковий фільтр паролів на кожному з них.

Використання параметрів реєстру вHKLMSOFTWAREPassFiltExreg ключ (створюється автоматично), ви можете налаштувати додаткові параметри фільтра паролів PassFiltEx:

- Ім'я файлу чорного списку(REG_SZ) – шлях до файлу із забороненими паролями. (за замовчуванням

%SystemRoot%System32PassFiltExBlacklist.txt). Тут можна використовувати шлях UNC, який дозволяє зберігати файл у SYSVOL (для використання єдиного файлу чорного списку паролів, який автоматично копіюється між контролерами домену) - TokenPercentageOfPassword(REG_DWORD) – мінімальний відсоток відповідності нового пароля шаблону з чорного списку, який призведе до відхилення пароля (за замовчуванням 60%). Наприклад, якщо додати в чорний список рядок із шаблоном MyPasswd, користувачі не зможуть використовувати пароль MyPasswd2025.

- Налагодження– Якщо встановлено1, увімкне режим налагодження (всі дії записуються в текстовий файл).

- BlockSequentialChars– заблокувати використання послідовностей символів у паролі, таких як abcd або 1234.

- BlockRepeatingChars— блокувати послідовності ідентичних символів типу AAAA, 2222.

Інформацію про інші параметри реєстру можна знайти на сторінці проекту на GitHub.

Блокуйте слабкі та зламані паролі за допомогою захисту паролем Lithnet

Захист паролем Lithnet для Active Directory (LPP)це корпоративне рішення для блокування слабких і скомпрометованих паролів в Active Directory. Його базова функціональність дозволяє розширити вимоги політики паролів AD, блокувати паролі за допомогою шаблонів або хешів паролів (дозволяє імпортувати базу даних зламаних паролів із зовнішніх словників). Lithnet Password Protection підтримує керування за допомогою групової політики та PowerShell.

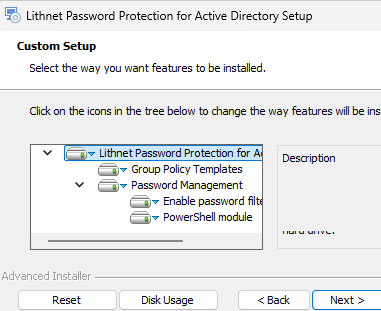

Агент Lithnet Password Protection для Active Directory повинен бути встановлений на кожному контролері домену (https://github.com/lithnet/ad-password-protection).

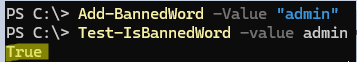

Потім за допомогою PowerShell додайте заборонені паролі та ключові слова до сховища паролів Lithnet. Імпортуйте модуль у свій сеанс PowerShell:

Import-Module LithnetPasswordProtection

Додайте слово, використання якого в паролях користувачів AD потрібно заблокувати.

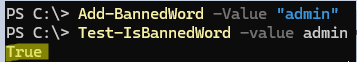

Add-BannedWord -Value "admin"

Ви можете імпортувати список заборонених ключових слів із текстового файлу:

Import-BannedWords -Filename "c:tempblacklistpwd.txt"

Перевірте базу даних LPP на наявність заборонених слів:

Test-IsBannedWord -value admin

Використовуйте командлет Get-PasswordFilterResult, щоб перевірити, чи відповідає введений пароль політиці паролів:

Get-PasswordFilterResult -Password "Admin321" -Username jsmith -Fullname "John Smith"

Compromised

Get-PasswordFilterResult -Password "Adm123n!" -Username jsmith -Fullname "John Smith"

Approved

У першому випадку пароль містить точний збіг ключового слова Admin, і політика паролів забороняє його використання.

Сховище паролів LPP — це файлова база даних хешів паролів (через двійковий формат пошук у такій базі даних є швидким). За замовчуванням файли БД зберігаються вC:Program FilesLithnetActive Directory Password ProtectionStorev3pкаталог.ДФС-Рвикористовується для реплікації бази даних заборонених паролів Lithnet Password Protection між контролерами домену.

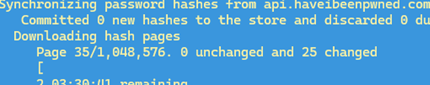

Lithnet Password Protection (LPP) дозволяє адміністраторам імпортувати зламані паролі з «Have I Been Pwned» (HIBP pwned) у локальну базу даних, підвищуючи безпеку, запобігаючи вибору паролів користувачами, які розкриваються під час витоку даних. Для цього буде потрібно близько8 ГБдискового простору на DC для зберігання хеш-словника.

Sync-HashesFromHibp

Щоб автоматично синхронізувати локальну базу даних із HIBP, періодично запускайте команду Sync-HashesFromHibp PowerShell за допомогою планувальника завдань.

Або імпортуйте хеші з текстового файлу:Import-CompromisedPasswordHashes -Filename "c:pspwned-ntlm-hashs.txt"

Перевірте, чи є конкретний пароль або UPN користувача в базі даних зламаних паролів.

Test-IsCompromisedPassword -value MyAdminl0veSme

Test-IsADUserPasswordCompromised -upn [email protected]

Файли адміністративних шаблонів (ADMX) доступні для керування параметрами LPP через GPO. За замовчуванням шаблони ADMX можна знайти в%WINDIR%PolicyDefinitionsкаталог на DC з агентом LPP (ви можете скопіювати їх до центрального сховища GPO):

- lithnet.activedirectory.passwordfilter.admx

- lithnet.admx

- en-uslithnet.activedirectory.passwordfilter.adml

- en-uslithnet.adml

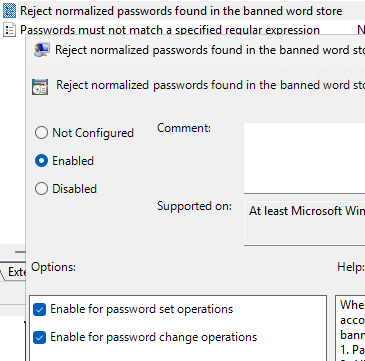

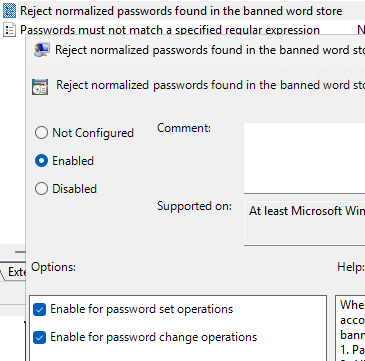

Щоб агент LPP перевіряв пароль користувача зі словника паролів чорного списку, коли користувач змінює пароль, створіть GPO для контролерів домену з такими мінімальними налаштуваннями в розділі «Конфігурація комп’ютера» -> «Адміністративні шаблони» -> Lithnet -> «Захист паролем для Active Directory» -> «Політика за замовчуванням».

- Відхиляти паролі, знайдені в зламаному сховищі паролів–

Enable, зніміть прапорці з опційУвімкнути для встановлення пароляіУвімкнути для операцій зміни пароля. - Відхилити нормалізований пароль, знайдений у зламаному сховищі паролів(заборонити нормалізовані паролі, наприклад, WOSHub і woshub)

Інші параметри GPO можна ввімкнути або вимкнути залежно від ваших потреб безпеки.

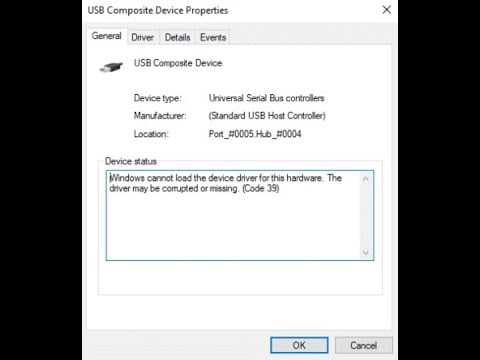

Перезапустіть контролер домену, щоб оновити параметри GPO. Це також додастьlithnetpwdfфільтр пароля до розділу реєстру, зазначеного вище.

Тепер при спробі змінити (скинути) пароль користувача AD виконується додаткова перевірка на наявність пароля в словнику заборонених паролів. Наприклад, Windows 11 відображає таку помилку:

The password on this account cannot be changed at this time

Очевидно, це незручно, оскільки користувачеві незрозуміло, що його пароль не пройшов перевірку політики паролів.

ПОВ'ЯЗАНО:Видаліть старі паролі відновлення BitLocker з Active Directory

Якщо у вас єПідписка на Entra ID P1 або P2і синхронізувати з локальним каталогом Active Directory, ви можете створити список заборонених паролів у хмарі Microsoft. Служба Microsoft Entra Password Protection Proxy Service і Microsoft Entra Password Protection DC Agent можуть застосовувати ці параметри безпеки до локальних облікових записів AD. Перегляньте політику паролів у Entra ID (колишня Azure AD).

Ми дослідили, як покращити безпеку Active Directory, реалізувавши рішення з відкритим вихідним кодом, які запобігають використанню слабких, витоку або звичайних паролів, які зазвичай не блокуються політикою паролів AD за умовчанням.

![Як виправити код помилки Spotify 18: неможливо встановити [вирішено]](https://elsefix.com/tech/alice/wp-content/uploads/cache/2025/12/Spotify-error-code-18.jpg)